Published June 11, 2024 | Japanese

はじめに

SOCはグローバルにおけるお客様システムを24時間体制で監視し、迅速な脅威発見と最適な対策を実現するマネージド・セキュリティ・サービスを提供しています。最新の脅威に対応するための様々なリサーチ活動を行い、その結果をブラックリストやカスタムシグネチャ、IoC、アナリストが分析で仕様するナレッジとしてサービスに活用しています。また、そうしたリサーチ結果をホワイトペーパーとして公開してきました。

これまでに公開したホワイトペーパー

- 2023年: Golangマルウェアに対する新たなアプローチ gimpfuzzyの実装と評価

- 2022年: BlackTech 標的型攻撃解析レポート

- 2020年: Crafty Panda 標的型攻撃解析レポート

- 2019年: Taidoor 標的型攻撃解析レポート

- 2017年: 北朝鮮関連サイトを踏み台とした水飲み場型攻撃解析レポート

- 2017年: RIGエクスプロイトキット解析レポート

- 2016年: バンキングマルウェア「URSNIF」解析レポート

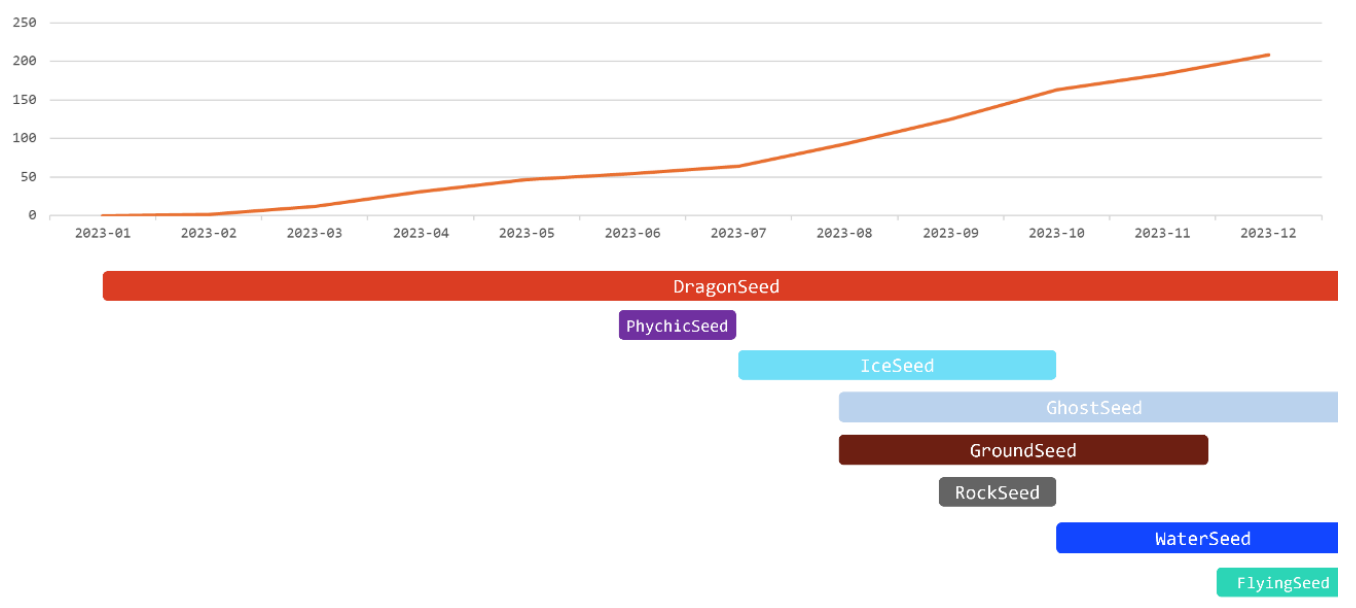

2023年度、SOCでは偽のソフトウェア配布サイトを起点とするような悪性MSIXファイルの配布キャンペーンを多く観測し、その調査を継続的に行ってきました。そうした攻撃キャンペーンや悪性MSIXファイルについて、ブログ[1][2][3]や国際カンファレンス[4][5]で発表を行い、注意喚起や情報共有を行ってきました。そうして蓄積してきた情報を踏まえて、SOCでは特に解析の効率化を目指して新たなツールを開発し、悪性MSIXファイルについて大規模な調査を行いました。ホワイトペーパーではこの大規模調査の結果と、調査のために開発したツールの概要および評価、またマルウェアの解析結果やリサーチ結果を扱い、今後の悪性MSIXファイル対策のアプローチの一つとして活用いただくことを目指しています。

悪性MSIXファイル

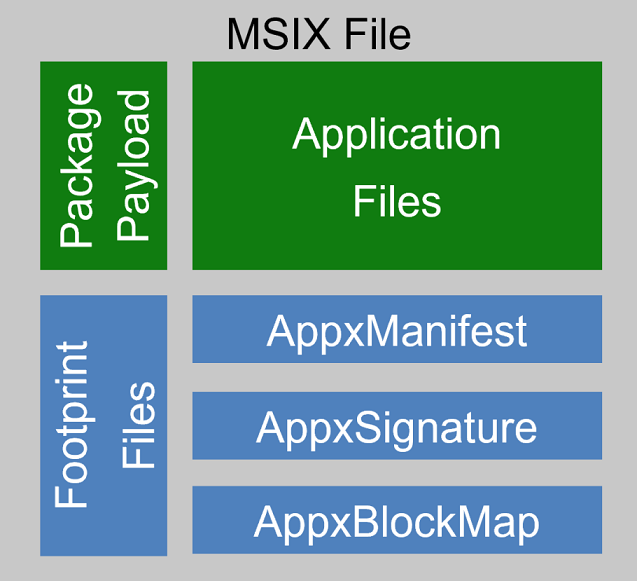

MSIXとは、Microsoft社によって開発された新しいアプリケーションパッケージ形式です。従来使用されてきたMSIやAPPXの後継として開発されたパッケージ形式であり、モダンな実装となっています。

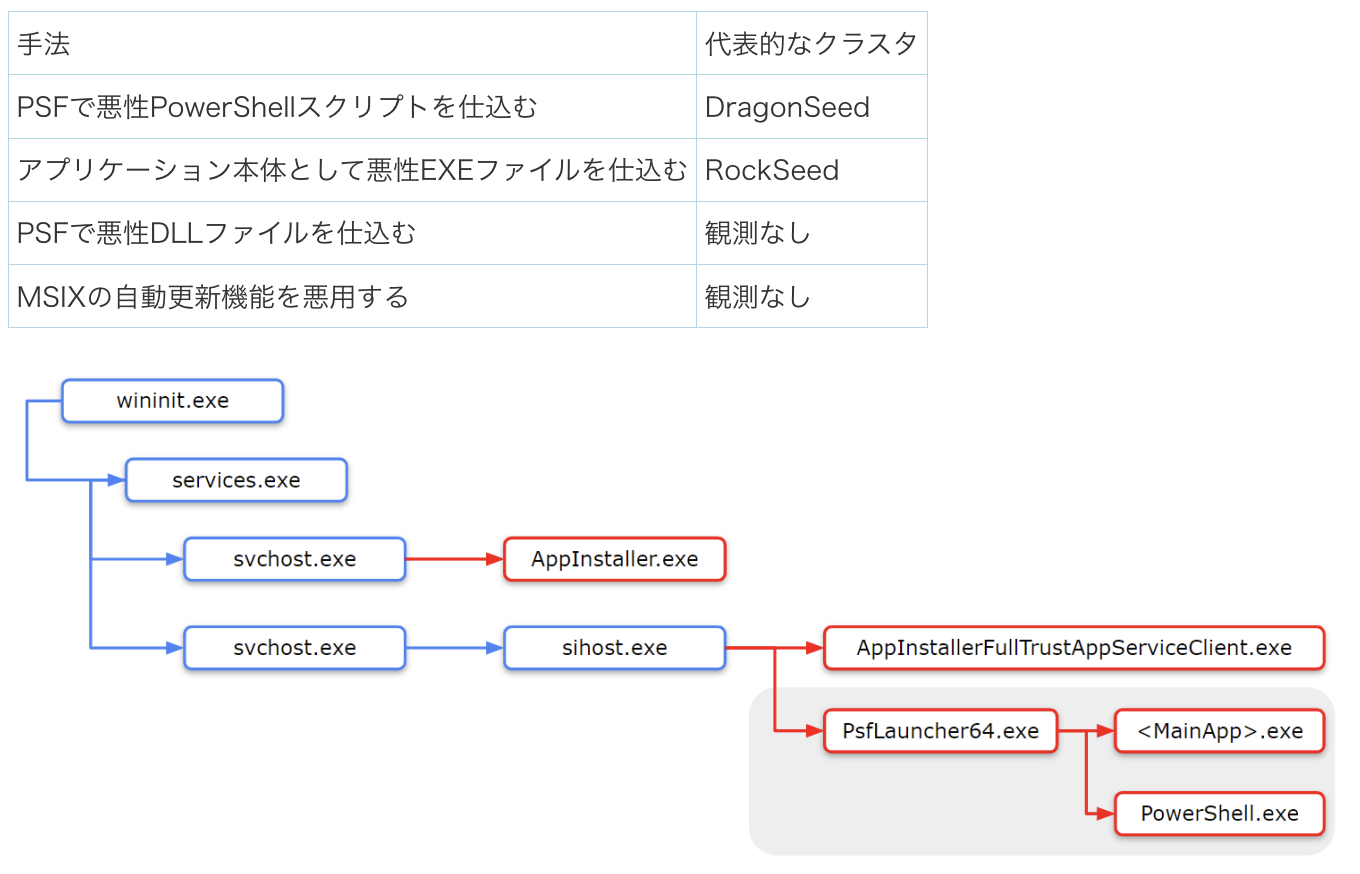

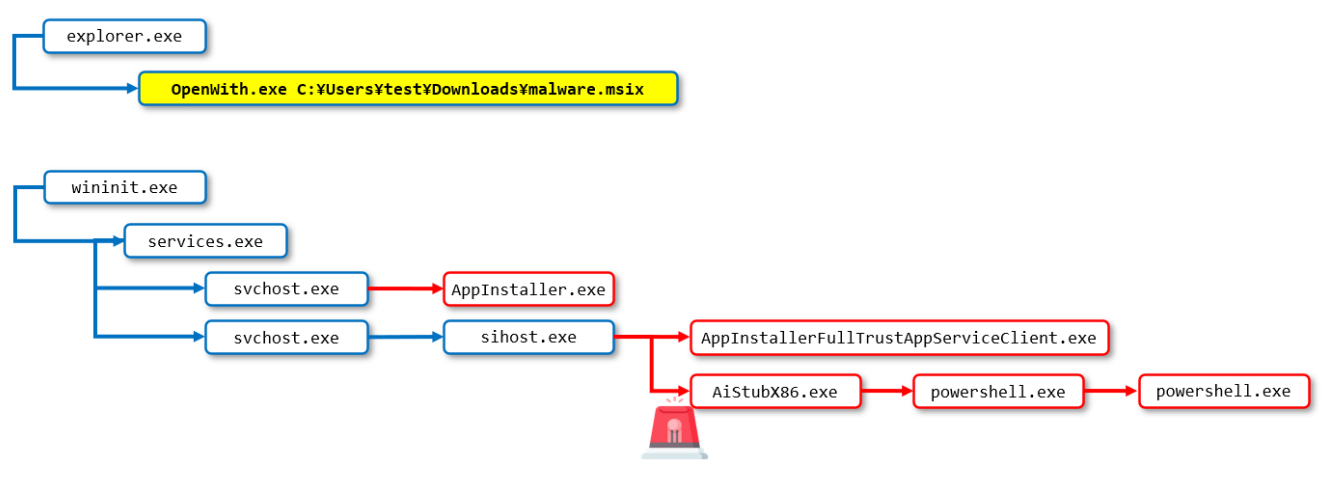

MSIXには様々な機能が実装されており、それらを悪用することで悪意のある挙動を実現することが可能です。攻撃者はそうした機能を悪用し、攻撃を行っています。MSIXファイルの武器化サービスを提供している業者は複数マーケット上に存在しますが、特に大きなシェアを得ているFakeBat(Eugenfestによって提供されている武器化サービス)では、PSFという機能を使って任意のPowerShellコードを実行し、ユーザ環境でマルウェアをダウンロード・実行しています。

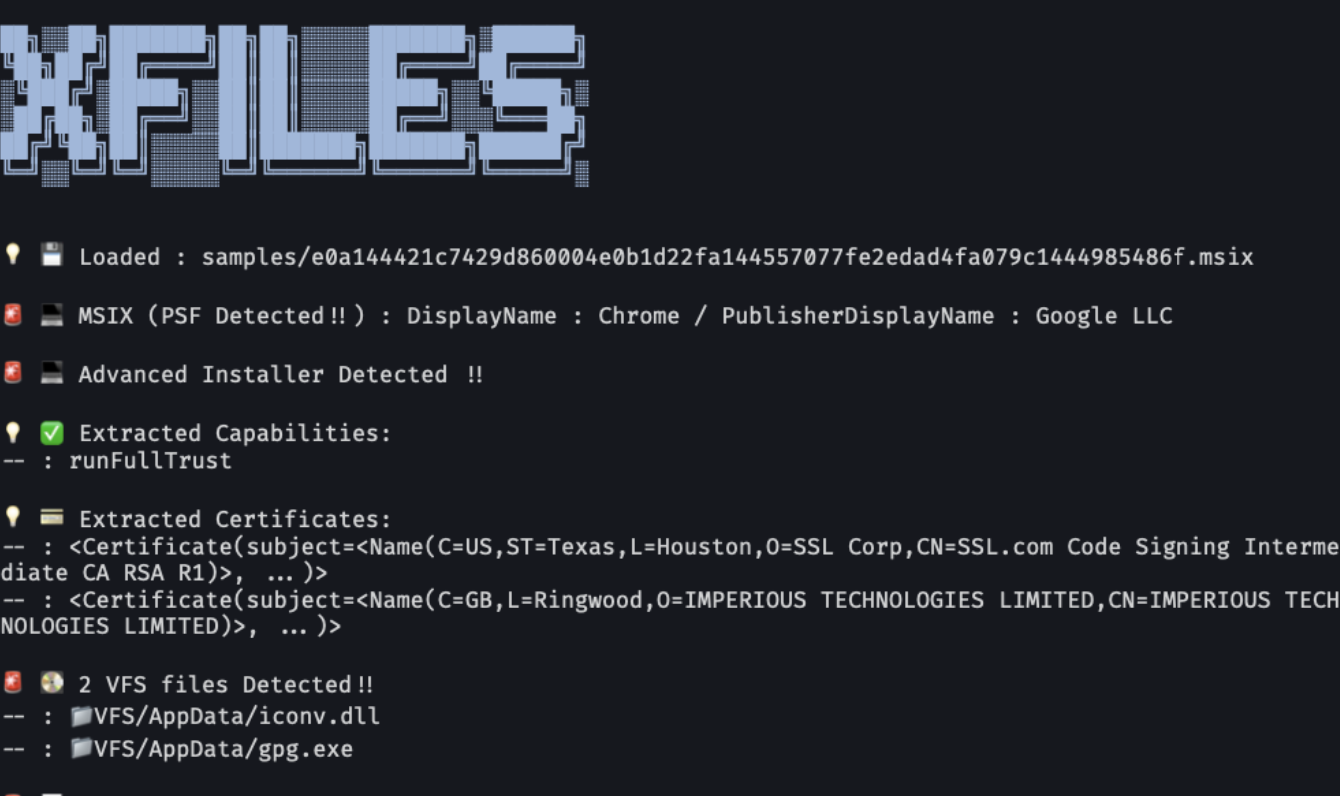

解析ツール

SOCでは、日々観測されるMSIXファイルを効率的に解析することを目指し、XFilesというツールを開発しています。本ツールを使用することで、MSIXファイルのコードサイニング証明書の抽出やPSFやVFSの検出が可能です。XFilesはCLIツールとしてコマンドラインツールとして動作しますが、Pythonのモジュールとしても組み込むことが可能であり、SIEMへの組み込みなど、より発展的な解析フローの自動化への活用を期待しています。

クラスタリング

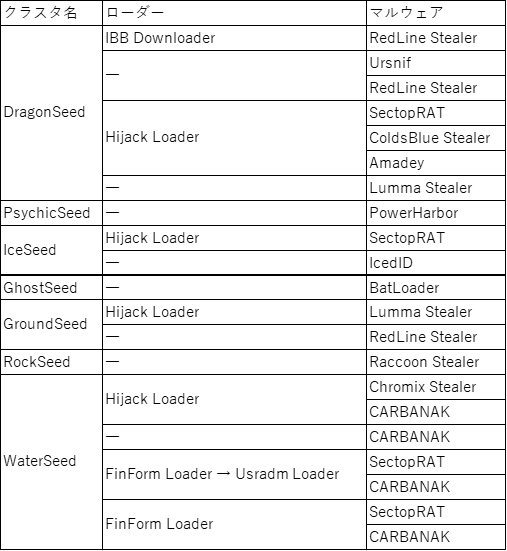

私たちは悪性MSIXファイルが台頭し始めた2023年2月から継続的に調査を続けており、ホワイトペーパー執筆の2024年3月までに300以上の悪性MSIXファイルを観測してきました。これらの悪性MSIXファイルを詳細に調査し、配布経路や実行されるPowerShellスクリプト、マルウェア、C&Cサーバ、コードサイニング証明書、その他の様々な要素を用いてクラスタリングを行いました。

マルウェア

悪性MSIXファイルを用いた攻撃は、前述のとおり様々な攻撃クラスタが関与しています。そのため、非常に多くの種類のマルウェアファミリが実行されています。私たちは各クラスタが使用したマルウェアファミリを整理し、未知のマルウェアについては詳細な解析を行いました。

防御手法

悪性MSIXファイルを用いた攻撃から組織を守るため、検知・分析・防御に分けて防衛手法を提案しました。ファイルやプロセス、ネットワークでの挙動をもとに、効率的で現実的な防衛手法を紹介しています。

おわりに

本ホワイトペーパーでは、過去1年間で非常に多く観測された悪性MSIXファイルについて、悪用手法の紹介や解析ツールの開発、クラスタリング、個々のマルウェアの解析、その他の様々なリサーチ結果を共有し、また防衛手法について検討しました。悪性MSIXファイルを使った攻撃は今後も継続すると考えられます。SOCでは引き続きリサーチを続けていくつもりです。本ホワイトペーパーを活用し、実際に組織を守るために必要な対策を行うための一助となれば幸いです。

参考文献

[1] NTTセキュリティ, "SteelCloverが使用する新たなマルウェアPowerHarborについて", https://jp.security.ntt/tech_blog/102ignh

[2] NTTセキュリティ, "Hack.lu 2023 登壇発表レポート", https://jp.security.ntt/tech_blog/hacklu2023

[3] NTTセキュリティ, "AVAR 2023 登壇発表レポート", https://jp.security.ntt/tech_blog/avar2023

[4] Hack.lu 2023, "The rise of malicious MSIX file", https://pretalx.com/hack-lu-2023/talk/WULFLD/

[5] AVAR 2023, "Rebrand to X?: SteelClover Cornucopia", https://aavar.org/avar2023/index.php/rebrand-to-x-steelclover-cornucopia/

[6] JSAC 2024, "XFiles: 悪性MSIX/APPXの大規模分析", https://jsac.jpcert.or.jp/archive/2024/pdf/JSAC2024_2_1_nomura_yoshikawa_motoda_jp.pdf