Published January 11, 2024 | Japanese

本記事はSOCアナリストの小池倫太郎、林匠悟が執筆したものです。

はじめに

SOCでは常に最新の脅威に対抗するため、標的型・ばらまき型問わず様々なリサーチ活動を行っています。リサーチ活動によって得られた情報や知見は、SOCでの検知ロジックに反映されたり、お客様への注意喚起などで活用されています。また、自組織やお客様環境のみならず世界的にサイバー空間の安全を守るため、社外のリサーチャと情報交換を行っており、その一環としてブログ記事の執筆や国際カンファレンスでの登壇発表を行っています。

これまでにHITCON CMT 2023、VB2023、Hack.lu 2023について、ブログを書きました。今回は2023年11月に開催されたAVAR 2023での登壇について、私たちの発表内容[1]と、カンファレンスの様子について紹介します。

AVAR 2023

AVARはAssociation of Anti-Virus Asia Researchersの略で、アジアのアンチウイルスベンダを中心に構成されているコミュニティです。AVARは毎年11月頃にカンファレンスを開催しており、そこでは脅威リサーチやマルウェア解析などについて発表が行われています。カンファレンスは毎年場所や運営が変わり、今年はアラブ首長国連邦のドバイで開催されました。

過去には東京や大阪、京都で開催されたこともあります。小池は2019年に大阪で開催されたAVAR 2019でも登壇発表しており、その様子についてブログ[2]を執筆していますので、是非ご覧ください。

AVAR 2019は日本での開催だったため、とても多くの日本人が参加していましたが、今回は私たちを含めて3人のみでした。韓国やインドからの参加者が多かったように思います。AVARの直前に参加していたHack.luとは対照的に欧米人が少なく、アジア人が多いカンファレンスでした。

発表内容

今回私たちはSteelCloverという攻撃グループについて登壇発表しました。SteelCloverについては過去に何度かブログ[3][4]やカンファレンス発表[5]を行っていますが、今回は特にリサーチやハンティングのためのノウハウ共有をメインとしています。

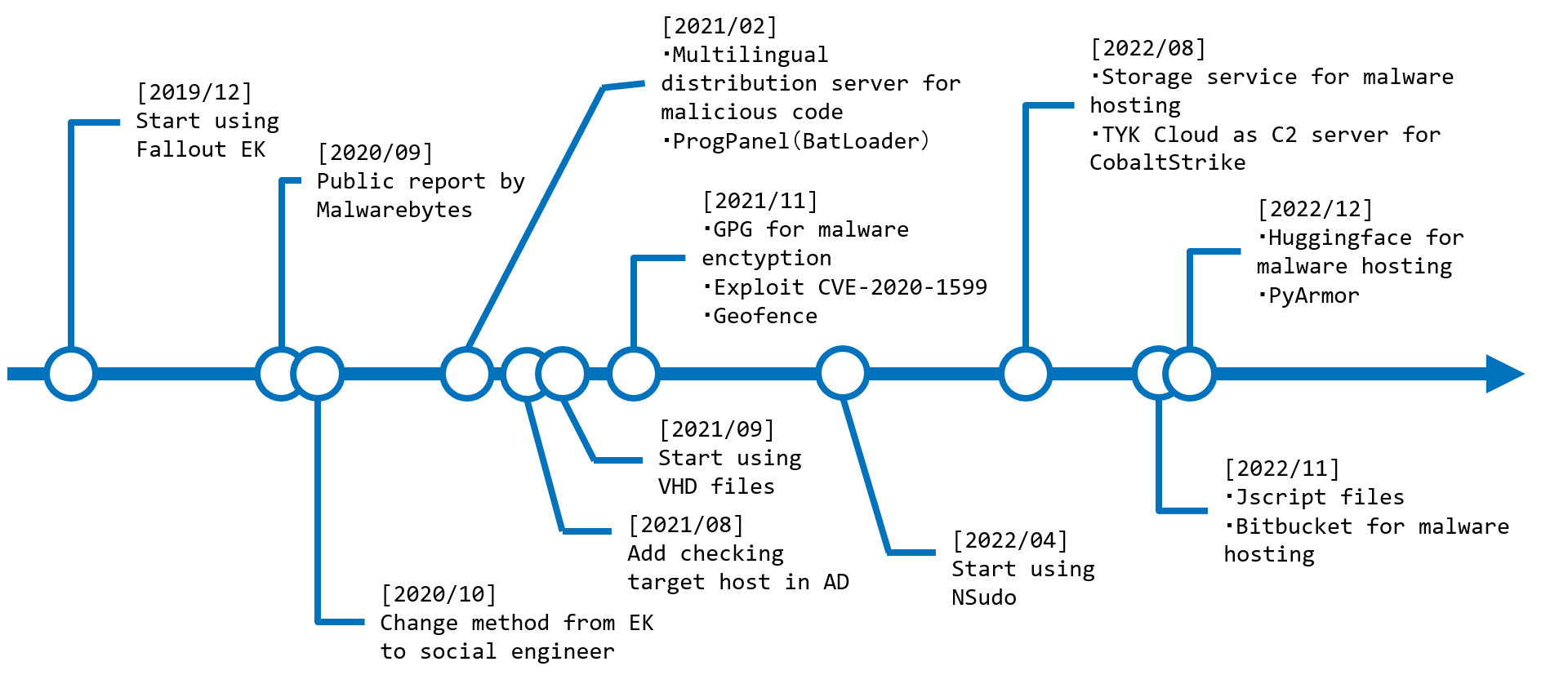

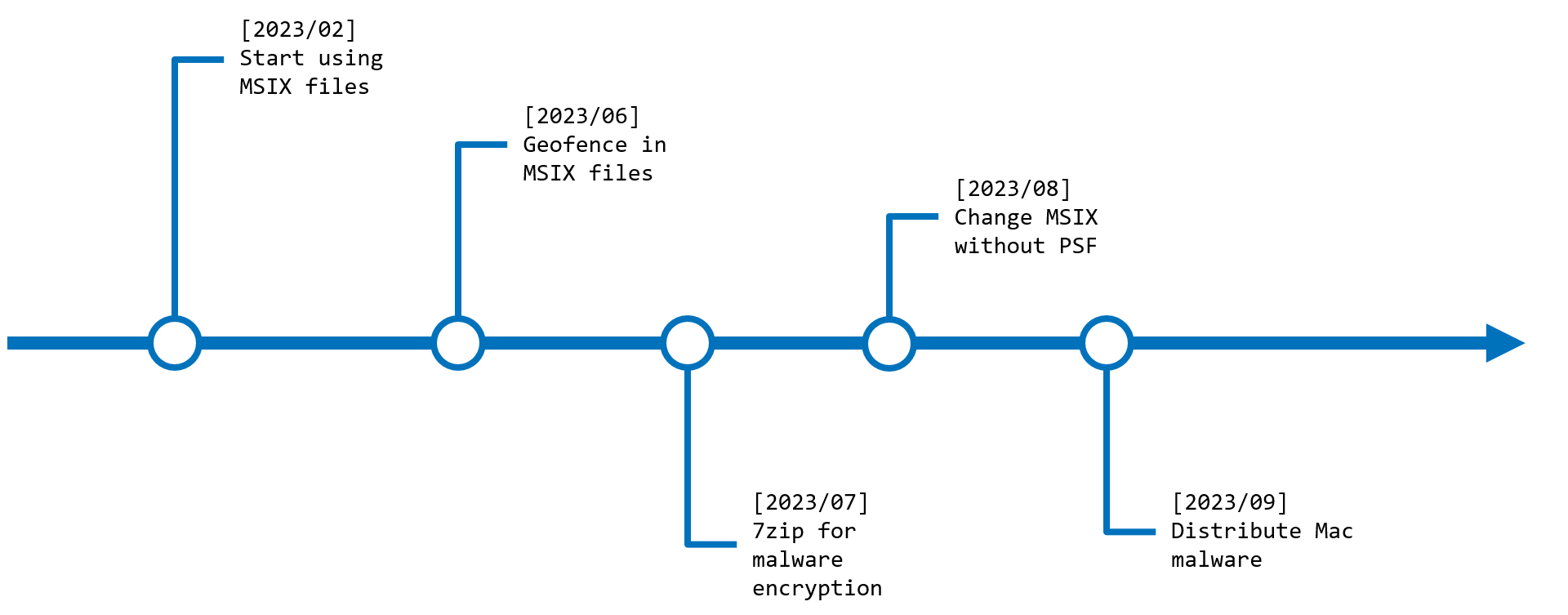

はじめに、SteelCloverの概要と、これまでの攻撃の変遷について紹介しました。SteelCloverは金銭もモチベーションに攻撃を行っているグループですが、2019年から現在まで様々な攻撃テクニック・ツールを採用しており、その貪欲さが知られています。私たちは彼らを3年以上に渡って追跡しており、彼らの様々な攻撃について調査してきました。

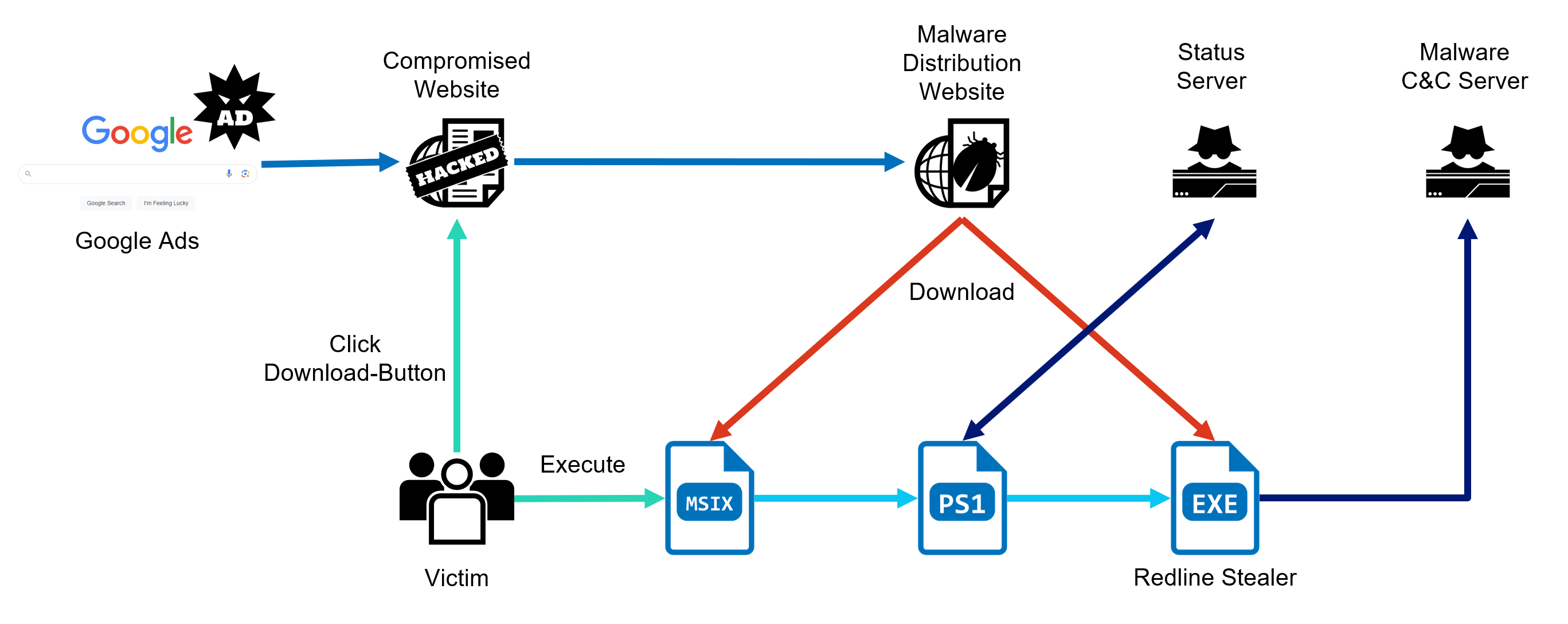

以前のHackluのブログ[6]でも紹介したとおり、2023年に入ってからSteelCloverはMSIXファイルを悪用し始めました。彼らの典型的な攻撃フローは以下のようになっています。

続いて、今回の本題であるSteelCloverを追跡し続けるために私たちが使用してきたリサーチテクニックについて共有しました。私たちがSteelCloverについて調査する際、次の3つのサーバのIPアドレス、ドメイン、URLと、それに関連するファイルハッシュを対象としています。

- 悪性ファイル配布サイト

- 進捗管理サーバ

- マルウェアのC&Cサーバ

講演では、これらのサーバが有する様々な特徴を示し、それらを使った検索クエリやリサーチ方法について紹介しました。全てを紹介するにはとても本稿ではスペースが足りないため割愛しますが、1つ実例を挙げます。

1番目の悪性ファイル配布サイトは、一般的に使用されているようなソフトウェアのダウンロードサイトを模しており、そこからユーザに悪性ファイル(MSIファイルやMSIXファイル)を配布します。そのため、悪性ファイル配布サイトは正規の配布サイトそっくりに作られており、その特徴をリサーチに使うことができます。

例えば、本来は正規の配布サイトでしか使われないようなHTMLのTitleを検索クエリとしたり、正規の配布サイトに類似したドメインを探したりすることが挙げられます。実際に検索してみると、実はSteelClover以外の悪性サイトが見つかることが多々あります。こうした偽のソフトウェア配布サイトは非常に多く存在していることが分かります。

最後に、私たちが観測したSteelCloverのミスについて紹介しました。サーバ構成やソースコードの漏洩など、攻撃者は様々な場面でミスを犯します。そうしたことから得られた攻撃者の実態や特徴について示しました。

カンファレンスの様子

AVAR 2023はDubai Healthcare Cityという駅の近くにあるGrand Hyatt Dubaiで開催されました。空港からそれほど離れておらず、またブルジュハリファなどの観光地にもほど近い場所にあります。

会場は300人程度が入れるようなメインの部屋と、50人程度が入れるような小さめの部屋が用意されていました。カンファレンスでは、VBと同じように脅威リサーチやマルウェア解析の話題が中心でしたが、特にアジアをターゲットにした攻撃に関わるような内容が多かったように思います。

ドバイは皆さんのご想像のとおりの観光都市でした。高層ビルが立ち並び、巨大なショッピングモールが点在し、少し都市部から離れると海や砂漠があります。特にブルジュハリファはどこからでも見えるほど大きく、印象的な建物でした。

11月末から12月にかけてドバイにいましたが、日中は半袖でも問題ないような気温です。日本人の観光客はあまり見かけませんでしたが、ロシアや中国からの観光客は多くいました。観光地では夜間に女性が一人で出歩いているほど治安が良いです。食事については、有名なチェーン店は大体ありますし、なかなか日本では見かけないような中近東の食事が多く、目新しく楽しかったです。

おわりに

今回はAVAR 2023での登壇発表について紹介しました。AVARはアジアの脅威について取り上げた発表が多く、興味深いものばかりでした。今後もこうしたリサーチ活動を積極的に発信し、サイバー空間の安全に寄与していきたいと思っています。

参考文献

[1] AVAR 2023 - Rintaro Koike & Shogo Hayashi (NTT Security Holdings), "Rebrand to X?: SteelClover Cornucopia", https://aavar.org/cybersecurity-conference/index.php/rebrand-to-x-steelclover-cornucopia/

[2] NTTセキュリティ, "【12/11】国際カンファレンス(VB 2019、AVAR 2019)での発表の振り返り", https://jp.security.ntt/tech_blog/102fvtr

[3] NTTセキュリティ, "SteelCloverによるGoogle広告経由でマルウェアを配布する攻撃の活発化について", https://jp.security.ntt/tech_blog/102i7af

[4] NTTセキュリティ, "SteelCloverが使用する新たなマルウェアPowerHarborについて", https://jp.security.ntt/tech_blog/102ignh

[5] Hack.lu 2023 - Rintaro Koike & Shogo Hayashi (NTT Security Holdings), "The rise of malicious MSIX file", https://pretalx.com/hack-lu-2023/talk/WULFLD/

[6] NTTセキュリティ, "Hack.lu 2023 登壇発表レポート", https://jp.security.ntt/tech_blog/hacklu2023