Published October 31, 2023 | Japanese

本記事はSOCアナリスト小池倫太郎、澤部祐太、野村和也が執筆したものです。

はじめに

SOCでは常に最新の脅威に対抗するため、標的型・ばらまき型問わず様々なリサーチ活動を行っています。リサーチ活動によって得られた情報や知見は、SOCでの検知ロジックに反映されたり、お客様への注意喚起などで活用されています。

また、自組織やお客様環境のみならず世界的にサイバー空間の安全を守るため、社外のリサーチャと情報交換を行っており、その一環としてブログ記事の執筆や国際カンファレンスでの登壇発表を行っています。

今回SOCアナリストの小池、澤部、野村の3名は、HITCON CMT 2023というカンファレンスで登壇発表を行いました。本稿では、その発表内容の概要と、カンファレンスの様子を紹介します。

HITCON CMT 2023

HITCON CMT 2023は台湾のセキュリティコミュニティであるHITCONが年次開催しているカンファレンスです。2005年から開催されており、毎年日本からも多くのリサーチャ・アナリストがカンファレンスに参加しています。カンファレンスは2日間で、4つのトラックで発表が行われます。特に、1日目はブルーチーム向け、2日目はレッドチーム向けの内容が多くありました。

日本からの登壇発表は私たちの2件のみでしたが、イベントブースでKENRO DOJOというMINI Hardeningのイベントが行われており、これには多くの日本人が運営に関わっていました。また、日本からの聴講者も多数おり、日本国外のカンファレンスの中では特に日本人が多い印象です。

台湾は日本と距離が近く、経済な結びつきも強く、またアメリカを含む西側諸国との関係性から、両国は同じような脅威に狙われる傾向があります。代表的な例で言うと、BlackTech[1][2]は日本と台湾に対して繰り返し攻撃を仕掛けていることが知られています。また、今回のHITCON CMT 2023で発表されたCamoFei(あるいはChamelGang)[3][4]も日本と台湾を標的に含んでいます。こうしたことから、両国にとってお互いの国の脅威動向を把握することは自国の防衛に役立つ情報が多く、お互いに緊密に情報交換を行っていくことが重要です。

発表内容

今回HITCON CMT 2023では、弊社から2件の登壇発表を行いました。以下では簡単な講演概要を紹介します。講演資料はWebサイト上で公開していますので、詳細はそちらをご覧ください。

- 講演資料 - Why Panda Loves USB?: Observing Targeted Attacks by Chinese APTs

- 講演資料 - GroundPeony: Crawling with Malice

Why Panda Loves USB?: Observing Targeted Attacks by Chinese APTs

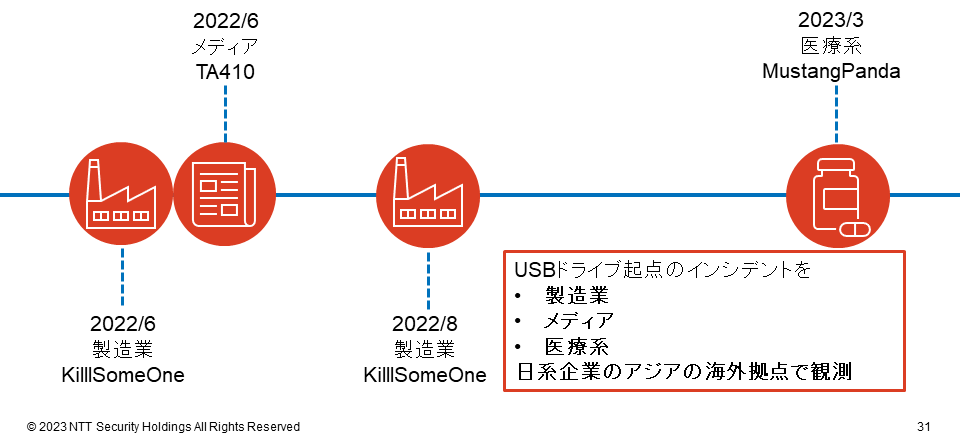

本講演では、SOCで観測したUSBメモリを起点とした中国アクタによる標的型攻撃について取り上げ、澤部と野村が発表しました。

これらのインシデントはUSBメモリが起点であることに特徴があり、なぜUSBメモリを攻撃手段として用いるのかを考察しました。

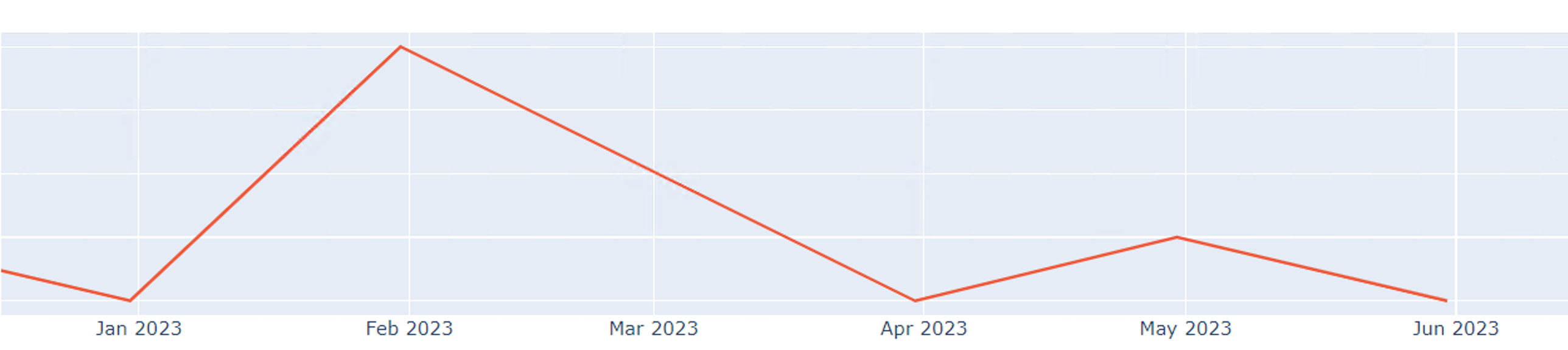

SOCでは標的型攻撃においてUSBメモリを起点としたマルウェア感染被害を継続的に観測しています。また、下記のグラフは2023年にSOCで観測されたRaspberry Robinの通知数の推移を示しており、標的型攻撃以外においてもUSBメモリによる攻撃がいまだに有効であることが分かります。

発表の後半では、なぜ中国の攻撃アクタがUSBメモリによる攻撃を好むのかという疑問について深い洞察を行いました。業種によるUSBメモリの使用状況の違いなど興味深い事実を提示し、最終的には標的とする環境に適応する形で中国アクタが攻撃手法を試行錯誤した結果USBメモリ起点の攻撃が増加してきたのではないかと考えられることを示しました。

GroundPeony: Crawling with Malice

本講演は、小池とサイバーディフェンス研究所の中島氏による共同リサーチです。小池と中島氏はnao_secというリサーチチームで活動しており、GroundPeonyというAPTグループについてのリサーチ結果を発表しました。

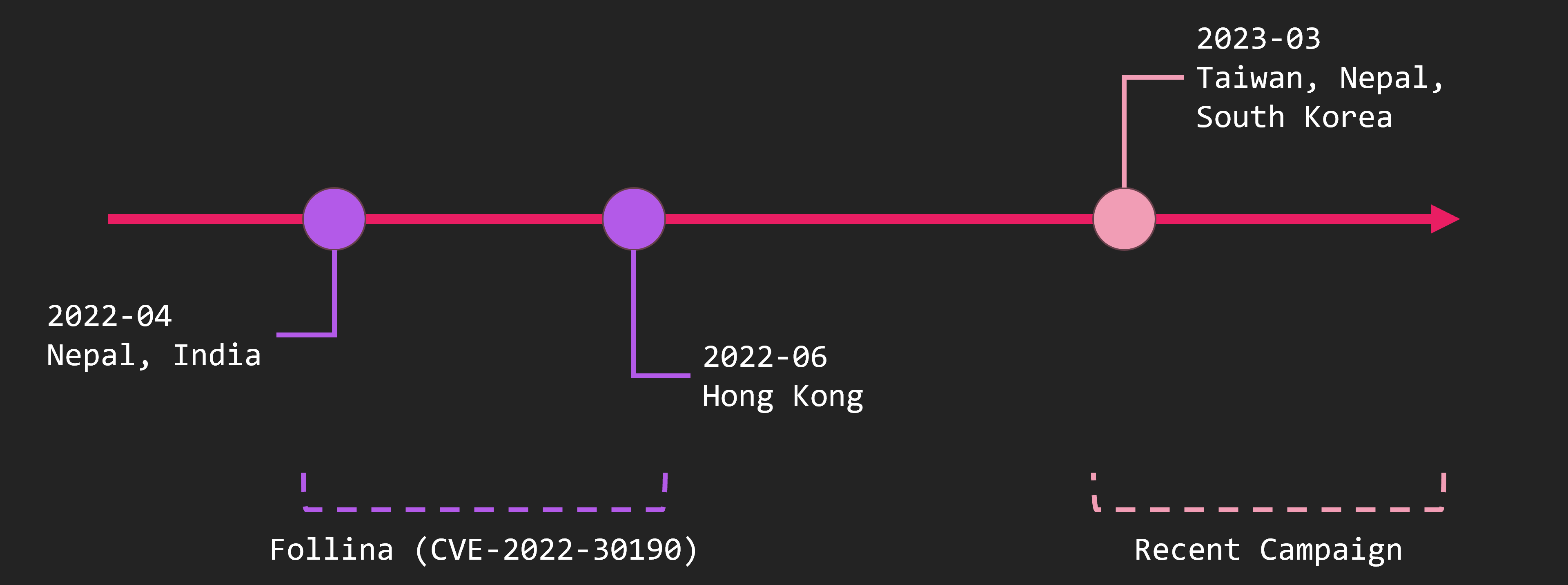

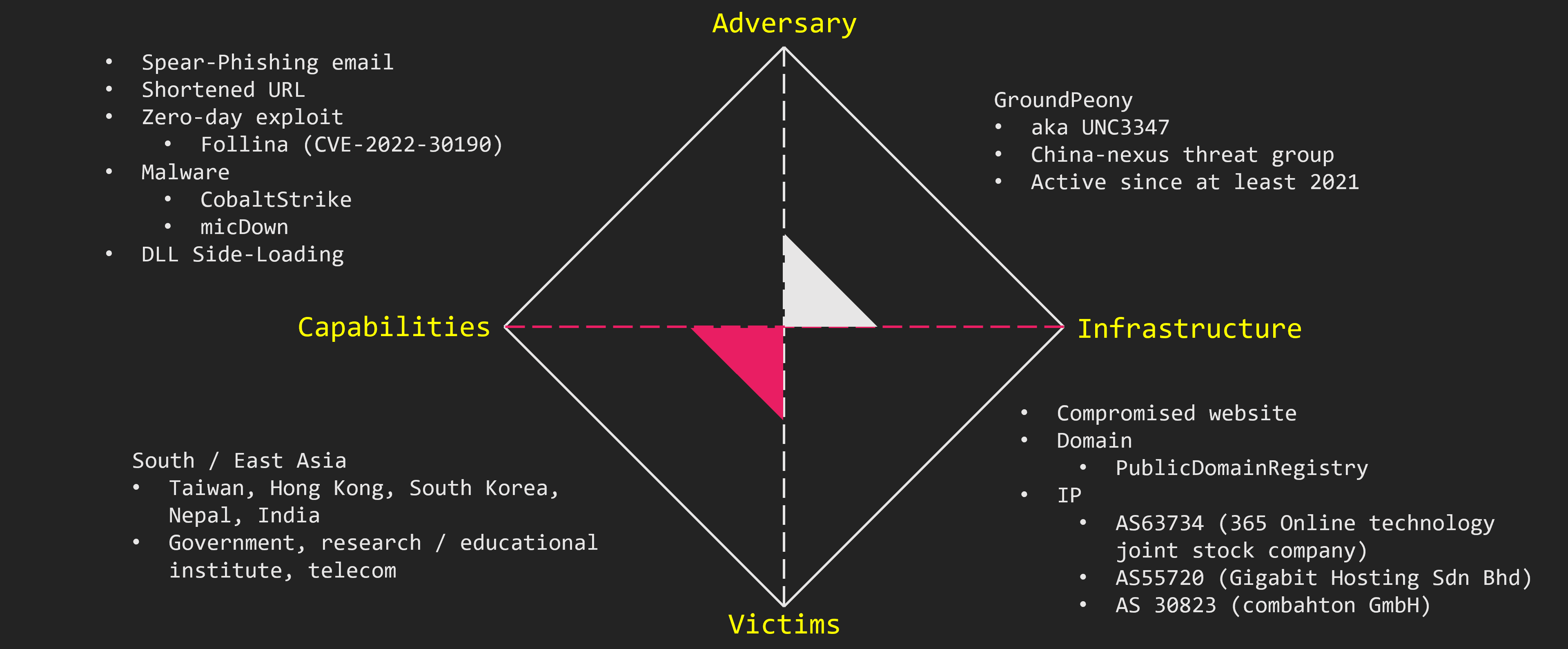

GroundPeonyとは、これまで知られていなかった新しい標的型攻撃グループです。台湾やネパールの政府機関などを標的としており、時にはゼロデイを悪用して攻撃を行っています。講演の中では、特に2023年3月に行われた最近の攻撃キャンペーンと、2022年4月の少し古い攻撃キャンペーンについて紹介しています。

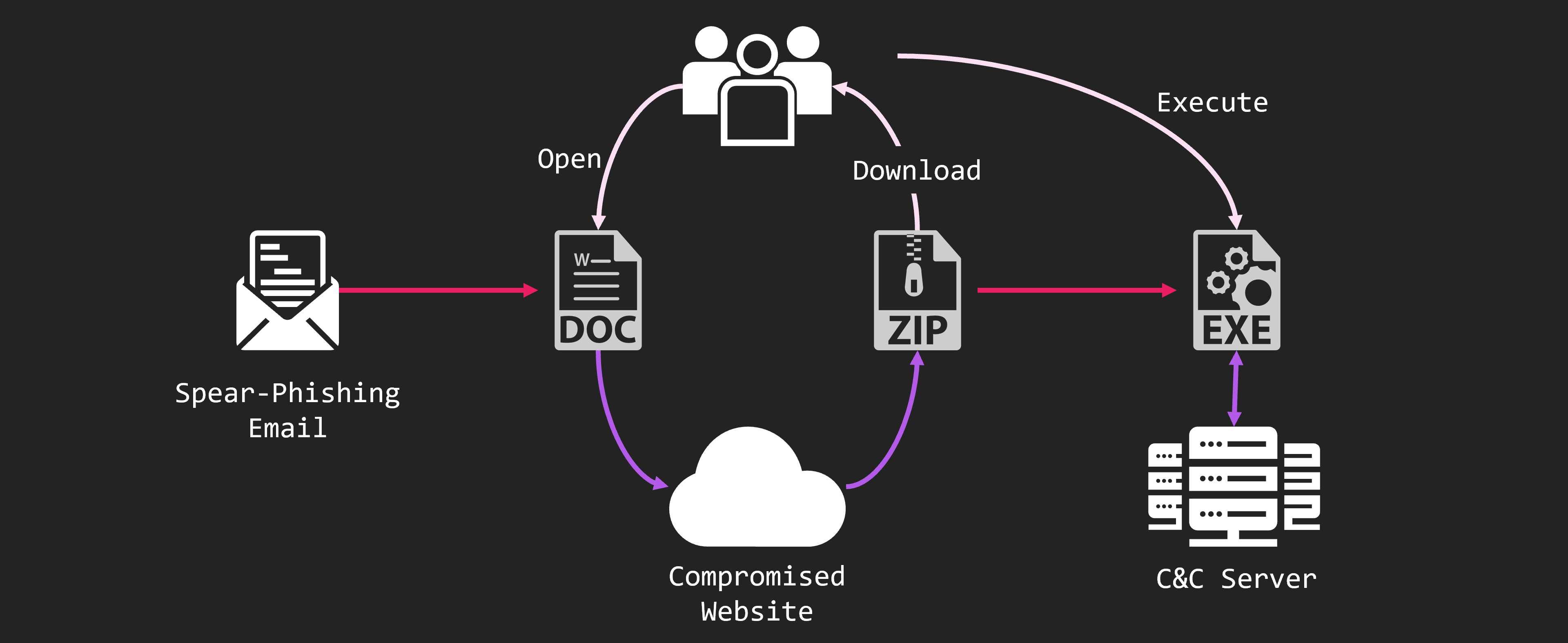

GroundPeonyによる攻撃はスピアフィッシングメールから始まります。メールに添付されたドキュメントファイルにはURLリンクが書かれており、そこからZIPファイルがダウンロードされます。そのZIPファイルにはEXEファイルが同梱されており、それを開くことでmicDownという独自のマルウェアが実行されます。

最終的に、分析結果をダイアモンドモデルで示しました。GroundPeonyは標的を絞り込み、ゼロデイを採用するなど、高い攻撃力とモチベーションを持ち、活動を行っています。今後の動向に注意が必要です。講演の詳細な内容についてはこちらをご参照ください。

カンファレンスの様子

HITCON CMT 2023は台北市の中央研究院 Academia Sinicaで開催されました。小池は2019年にもHITCON CMTに参加したことがありましたが、澤部と野村は初参加で、また台湾への渡航も初めてでした。

会場では台湾のセキュリティリサーチャやベンダをはじめ、各国のセキュリティリサーチャが発表について和気あいあいと議論をする光景が見受けられました。

我々も発表後にいくつもの意見や質問を受けており、会場での議論を契機に今に至るまで情報交換を継続して行っております。

今回の出張を通じ、我々はサイバーセキュリティの脅威に立ち向かうために、国境を越えた情報共有の重要性を今一度強く認識しました。

おわりに

今回はHITCON CMT 2023での登壇発表について紹介しました。HITCON CMT 2023では非常にレベルの高い講演を聴講でき、また現地では多くのリサーチャ・アナリストと交流することができました。今後もこうしたリサーチ活動を積極的に発信し、サイバー空間の安全に寄与していきたいと思っています。

次回はVB2023での登壇発表についてブログを公開予定ですので、お楽しみに!

参考文献

[1] NTTセキュリティ・ジャパン, "BlackTech 標的型攻撃解析レポート", https://jp.security.ntt/resources/BlackTech_2021.pdf

[2] 警察庁, "中国を背景とするサイバー攻撃グループBlackTechによるサイバー攻撃について", https://www.npa.go.jp/bureau/cyber/koho/caution/caution20230927.html

[3] TeammT5, "Unmasking CamoFei: An In-depth Analysis of an Emerging APT Group Focused on Healthcare Sectors in East Asia", https://hitcon.org/2023/CMT/slide/Unmasking CamoFei_An In-depth Analysis of an Emerging APT Group Focused on Healthcare Sectors in East Asia.pdf

[4] Positive Technologies, "Masters of Mimicry: new APT group ChamelGang and its arsenal", https://www.ptsecurity.com/ww-en/analytics/pt-esc-threat-intelligence/new-apt-group-chamelgang/