後編では、NTTセキュリティ・ジャパンのコンサルタントがB社のインシデントを振り返り、実施するべきだったOTセキュリティ対策について考察します。

前編の記事はこちらからご覧いただけます。

ケーススタディ:工場DXがサイバー攻撃の発端に!

後編では、NTTセキュリティ・ジャパンのコンサルタントがB社のインシデントを振り返り、実施するべきだったOTセキュリティ対策について考察します。

【コンサルタント紹介】

相場悠哉

セキュリティコンサルタント CISSP

OTセキュリティの専門家として、自動車業界や化学業界などでアセスメントを担当。

なぜ、製造業B社の工場で重大なインシデントが発生したのか

1-1. ランサムウェアの侵入経路は?明らかになったのは意外な侵入口

前編でご紹介したように、B社ではある日、工場の生産管理システムや生産ラインの機器がランサムウェアに感染して動作しなくなりました。ランサムウェアは、どのようにして侵入したのでしょうか。下の図をご覧ください。

インシデント後の調査で、資産管理台帳に記載されていないVPN機器がOT環境に存在していたことが判明しました。工場DXでOTネットワークとITネットワークの接続を担当したシステムベンダーが、OT環境の端末をリモートメンテナンスするために設置したのです。B社の工場担当者や情報システム部はVPN機器の存在を把握していなかったため、外部ネットワークからOTネットワークに接続できる状態になっていたことを知りませんでした。

VPN機器には、登録された接続先からのアクセスのみ許可する機能が備わっているので、適切に利用していれば安全な通信が行われます。しかし、B社に設置されたVPN機器はソフトウェアのアップデートが行われず、脆弱性が放置されていました。その脆弱性を突いた攻撃により、ランサムウェアの侵入口として利用されてしまったのです。

1-2. 被害が拡大したのはなぜ?工場DXの裏に潜んでいた課題

ランサムウェアの侵入に早く気付き、感染端末の切り離しやネットワーク遮断などの対応をすぐに行っていれば、被害を最小限に抑えられたはずです。B社は、なぜそれができなかったのでしょうか。

B社の工場DXを推進したのは、情報システム部です。可用性を重視する工場担当者は、工場の操業を止めなければ実施できないDX施策やOTセキュリティ対策には難色を示しました。結局、情報システム部は工場担当者の全面的な協力を得られないまま、できる範囲でのDXを実施。そこに課題が潜んでいました。

ここからは、B社が抱えていた課題について「技術」と「組織・運用」の面から解説します。

●技術面の課題①:ファイアウォールのポリシー設定が不十分だった

B社ではOTネットワークとITネットワークを接続する際、境界にファイアウォールを設置しました。ファイアウォールは、許可する通信と遮断する通信を特定して適切なポリシーを設定しなくては意味がありません。しかし、情報システム部は事前にOTネットワークの通信を分析できなかったため、的確なポリシー設定ができませんでした。結果として、OT環境からIT環境にまでランサムウェアの侵入を許してしまったのです。

●技術面の課題②:不正侵入を検知する仕組みがなかった

DX実施前のOTネットワークは他のネットワークに接続されていなかったため、不正侵入を検知する仕組みがありませんでした。OTネットワークとITネットワークを接続する際に、情報システム部は不正侵入検知システムの導入を提案。ところが、OT環境に新たな機器を設置することや、既存の機器の設定を変更することに工場担当者が反対し、不正侵入検知システムの導入は難航していました。その結果、生産ラインの機器が停止するまで、サイバー攻撃を受けていることに誰も気が付きませんでした。

●組織・運用面の課題①:システムベンダーに丸投げしていた

工場DX実施前から、工場インフラの構築・管理はシステムベンダーに頼っていました。工場DXでもネットワークの構築はシステムベンダーに任せきりだったため、インシデント発生時に自社で状況把握や調査ができませんでした。

●組織・運用面の課題②:サイバーインシデントへの対応体制がなかった

工場DX実施後のインシデント対応体制について、十分に検討できていませんでした。インシデント発生時に工場担当者から情報システム部への報告が遅れたことにより、情報システム部の対応は後手に回ってしまいました。

B社が「これだけはやるべき」だった3つのポイント

前項では、B社が抱えていた課題についてご説明しました。続いては、工場DXの実施時に取り組むべきだったOTセキュリティ対策について、3つのポイントで解説します。

●ポイント1 現状把握

・資産管理台帳の最新化

・OTネットワークを流れる通信の可視化

OT環境の現状把握は、OTセキュリティ対策の第一歩です。システムベンダーに任せるのではなく、構成要素を自社で把握し、管理することが重要です。

●ポイント2 OTネットワークとITネットワークの適切な接続

・通信の要・不要を判断し、ファイアウォールのポリシーを設定

OTネットワークの通信を可視化することで、効果的な設定ができるようになります。

●ポイント3 OT環境でのサイバーインシデント対応体制の構築

・インシデントの兆候をいち早く検知するためのシステム(OT-IDS)を構築

・インシデント発生時の連絡体制と即時対応の手順を作成

・インシデント発生を想定した訓練を実施

OT-IDSは、OTネットワークの通信を監視し、異常があった場合にアラートを発するシステムです。OTシステムの可用性に影響を与えずに導入・運用できます。OT-IDSの導入に当たっては、アラートが出たら誰に第一報を入れるのか、どのように対応するのかも決めておきます。例えば、「インシデント発生時にはこのLANケーブルを抜く」と決めておくだけでも、被害の拡大防止に効果があります。緊急時に落ち着いて対応できるよう、平常時から訓練しておきましょう。

B社がこれら3つのポイントを実現できなかったのは、情報システム部と工場担当者の連携不足が根本的な原因でした。現場担当者の間だけで連携を進めるのは難しいため、経営層がOTセキュリティ対策の重要性を理解し、連携して取り組むように指示するべきでしょう。

OTセキュリティ対策の3つのポイントを実現するために

NTTセキュリティ・ジャパンがご提供できるソリューションについてご紹介します。

●ポイント1 現状把握

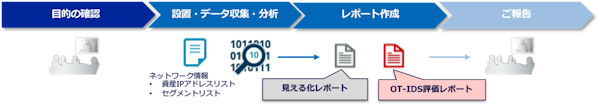

・OT Network Asset Discovery 資産台帳作成支援(OT-NAD)

パケットキャプチャ(PCAP)を送付するだけで、資産台帳作成用情報を取得

・OTネットワーク可視化サービス

専門のアナリストがOTネットワーク内の資産や通信を可視化

・OTセキュリティアセスメント

専門のコンサルタントが工場全体のどこにリスクがあるかを洗い出し、対策の優先順位付けや計画策定を支援

OT-NADについては、以下の記事で詳しく解説しています。

OTセキュリティ対策に必要な資産台帳を作成する方法 工場の資産、管理できていますか?

●ポイント2 OTネットワークとITネットワークの適切な接続

・セグメンテーション・アクセス制御

専門のアナリストがOTネットワークを流れる通信を分析し、ファイアウォールの適切な設定ができるように支援

●ポイント3 OT環境でのサイバーインシデント対応体制の構築

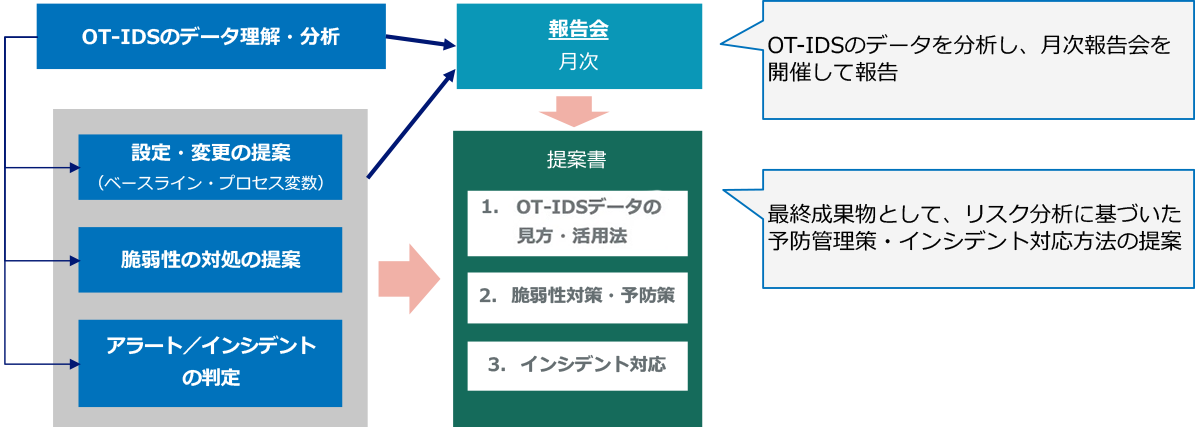

・OT-IDS導入支援

お客様の環境に適したOT-IDSを選定し、導入から設定までを支援

・OT-IDS運用支援

OT-IDSの導入後にアラートを分析し、脆弱性への対策や、危険なアラートが出た際の通知方法などを提案

・OTセキュリティアセスメント

インシデント発生時の連絡体制や即時対応の手順も考慮して、OTセキュリティポリシーの更新・作成を支援

NTTセキュリティ・ジャパンは「現状把握だけ」、「OT-IDS導入支援だけ」といったスポット対応ではなく、ベンダーフリーの立場で、OTセキュリティに関するソリューションを一括して提供。お客様が自社でOTセキュリティ対策を行うための伴走支援を行います。

まとめ

本コラムの前編では、工場DXを推進した製造業B社で起こったインシデントについて説明しました。後編では、B社のインシデントを分析し、工場が抱えているOTセキュリティの課題と、取り組むべき対策について考察しました。

OTセキュリティ対策は、工場担当者や情報システム部などの関連する部署全体を見渡せる経営層が主導すべき経営課題です。「何から始めればいいのか」とお悩みなら、NTTセキュリティ・ジャパンにご相談ください。

コンサルタントのプロフィール

相場悠哉

セキュリティコンサルタント CISSP(Certified Information Systems Security Professional)

大学院の授業でサイバーセキュリティに出会い、興味を持ちました。最初に就職したIT企業がランサムウェア攻撃を受けたことで、実際の脅威を肌で感じました。幸い、即座に対応したことで被害は少なかったのですが、これをきっかけに、サイバーセキュリティに深く関わる仕事がしたいと思い、コンサルタント会社に転職したのです。さまざまな業界のお客様のところで、セキュリティポリシー作成支援や運用支援の経験を積みました。

NTTセキュリティ・ジャパンで主に担当しているのは、OTセキュリティアセスメントです。お客様のOT環境でどこにリスクがあるかを分析し、対策をご提案しています。いつも心掛けているのは、お客様とのコミュニケーションを大切にすることです。ちょっとした会話から、どういうところにリスクが潜んでいるのか気付くこともあります。御社のOTセキュリティについても、皆さまと一緒に考えていきたいと思っていますので、ぜひお気軽にお問い合わせください。