本コラムでは工場DXを推進していた製造業B社のケースを紹介します。B社では、ある日突然、工場の機器が一斉に停止しました。前編では、操業停止から再開までの3週間に起こったことと、その影響について説明します。

業務効率化を目指して製造業B社が取り組んだ工場DXとは?

国内に3つの生産工場を持つB社は、生産に必要な人員の確保が難しくなった状況を打開すべく、工場DXを推進して業務効率化を図ることにしました。

B社では、情報システム部門がオフィスのDXを進め、業務を効率化した実績がありました。工場DXも担当することになった情報システム部は、OTシステムのデータを情報システム(IT)で効率的に管理したいと提案。クローズドだったOTネットワークをITネットワークに接続し、OTシステムのデータを情報システム(IT)に連携できるようにしました。ネットワーク構築を任されたのは、以前から工場インフラの構築・管理を行っていたシステムベンダーでした。

B社が実施したDX施策の一部を紹介します。

DX施策①:工場に出入りするトラックを管理

DX実施前は、トラックの入退場のたびに担当者がゲートを操作し、手書きで記録していました。DX実施後は、トラック1台ごとに車両IDを発行し、IDカードを読み取って自動でゲートを開く仕組みを構築。担当者が対応する必要がなくなり、負担が軽減されました。また、運転手や行き先などのデータをIT環境の生産管理システムに連携し、ポータルサイトで手軽に確認できるようにしたことで、どのトラックがいつ入退場したのか管理しやすくなりました。

DX施策②:生産ラインの状況を連携

DX実施前は、工場の生産ラインの状況を監視する機器から得られたデータを手書きで記録し、工場内の別の場所にあるパソコンに打ち込んでいました。DX実施後は、監視機器で取得したデータを生産管理システムに直接連携できるようにしました。その結果、記録・入力にかかっていた時間を大幅に削減。転記ミスも減らすことができました。

こうしたDX施策の成果を見て、B社の経営層は工場DXが成功したと評価していました。

サイバーインシデント発生!操業停止の3週間、工場で起きていたこと

工場DXは順調に進んでいると考えていたB社ですが、ある日、予期せぬトラブルに見舞われました。その経緯を説明します。

●操業停止1日目

9:00

工場の1つで、生産管理システムと、生産ラインにある機器が全て停止。

9:30

停止した原因について、工場担当者は機器の故障を疑いました。しかし、自社だけでは状況を把握できなかったので、工場のインフラを管理しているシステムベンダーに急いで問い合わせました。

14:30

システムベンダーのエンジニアが現地に到着し、工場担当者から状況説明を受けた後、調査を開始。

15:30

エンジニアの調査により、ハッカー集団を名乗る者からの脅迫メッセージが、被害端末の画面に表示されていたことが判明。

「システムを暗号化して機器を停止させた。使えるようにしたければ、身代金を払え」

この時点で初めて、ランサムウェアに侵入されたことを知ったのです。しかし、サイバーインシデントが発生した場合の連絡体制を定めていなかったため、どこに連絡したらいいのか判断できずに現場は混乱しました。

17:30

工場担当者がDX担当者(情報システム部)にインシデントを報告。情報システム部が調査すると、OT環境を経由してIT環境にまでランサムウェアの感染が拡大していたことがわかりました。情報システム部もインシデント対応に追われ、ますます混乱が広がります。

22:00

情報システム部からの報告を受けた経営層は、身代金を払わずに解決するように指示を出しました。

22:30

情報システム部がOTシステムの復旧方法についてシステムベンダーと相談することができたのは、深夜になってからでした。

●操業停止2日目

4:00

夜通し対応した工場担当者と情報システム部が、原因特定のための調査を開始。OTシステムの復旧をシステムベンダーに依頼しました。

●操業停止3日目

情報システム部はシステムベンダーと協力して調査を進めましたが、ランサムウェアの侵入経路特定には至りませんでした。

●操業停止7日目

OT環境に設置されたVPN機器がランサムウェアの侵入口だったことを特定。

●操業停止8日目〜20日目

感染した機器のうち、バックアップから復旧できないものは機器自体の入れ替えを開始。それ以外の機器や端末はバックアップからの復旧を実行しました。

●操業停止21日目

主要なOTシステムが復旧し、ようやく工場の操業を再開できました。

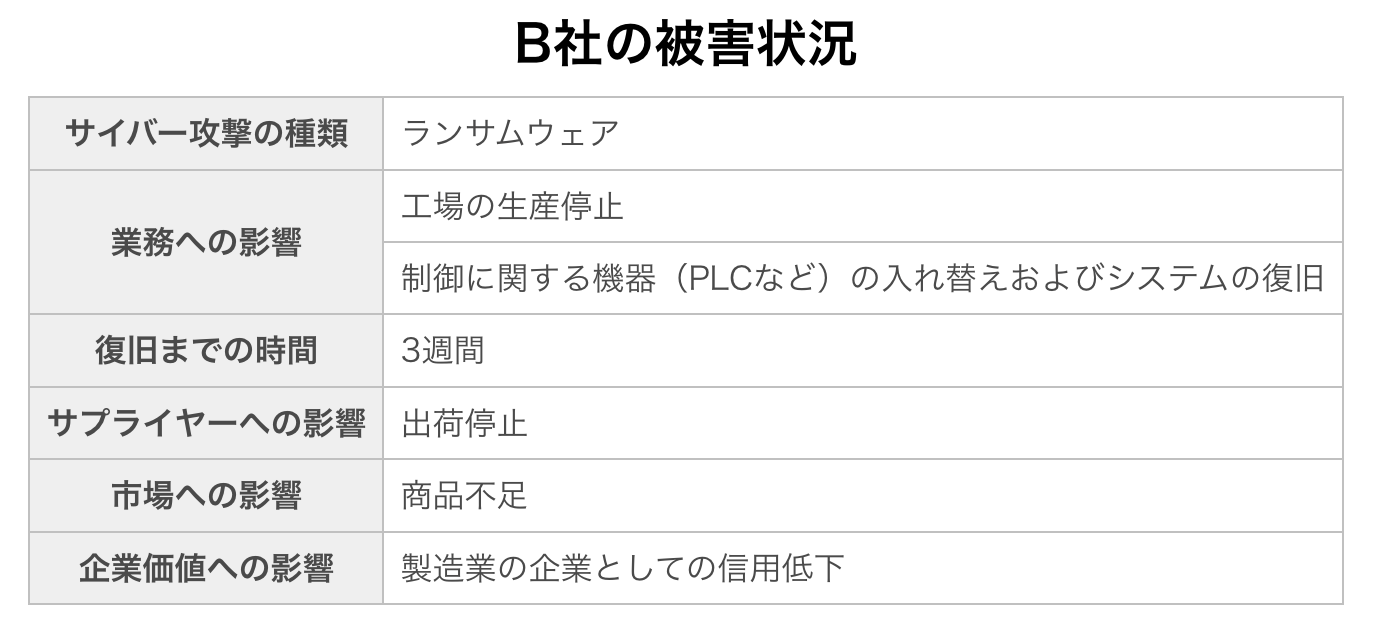

サイバー攻撃の影響は工場の操業停止だけでなく、企業価値低下にも発展

B社の工場では、制御に関連する機器(PLCなど)がランサムウェアに感染して暗号化されたため、新しい機器と入れ替えなくてはなりませんでした。ハッカー集団に身代金は払わなかったものの、機器を交換するための費用負担が発生しました。

OTシステムを復旧させるまでの3週間は、工場の生産と出荷が完全に停止。自社だけでなく、生産を支えているサプライヤーにも大きな損害を与えてしまいました。

さらに、出荷が停止したことで市場での商品不足が起こり、他社に経済的な影響が出たため、製造業の企業としての信用低下に至ったのです。たった一度のインシデントで、B社は大きな打撃を受けました。

ここまでの前編では、工場DXを推進していた製造業B社で起こったサイバーインシデントについて紹介しました。後編ではNTTセキュリティ・ジャパンのコンサルタントが、「なぜB社でこのようなインシデントが起こったのか」、「B社はどのようなOTセキュリティ対策をとるべきだったのか」について解説します。

製造業の工場DXに潜むリスクと対応策(後編)

ケーススタディ:工場DXに必要なOTセキュリティ対策とは?コンサルタントが解説