SASE(サシー、サッシー)とは何か?基本概念を解説

SASEとは、ネットワーク機能とセキュリティ機能をクラウド上で一つに統合し、サービスとして提供するアーキテクチャです。米国の調査会社Gartnerが2019年に提唱した概念で、読み方は「サッシー」が一般的ですが、日本語では「サシー」とも表記されます。

ネットワーク機能とセキュリティ機能をクラウドで統合

従来、企業はデータセンターにファイアウォールなどのセキュリティ機器を集約し、各拠点やリモートワーカーはVPNなどを通じてそこに接続していました。SASEは、これらの機能をすべてクラウド上のサービスとして提供します。ユーザーは場所を問わず、最も近いクラウド上のアクセスポイント(PoP: Point of Presence)に接続するだけで、安全かつ高速な通信が可能になります。

SASEを構成する主要な技術要素

SASEは、主に以下の技術要素を統合して実現されます。

- SD-WAN (Software-Defined WAN): ネットワーク機能。トラフィックをソフトウェアで制御し、通信経路を最適化する技術。

- SWG (Secure Web Gateway): セキュリティ機能。危険なウェブサイトへのアクセスをブロックするなど、Webトラフィックを保護する。

- CASB (Cloud Access Security Broker): セキュリティ機能。クラウドサービスの利用状況を可視化・制御し、情報漏洩を防ぐ。

- ZTNA (Zero Trust Network Access): セキュリティ機能。後述するゼロトラストの原則に基づき、アクセスを厳格に制御する。

これらの技術が連携することで、SASEはネットワークとセキュリティの統合的な運用を可能にします。

従来のネットワーク構成との違い:「場所中心」から「ID中心」へ

従来のネットワークが「場所(データセンター)」中心だったのに対し、SASEは「ユーザー・デバイス(ID)」が中心です。すべての通信は一度クラウド上のSASEプラットフォームを経由するため、社内・社外を問わず、すべてのユーザーとデバイスに対して同じセキュリティポリシーを適用できる点が根本的に異なります。この「IDベースの制御」により、ゼロトラストの原則をネットワークレベルで実現できます。

なぜ今、SASEが必要なのか?境界型セキュリティが抱える「3つの限界」

SASEが登場した背景には、企業のIT環境の劇的な変化があります。従来のネットワークセキュリティモデルでは対応しきれない課題が顕在化したことで、新しいアーキテクチャの必要性が高まりました。

クラウド利用の拡大とトラフィックの変化

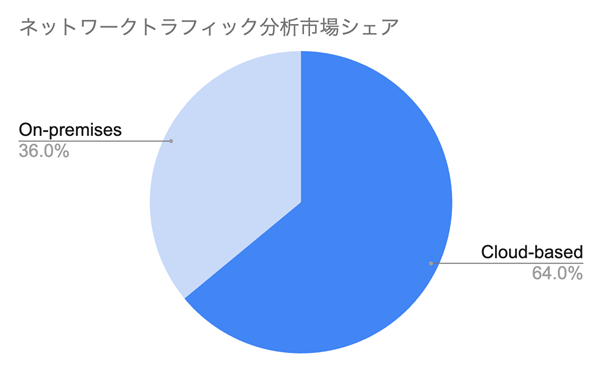

業務アプリケーションがオンプレミスからクラウド(SaaSなど)へ移行したことで、通信の大部分が社外のインターネット向けになりました。市場調査会社のGlobal Market Insights社によると、2024年のクラウドベースは64%のシェアで市場を支配し、本セグメントは2025年から2034年にかけて16%を超えるCAGRで成長すると予想されます。このように、従来のような全通信を一度データセンターに集約するモデルでは、非効率でネットワークの遅延を引き起こす原因となっています。SASEはこのようなトラフィックの変化に対応し、クラウドネイティブな通信最適化を実現します。

出典:Global Market Insights「ネットワークトラフィック分析市場規模:コンポーネント別、導入モード別、企業規模別、アプリケーション別、最終用途シェア別、成長予測、2025年~2034年」を基に作成

https://www.gminsights.com/ja/industry-analysis/network-traffic-analytics-market

リモートワークの普及による「境界」の消滅

リモートワークが普及し、自宅や外出先など、オフィス外から社内リソースにアクセスする機会が急増しました。これにより、社内と社外を分ける従来の「境界」が事実上消滅し、どこにいても安全なアクセスを確保できる新しい仕組みが必要になりました。

従来モデル(VPNや専用線)の課題と限界

従来の対策の中心であったVPNには、以下のような課題があります。

- 遅延: すべての通信がデータセンターを経由するため、特にクラウドサービス利用時にパフォーマンスが低下しやすい。

- スケーラビリティ: 急なリモートワーカーの増加に対応するための機器の増設や設定変更に手間とコストがかかる。

- セキュリティ: 一度VPNで接続を許可すると、内部の広範囲なネットワークにアクセスできてしまう可能性があり、脅威の侵入後の拡大(ラテラルムーブメント)リスクがある。

SASEはこれらの課題をクラウドベースで解決する新しい選択肢として、多くの企業から注目されています。特に、VPNの「信頼前提モデル」に代わるゼロトラスト型のアクセス制御が、SASEの強みです。

SASEとゼロトラストの密接な関係

SASEはゼロトラストを実現するためのアーキテクチャ

ゼロトラストは、「何も信頼せず、すべてのアクセスを検証する」というセキュリティモデルです。ユーザーがどこにいても、どのデバイスからアクセスしても、すべての通信はSASEのクラウド基盤を経由し、厳格な認証・認可が行われるため、ゼロトラストの原則を適用するための基盤となります。

全てのアクセスを検証するZTNA(ゼロトラストネットワークアクセス)の役割

SASEの構成要素の中でも、特にゼロトラストの中核を担うのがZTNAです。ZTNAは、従来のVPNのように一度接続すれば内部ネットワークに自由にアクセスできるのではなく、ユーザーのIDやデバイスの状態などを都度検証し、許可されたアプリケーションへのアクセスのみを許可します。これにより、最小権限の原則を実現し、万が一の際の被害を最小限に抑えます。ZTNAは、ゼロトラストの「検証ベースのアクセス制御」を具体的に実現する技術です。

ゼロトラストの「誰も信頼しない」原則をネットワークレベルで実装可能

SASEを導入することで、企業はゼロトラストの「誰も信頼しない」という原則を、現実のネットワークアーキテクチャとして実装できます。これにより、場所や接続方法に依存しない、一貫性のある高度なセキュリティ体制を構築することが可能になります。

関連記事:【ゼロトラストとは?】MDRで実現する次世代セキュリティ

SASE導入がもたらす4つの主要メリット

SASEの導入は、企業に多岐にわたるメリットをもたらし、特にIT部門の負担軽減とセキュリティ運用の効率化が可能になります。

メリット | 概要 |

|---|---|

セキュリティ強化 | 社内外を問わず、全てのユーザーと通信に一貫したセキュリティポリシーを適用し、脅威から保護する。 |

パフォーマンス向上 | ユーザーを最も近いクラウドPoPに接続させ、通信を最適化することで、遅延を解消し、ユーザー体験を改善する。 |

運用管理の簡素化 | ネットワークとセキュリティの管理を単一のクラウドプラットフォームに集約し、運用負荷とコストを削減する。 |

柔軟性の向上 | 拠点の新設やリモートワーカーの増減に迅速かつ柔軟に対応でき、ビジネスの変化に俊敏に対応できる。 |

SASEとVPNの違いとは?

SASEは、VPNの限界を克服し、ゼロトラストに対応する柔軟なセキュリティ基盤と言えます。VPNが前提としていた「境界型モデル」は、現代のクラウド・モバイル環境には適合しづらくなっています。

比較項目 | VPN | SASE |

|---|---|---|

モデル | 拠点間通信を前提とした境界型モデル | ユーザー・デバイス単位で制御するクラウド型モデル |

接続先 | データセンター(集約型) | 最寄りのクラウドPoP(分散型) |

信頼の基盤 | 場所(ネットワークの内部か外部か) | ID(ユーザーやデバイス) |

主な用途 | 拠点間接続、リモートアクセス | クラウド・リモートワーク時代の全てのアクセス |

SASEとSSEの違いとは?

SSEはSASEの一部として理解され、セキュリティ機能に特化した導入も可能です。例えば、既存のネットワーク環境を活かしつつ、まずはセキュリティ機能だけをクラウド化したい、といった場合にSSEが選択肢となります。SASEが「ネットワーク+セキュリティ」の統合モデルであるのに対し、SSEは「セキュリティ機能のみ」にフォーカスしたサブセットです。

比較項目 | SASE (Secure Access Service Edge) | SSE (Security Service Edge) |

|---|---|---|

構成要素 | ネットワーク機能 + セキュリティ機能 | セキュリティ機能のみ |

モデル | ネットワーク+セキュリティの統合モデル | SASEのセキュリティ機能に特化したサブセット |

まとめ:クラウド時代の新たな「境界」を創るSASE

SASEは、クラウド・モバイル・ゼロトラストに対応する次世代アーキテクチャです。従来の物理的な境界ではなく、ユーザーやデバイスを中心とした論理的な「境界」をクラウド上に創り出すことで、現代のビジネス環境に最適なセキュリティを提供します。

セキュリティとネットワークの融合が、今後の標準となる可能性が高いと言えるでしょう。VPNや従来型ネットワークの限界を超え、柔軟で安全な接続環境を実現するために、SASEへの移行を検討することは、すべての企業にとって重要な経営課題となっています。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード