近年、半導体は、国家の安全保障を左右する戦略物資となりました。それに伴い、半導体工場を狙うサイバー攻撃は単なる金銭目的の犯罪ではなく、サプライチェーン全体を麻痺させる国家レベルの脅威(APT攻撃など)へと変貌しています。

こうした背景から、経済産業省は「半導体デバイス工場におけるOTセキュリティガイドライン」を策定しました。

このガイドラインは、従来の一般的な工場向け指針から一歩踏み込み、半導体製造特有の高度なクリーンルーム環境や、装置メーカー・保守ベンダーとの密接な関係性を考慮した非常に実践的な内容となっています。

なぜ「半導体専用」のガイドラインが必要なのか?

これまでも「サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)」などは存在しましたが、半導体工場には他業種とは異なる特殊な事情があります。

- 極めて高い供給責任: 一度のライン停止が世界的な製品不足を招く。

- 知的財産の保護: レシピや歩留まりデータ(Yield Data)など、流出が即座に競争力喪失につながる機密情報の宝庫。

- 複雑なエコシステム: 装置のメンテナンスに外部ベンダーが日常的に関与し、リモート接続や持ち込みPCが常態化している。

本ガイドラインは、これら「半導体ならでは」のリスクにフォーカスし、NIST CSF 2.0(米国立標準技術研究所のフレームワーク)に準拠した形で、具体的な対策を提示しています。

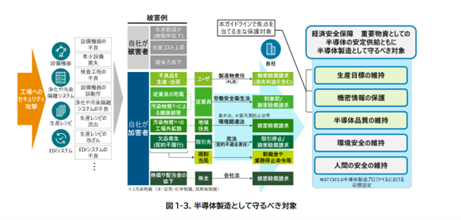

ガイドラインが定義する「守るべき3つの柱」

経済産業省半導体デバイス工場におけるOT セキュリティガイドラインより抜粋

ガイドラインでは、守るべき対象を以下の3つに集約しています。これらは、工場の「頭脳」と「体」を守るための指針です。

- 生産目標の維持(供給責任): 装置の停止やラインの停滞を防ぎ、スループットを維持する。

- 機密情報の保護(知的財産の死守): 設計データ、製造条件(レシピ)、歩留まり情報の流出を防ぐ。

- 品質の維持(信頼性の担保): 不正なパラメータ改ざんによる、サイレントな不良品発生を防ぐ。

特に「品質の維持」はOTセキュリティ特有の概念です。製品を盗まれるだけでなく、「正常に見えて実は欠陥品を作らされている」という攻撃への警戒が強調されています。

【徹底解説】ガイドラインが求める実務的アプローチ

では、具体的にどのような対策が求められているのでしょうか。主要な4つのポイントを紐解きます。

- リファレンスアーキテクチャによる「可視化」

ガイドラインでは、工場のネットワークを「IT領域」・「ファブエリア(製造現場)」・「ファシリティエリア」に分け、それぞれの境界における防御の考え方を示しています。

まずは「どこに何があるか」を台帳管理(資産管理)し、脆弱性がどこに潜んでいるかを把握することが、対策のスタートラインとして位置づけられています。 - サプライヤー管理とSEMI規格(E187/E188)との連携

半導体業界には、装置自体のセキュリティ規格であるSEMI E187や、装置の導入・保守時の運用規格であるSEMI E188が存在します。本ガイドラインはこれらと親和性が高く、「装置を買う時から、保守する時まで」のライフサイクル全体での管理を求めています。 特に、保守員が持ち込むUSBメモリやノートPCからの感染は最大の脅威の一つです。「持ち込みデバイスの徹底検疫」と「接続ログの監視」は、もはや努力目標ではなく「必須要件」と言えます。

- セグメンテーション(ネットワーク分離)の徹底

万が一、一つの装置がウイルスに感染しても、工場全体に広がらないようにする「セグメンテーション」が重視されています。ITネットワークとOTネットワークを分離するだけでなく、OT内部でもラインごと、あるいは装置グループごとにセグメントを分ける「マイクロセグメンテーション」の導入が推奨されています。

- APT攻撃(高度な標的型攻撃)を想定した検知・復旧

本ガイドラインが画期的なのは、国家支援を受けたような高度な攻撃者(APT)の存在を前提としている点です。「守り切る」だけでなく、「侵入された後にいかに早く検知し、いかに早く復旧(BCP)するか」というレジリエンス(回復力)に重点を置いています。

現場の担当者がまず取り組むべきこと

「ガイドラインをすべて読み込み、明日から実施する」のは現実的ではありません。まずは以下のステップから着手することをお勧めします。

- 「資産の棚卸し」と「リスク評価」: どの装置が止まったら致命的か、どのデータが盗まれたら終わりか、優先順位をつけます。

- リモートアクセスの総点検: 装置メーカーとのリモート接続は、本当に「必要な時だけ」開いているか、 認証は二要素認証になっているか。

- SEMI規格準拠の確認: 新しく装置を導入する際、RFP(提案依頼書)にSEMI E187などのガイドライン準拠を考慮しているか。

まとめ:セキュリティは「コスト」ではなく「事業継続の投資」

半導体工場におけるOTセキュリティは、もはや一企業のIT部門の問題ではありません。経営層が「経済安全保障の一環」として捉え、ガバナンスを発揮すべき領域です。このガイドラインは、決して現場を縛るためのルールブックではありません。

世界中でサイバー攻撃が激化する中、日本の半導体産業が「信頼されるサプライヤー」であり続けるための武器です。

NTTセキュリティ・ジャパンでは、このガイドラインに基づいた現状診断や、SEMI規格に準拠したソリューションの提供を通じて、お客様をサポートいたします。まずは自社の立ち位置を知ることから始めてみませんか?

おすすめコンテンツ: