Published November 19, 2024 | Japanese

本記事はSOCアナリスト元田匡哉、小池倫太郎が執筆したものです。

はじめに

2024年3月頃から標的型攻撃グループDarkPlum(あるいはAPT43やKimsukyとも呼ばれる)による攻撃が日本で複数観測されています[1,2]。DarkPlumは様々なマルウェアを使用しますが、昨今の攻撃キャンペーンではAsyncRATの亜種が観測されています。このAsyncRATの亜種について言及しているセキュリティベンダによるレポートはいくつか存在しますが、詳細な解析結果やオリジナル版との差異については知られていません[3,4,5]。

SOCではDarkPlumが使用するAsyncRATの亜種についてリサーチを行っており、その実装や挙動を明らかにしました。本稿では、そうした解析結果をもとに、オリジナル版AsyncRATとの差異について紹介します。

AsyncRAT

GitHubで公開されているオリジナルのAsyncRAT[6]は、被害端末への感染後に端末情報をC&Cサーバに送信し、通信を待ち続ける状態となります。その後、C&Cサーバからプラグインが送られ、被害端末で実行されることで様々な悪性挙動を実現します。プラグインには、ファイル操作機能、プロセス操作機能、キーロガー機能などがあります。

私たちの調査によって、DarkPlumがAsyncRATの亜種を使用する中で、いくつかのプラグインを使用していることが判明しました。今回はその中から3つのプラグインRemoteDesktop、FileManagerおよびRemoteShellについて紹介します。

AsyncRATの亜種の挙動

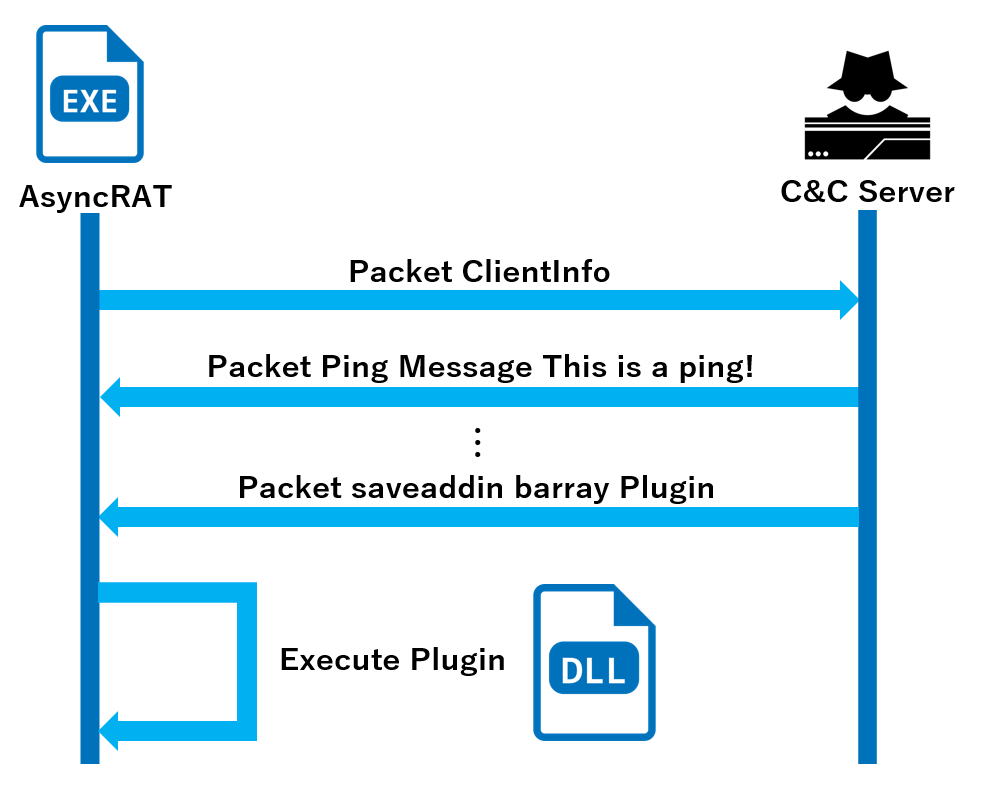

DarkPlumが使用するAsyncRATの亜種では、以下のように被害端末へ感染後、C&Cサーバからの通信を待ち続ける状態となります。このときオリジナルのAsyncRATと異なり、被害端末の情報は送りません。被害端末からC&Cサーバに"Packet ClientInfo"というメッセージを送信後、C&Cサーバから"Packet Ping Message This is a Ping!"というメッセージを受け取ります。C&Cサーバから特にアクションがなければC&Cサーバからのメッセージを受信し続けます。そしてC&Cサーバからプラグイン(.NETアセンブリ)が送られ、被害端末で実行されます。このときC&Cサーバから"Packet saveaddin barray"という文字列の後にプラグインが送られます。

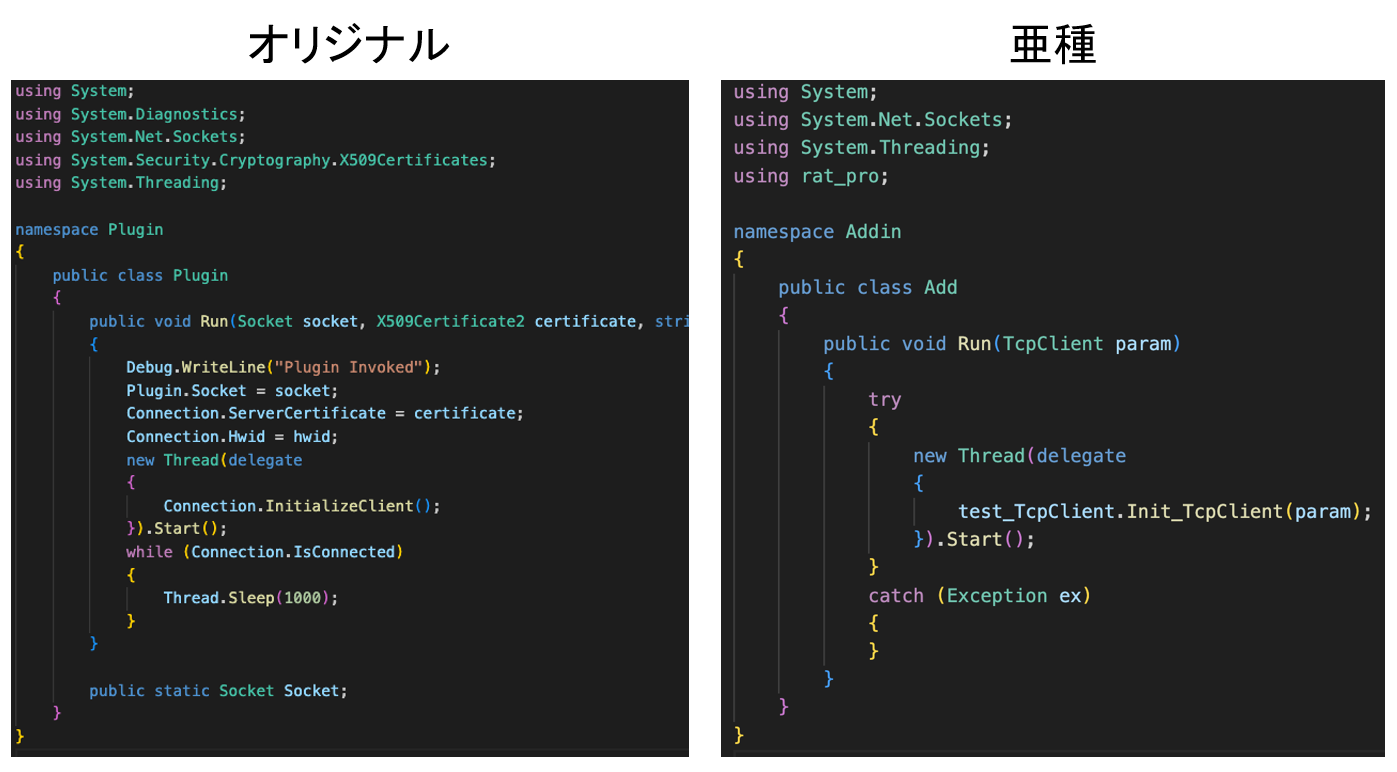

受信後、AsyncRAT側では、プラグインのAddin.AddのRunメソッドを指定しプラグインを実行します。また、オリジナルのAsyncRATのプラグイン起動時も名前空間は異なりますが、Runメソッドを使用しています。

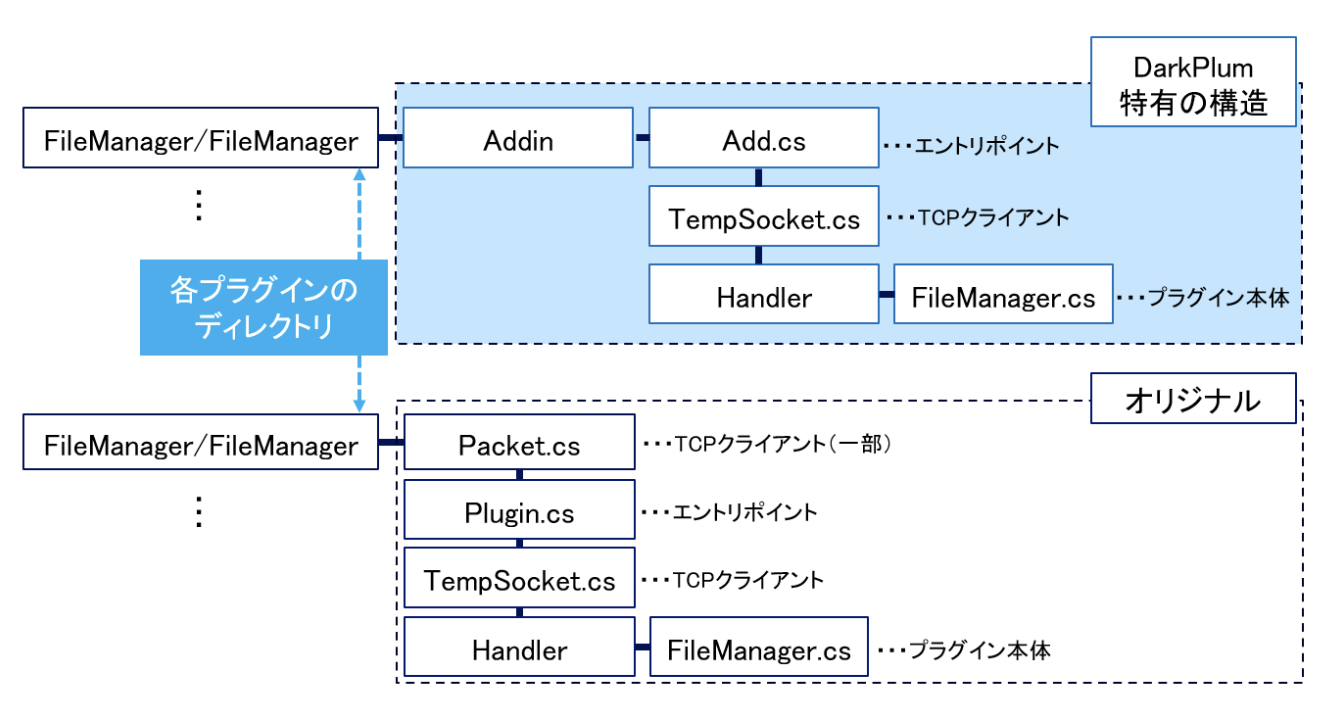

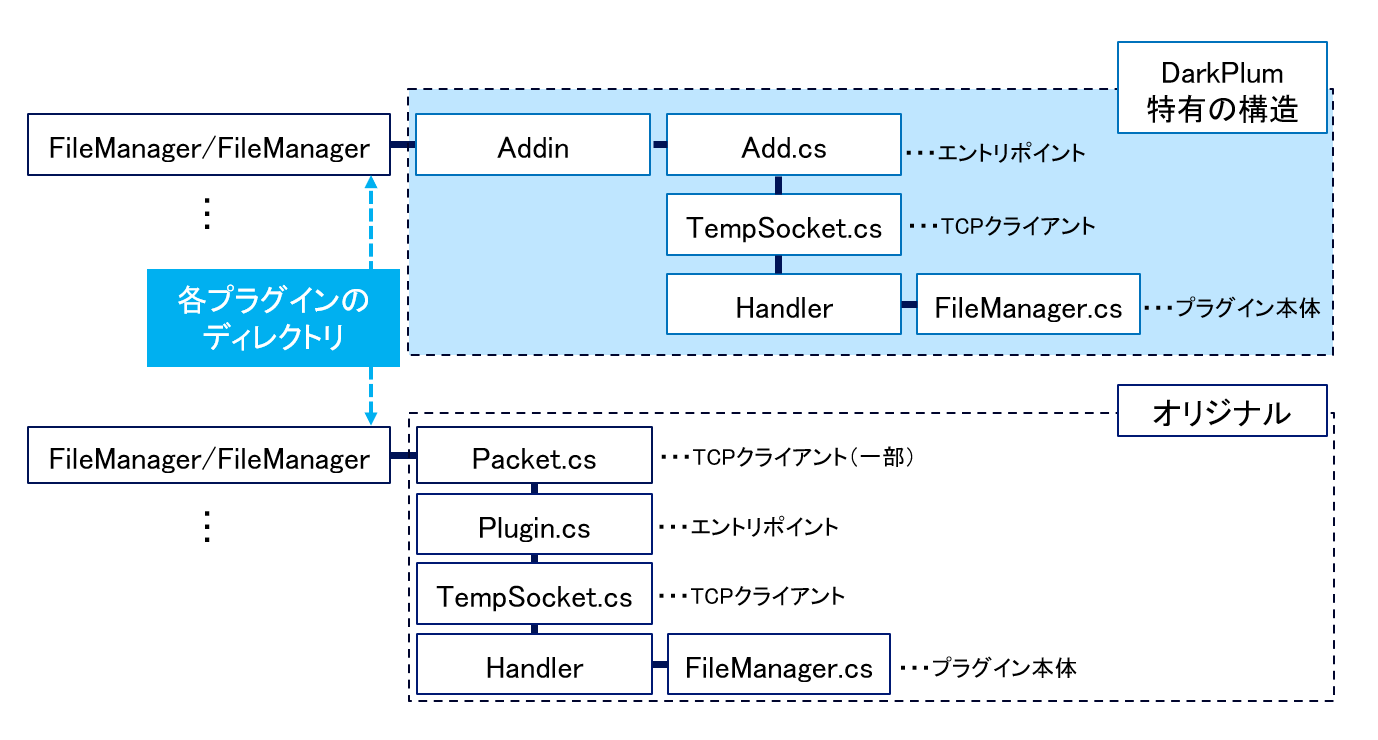

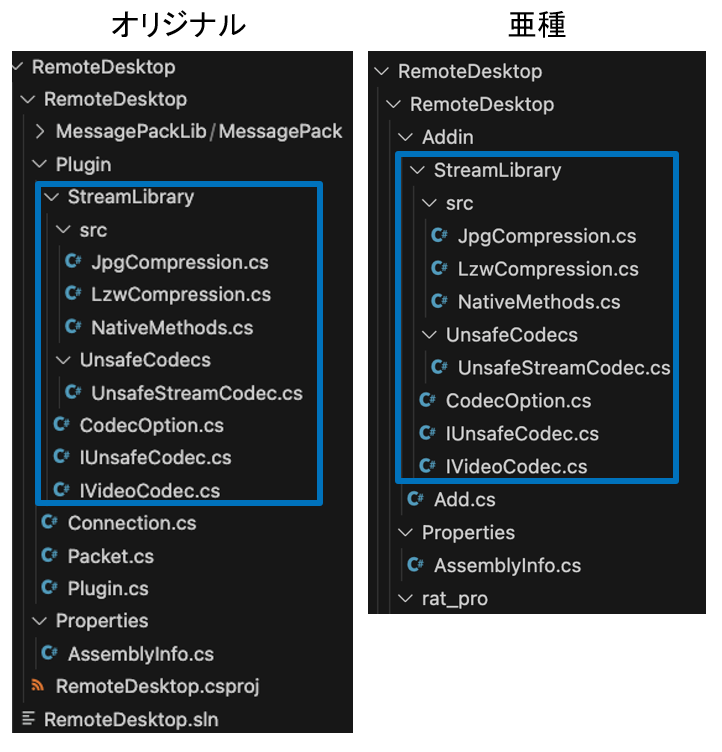

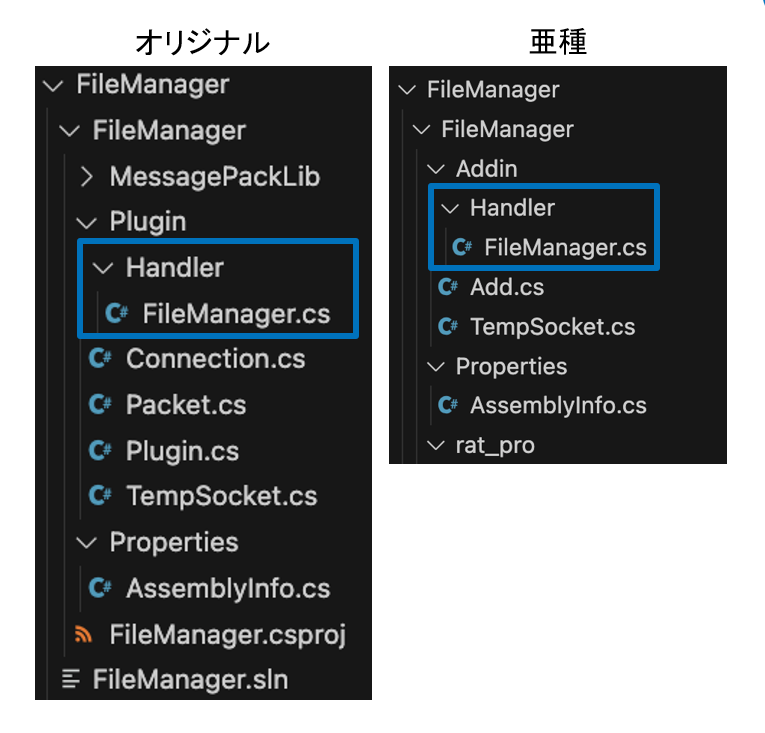

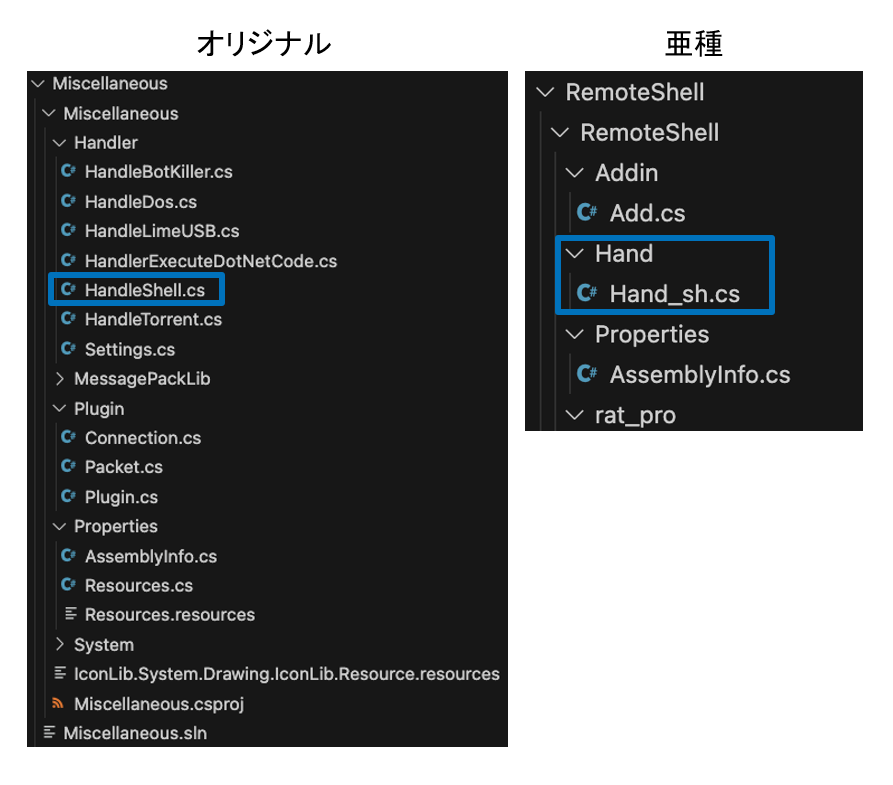

調査の結果、DarkPlumが使用するAsyncRATの亜種とオリジナルのAsyncRATにおけるプラグインのファイル構造は以下のようになっていました(例:FileManager)。亜種ではAddinという名前空間にRunメソッドが実装されているAdd.csやプラグイン本体が実装されているのに対し、オリジナルのAsyncRATではプラグイン直下に実装されています。

特徴的なプラグイン

RemoteDesktop

RemoteDesktopプラグインには、画面キャプチャ、マウス操作、およびキーボード操作機能が実装されています。これらはGitHubに公開されているAsyncRATの/Plugin/RemoteDesktopと同様です。プラグインを調査した結果、両者のSteamLibrary配下の内容は大部分が一致していることが分かりました。

FileManager

FileManagerプラグインには、被害端末のフォルダ情報の窃取、ドライブ情報の窃取、7zipのダウンロードとインストール、およびファイルの操作機能などが実装されています。これらもGitHubに公開されているAsyncRATの/Plugin/RemoteDesktopと同様です。プラグインを調査した結果、両者の/Handler/FileManager.csは大部分が一致していることが分かりました。

RemoteShell

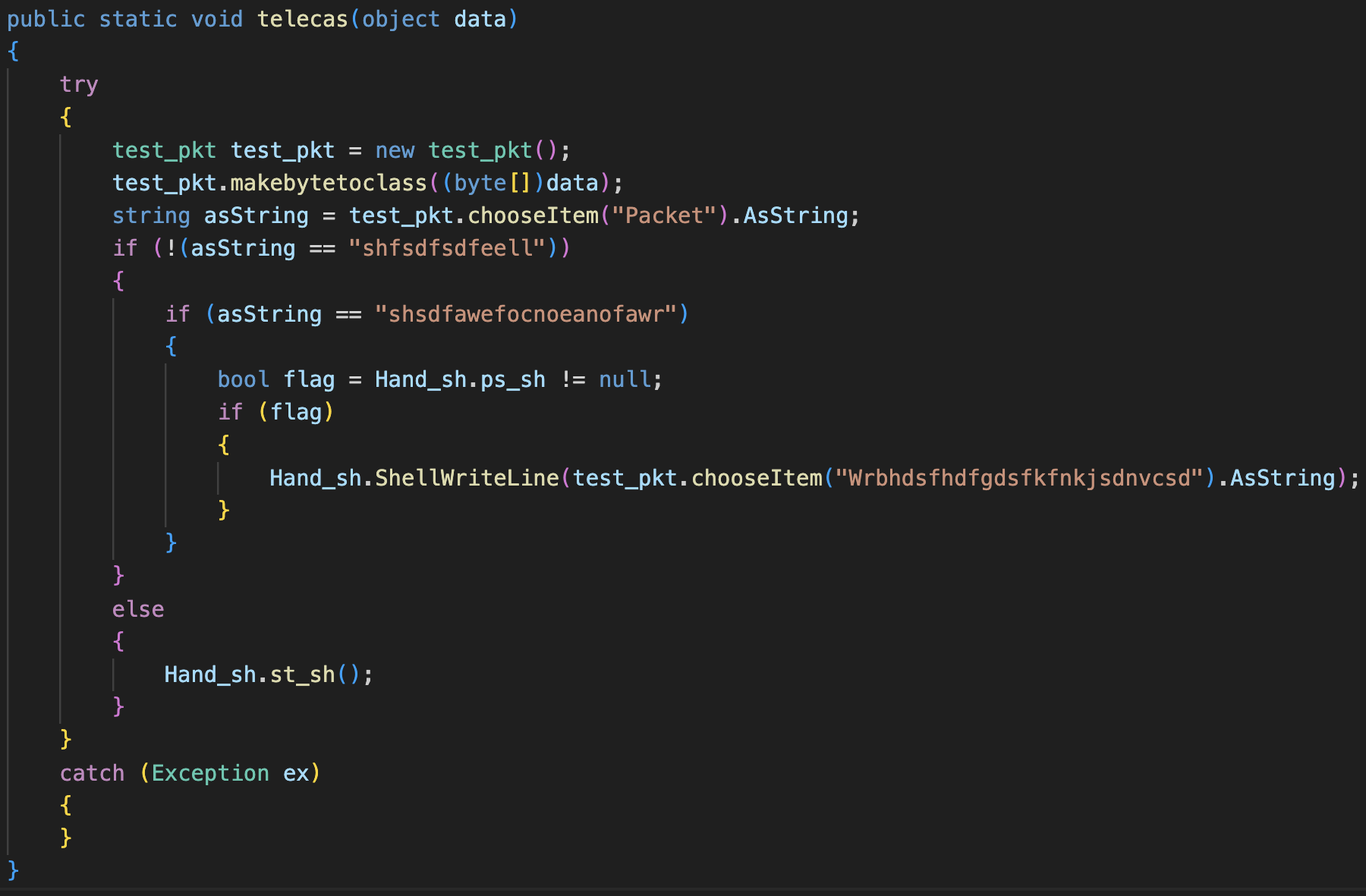

RemoteShellプラグインは、cmdの起動やコマンドの実行、pidを指定したプロセスキル機能が実装されています(/Hand/Hand_sh.cs)。DarkPlumはこのプラグインを使用して、被害端末の環境調査などを行います。こちらもAsyncRATの/Plugin/Handler/HandleShell.csと同様ですが、一部メソッド名や処理が改変されています。

特徴的な変更点として、C&Cサーバからのコマンドに特定の文字列が含まれる点が挙げられます。例えば以下のような文字列"shfsdfsdfeell"があるときはcmdを起動し、文字列"shsdfawefocnoeanofawr"があるときはcmdでコマンドを実行します。

おわりに

本稿では、DarkPlumが使用するAsyncRATの亜種について紹介しました。今回取り扱った亜種は、オリジナルのAsyncRATと比べていくつかの実装差異が確認できました。DarkPlumは、利便性向上や検知回避を目的として、公開されているツールを適宜カスタマイズして使用している可能性が考えられます。DarkPlumは今後もこうした試行錯誤を継続する可能性があり、十分に注意が必要です。

IoCs

SHA256

- 7d0d673fad1f16f153f586035b24c9eb8f6eb0990a6f05cb84525bc9977c99c0

- 1076743a8e2f650b80c8802f0b196b735ab030ed29471d003f9942ccee494596

- 01ccbc9ac090be73f12cad8ff83b599b1c689e7ccf9de8102d50512bb767bdec

- f4275b0d3c4b6f3a165984b862f4890df14cc346013a22412f7288c9fdc65690

- 4cf87cc8ec18cc288bdebb464ca21e4a03d5a35e5f0d294f33a6791e99640a88

- b3f4db35c07f8f8ce903c7a1133f1959b80bb198b994942c67776474170999a0

- cd87f640cb5e020c51d2bf233f85a9768880230f7e848aeb39f11829cbfb832c

通信先

- 159[.]100.13.216

- 144[.]76.109.61

参考文献

[1] JPCERT/CC Eyes, "日本の組織を狙った攻撃グループKimsukyによる攻撃活動", https://blogs.jpcert.or.jp/ja/2024/07/kimsuky.html

[2] Genians, "페이스북과 MS관리콘솔을활용한 Kimsuky APT 공격발견(한국과일본대상공격징후포착) Kimsuky APT attack discovered using Facebook & MS management console", https://www.genians.co.kr/blog/threat_intelligence/facebook

[3] S2W, "FastViewer Variant Merged with FastSpy and disguised as a Legitimate Mobile Application", https://medium.com/s2wblog/fastviewer-variant-merged-with-fastspy-and-disguised-as-a-legitimate-mobile-application-f3004588f95c

[4] Securonix, "Analysis and Detection of CLOUD#REVERSER: An Attack Involving Threat Actors Compromising Systems Using A Sophisticated Cloud-Based Malware", https://www.securonix.com/blog/analysis-and-detection-of-cloudreverser-an-attack-involving-threat-actors-compromising-systems-using-a-sophisticated-cloud-based-malware/

[5] Genians, "코니(Konni) 위협세계관의확장분석리포트 Expanded Analysis of Konni Threat Universe", https://www.genians.co.kr/blog/threat_intelligence/konni_universe

[6] GitHub, "NYAN-x-CAT/AsyncRAT-C-Sharp", https://github.com/NYAN-x-CAT/AsyncRAT-C-Sharp