Published April 19, 2023 | Japanese

本記事はSOCアナリストである林匠悟、小澤文生、小池倫太郎が執筆したものです。

はじめに

SOCでは、過去1年程の間にMustang Panda[1]やKilllSomeOne[2]、TA410[3]などの標的型攻撃グループによるUSBメモリを起点とした攻撃を観測しています。これらは日本企業に対する攻撃ですが、その殆どが海外拠点で発生しています。

そうした攻撃の中でも、特に2022年前半から複数の企業においてFlowCloud[4]の感染被害を観測しています。FlowCloudはTA410という攻撃グループが使用するマルウェアとして知られており、2019年頃から観測されています。かつてはアメリカの公共機関などを標的としているとされていましたが、近年では3つのサブグループ[5]に分類されており、幅広く世界中を標的としていることが知られています。

日本に対するTA410の攻撃事例としては、製造業がProxyShellの脆弱性を悪用されたという事例がESET社のブログ[5]に書かれています。このときの攻撃はLookingFrogというサブグループによるものとされています。しかし、最近観測されている攻撃では、FlowCloudというマルウェアが使用されており、LookingFrogではなくFlowingFrogというサブグループによる攻撃であると考えられます。これらの攻撃は複数の日本企業で観測されており、数カ月単位で同一の業種に対して攻撃が行われていることから、明確な目的があって日本企業を標的としている可能性が高いと考えられます。

本稿では、昨今のFlowCloudについて、観測状況や攻撃フローを示し、サンプルについて紹介します。

観測状況

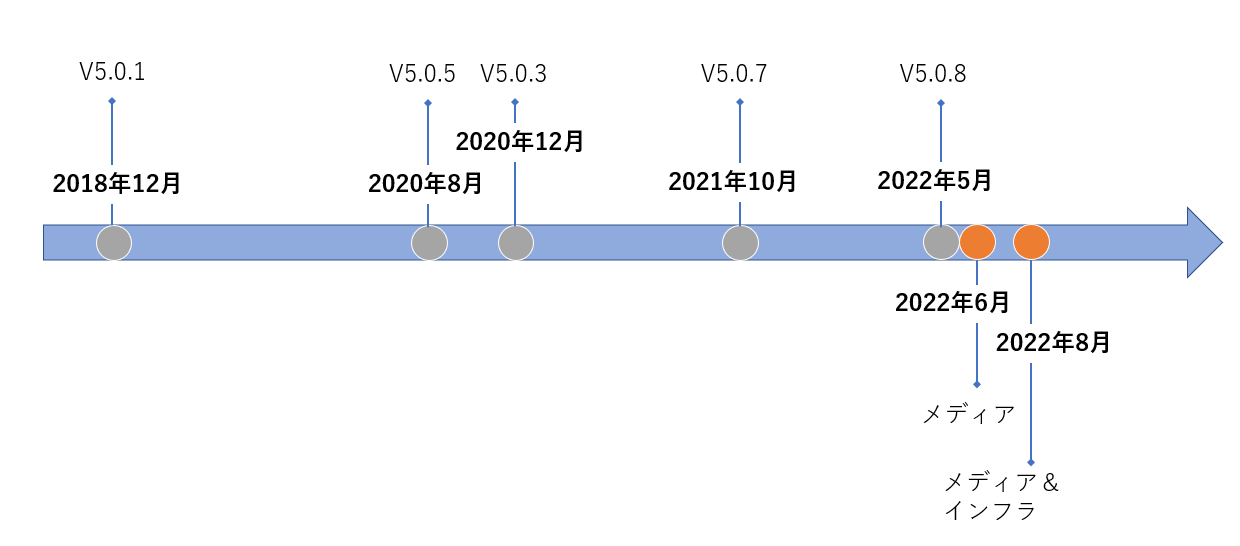

SOCで収集したFlowCloudの各バージョンのインストーラー作成日と、SOCで観測した攻撃時期及び標的業種を以下の図に示します。インストーラー作成日は攻撃者による改ざんが容易であるため参考値とはなりますが、数年にわたって様々なバージョンが利用されており、また2022年の6月から8月という短い期間に複数の攻撃が行われていることを確認しています。

攻撃フロー

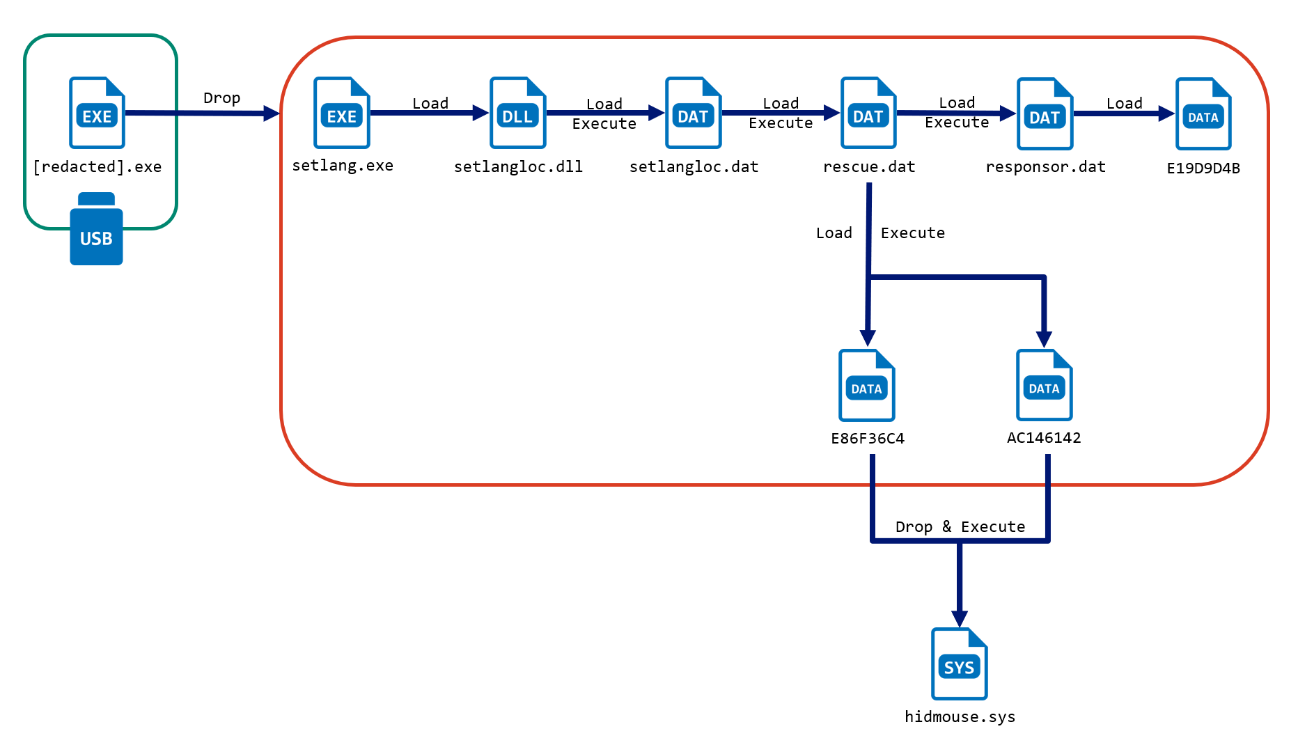

以下に私たちが入手したFlowCloud v5.0.8のサンプルの攻撃フローを示します。FlowCloudのインストーラーが実行されて以降の挙動は、過去にESETが公開したレポート[5]と基本的に同じで、特筆すべきことはありません。ただし、これまではRoyal Road RTF Weaponizer製のRTFファイルや、ProxyLogonやProxyShellのような脆弱性悪用が攻撃起点でしたが、今回の攻撃キャンペーンはUSBメモリから始まることに留意してください。

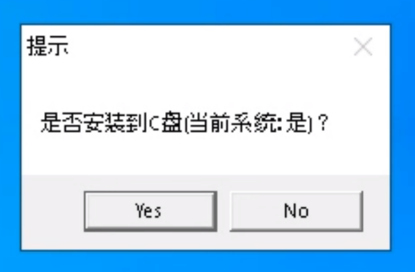

USBメモリに保存されたEXEファイルを実行すると、FlowCloudが展開・実行されますが、v5.0.7以降のFlowCloudの場合は「是否安装到C盘(当前系统:是)?」(日本語訳:Cドライブにインストールしますか(現在のシステム:はい)?)と書かれたダイアログを表示します。このEXEファイルが何らかのインストーラーに偽装するためであると考えられます。

FlowCloudの実装

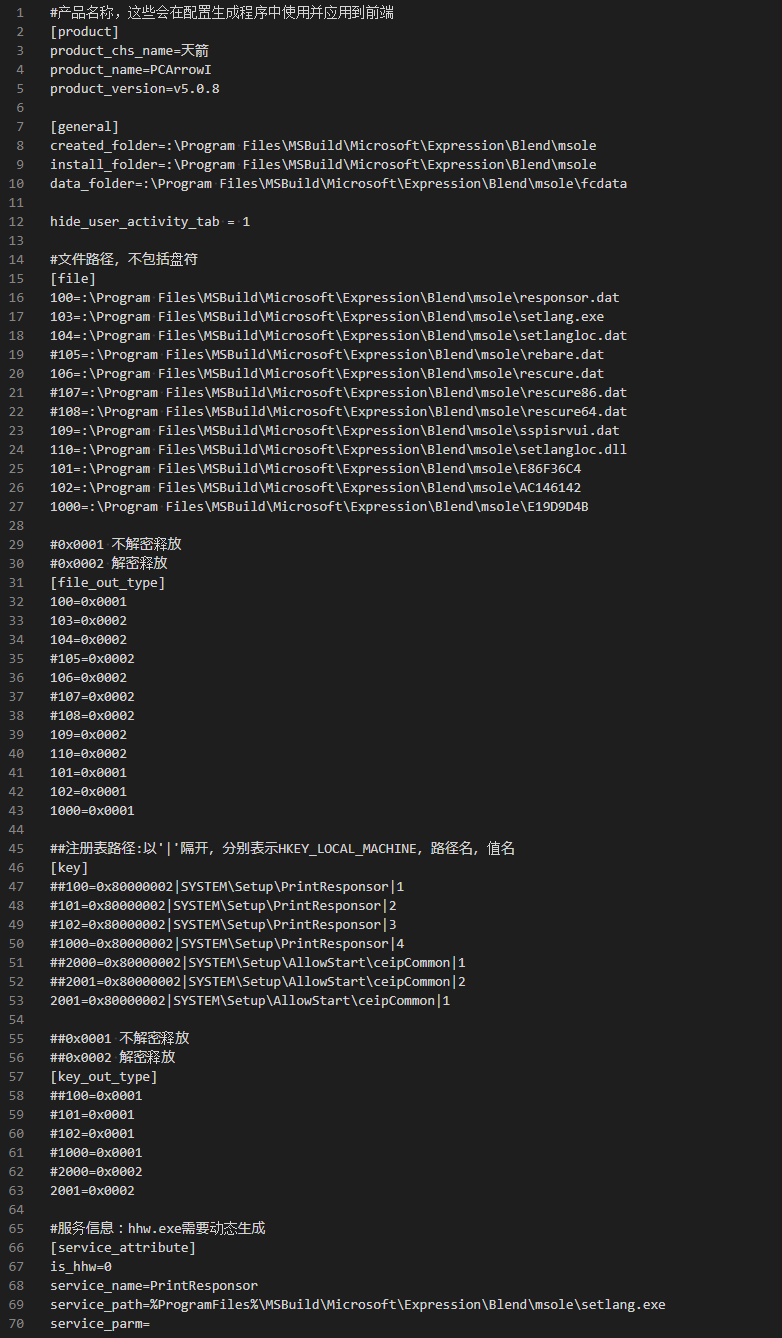

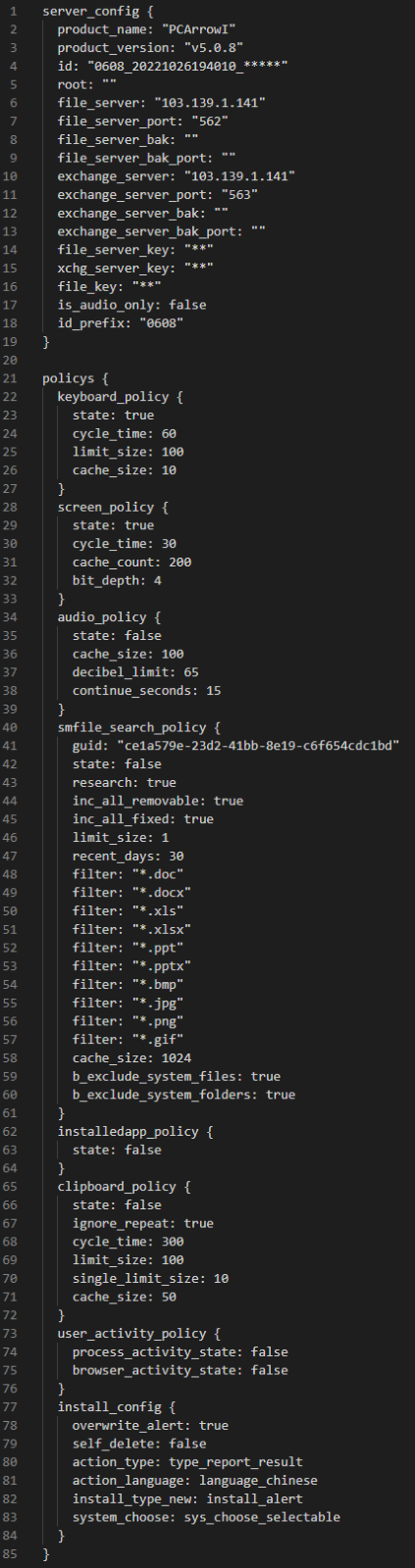

私たちが入手したFlowCloudのv5.0.8のサンプルは、インストーラーを実行すると、以下のようにメモリ上にFlowCloudのインストール構成が展開されます。元データの各リソースと設置先のファイルパスなどが指定されており、簡体字の中国語によるコメントが記載されていることが分かります。

主要なバックドア機能が実装されたバックドアモジュールfcClinetDll.dllはresponsor.datを復号して得られるDLLファイルで、エクスポート関数のstartModuleが実行されます。私たちが入手したサンプルでは、ESETが解析結果を公開したv5.0.3[5]に対して、 fc_offline_task_managerやfc_net::msgOfflineTask、fc_net::msgOnlineTaskなどといった、タスク管理関連のクラスが追加で実装されていることが確認できました。

バックドアモジュールはファイルE19D9D4Bを読み込み復号すると、メモリ上に以下のようなConfigを展開します。今回のサンプルでは、通信先のポート番号は562と563を使用することが分かります。

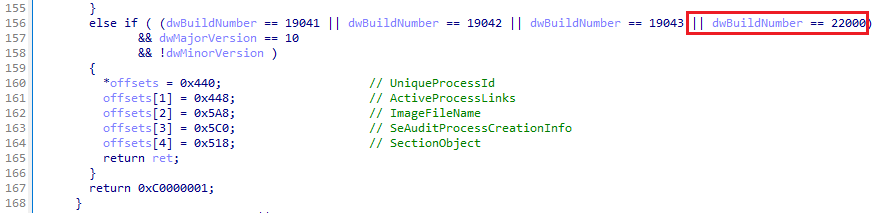

また、ESETのレポート[5]にある通り、攻撃者が用意したドライバがインストールされることでルートキットが実行されます。ルートキットにはプロセスを隠ぺいする機能が実装され、文書化されていないEPROCESS構造体のプロセスリストから対象のプロセスエントリを削除することでこれを実現しています。EPROCESS構造体はOSのバージョンで構造が変更される可能性があるため、OSのビルド番号ごとに、必要となる構造体変数のオフセット値を用意しています。今回のドライバでは、ビルド番号22000の場合のオフセット値が追記され、Windows 11 Version 21H2をサポートしていることが確認できました。

C&Cサーバー

FlowCloud のv5.0.1以降の通信先を調べるとマルウェアのConfigにIPアドレスを直接指定されていたものが多くみられます。それらIPアドレスのWHOIS情報を確認するとそのほとんどが中国でした。また、通信先のポート番号はTCP/80やTCP/443といったよく利用されるものではなく、TCP/562やTCP/55555などさまざまなポート番号が利用されています。

これらの特徴やUSB感染、ファイル起動時の中国語の利用という手法から考えると、これらのFlowCloudを用いた攻撃のターゲットは中国国内である可能性がありますが、SOCではまだ十分な証拠を得られていません。

なお、社内から外への通信についてFirewallで不要なポート番号を閉じていれば、感染を防ぐことが可能です。

関連サンプル

FlowCloud v5.0.3のサンプル(04f120488b87d307437033845175138abb44795624819911195f71cf5132ed89)は2022年2月17日にVirusTotalへ投稿されていますが、ほぼ同時刻に同じC&Cサーバー(wwwww.dlmum[.]com)を使用するサンプル(f2a6d987ba7f8b76495b57ce365cd4b89ecd5a81e5c80633914e97f1304aa947)も投稿されていました。

このサンプルは過去にSymantec社やPositive Technologies社がWebwormあるいはSpacePiratesと呼ばれる攻撃グループについて書いたレポート[6][7]に登場するドロッパーと極めて類似しています。Webworm/SpacePiratesはTA428との関連が疑われていますが、TA428は過去にTA410と攻撃ツールを共有していたことも知られており[8]、何らかの関連があると考えられます。

検知と分析

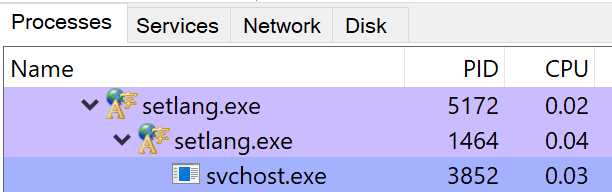

FlowCloudを利用した攻撃では、インストーラーの実行挙動は正規プログラムのインストーラーと非常に似ているため、EDR製品にてこの挙動を何らかのシグネチャで検知しても、それだけでマルウェア感染と判断することは困難です。しかしながら、FlowCloudのインストーラー実行からRAT本体による感染挙動までの攻撃フロー全体を見ると、インストーラーが自身を子プロセスとして起動、さらにsvchost.exeを孫プロセスとして起動、その後FlowCloudのRAT本体をそこにインジェクションしてC&Cサーバーへアクセスするという挙動を確認することができます。そのため、この挙動をEDRで検知させることが可能であり、またログ分析を行う際にこの挙動をもってマルウェア感染と判断することが可能です。なお、FlowCloudのバージョンが変わっても、ファイル名やパスに変更があまり見られないため、これら情報を利用することでさらに精度を高めることが可能になりま

さいごに

本稿では日本企業に対するFlowCloudを用いた攻撃事例を紹介しました。攻撃起点がUSBメモリであることは注目に値します。近年でもUSBメモリを使って日本企業に対して攻撃を行う標的型攻撃グループはいくつも存在しています。国内拠点ではUSBメモリの使用ルールを定めていたとしても、海外拠点ではそれが守られていないこともあり、自社のポリシーや実情を見直し、これらの攻撃から組織を守る対策を実施することが必要となります。

参考文献

[1] Avast, "Hitching a ride with Mustang Panda", https://decoded.avast.io/threatintel/apt-treasure-trove-avast-suspects-chinese-apt-group-mustang-panda-is-collecting-data-from-burmese-government-agencies-and-opposition-groups/

[2] Sophos, "A new APT uses DLL side-loads to “KilllSomeOne”", https://news.sophos.com/en-us/2020/11/04/a-new-apt-uses-dll-side-loads-to-killlsomeone/

[3] Proofpoint, "LookBack Malware Targets the United States Utilities Sector with Phishing Attacks Impersonating Engineering Licensing Boards", https://www.proofpoint.com/us/threat-insight/post/lookback-malware-targets-united-states-utilities-sector-phishing-attacks

[4] Proofpoint, "TA410: The Group Behind LookBack Attacks Against U.S. Utilities Sector Returns with New Malware", https://www.proofpoint.com/us/blog/threat-insight/ta410-group-behind-lookback-attacks-against-us-utilities-sector-returns-new

[5] ESET, "A lookback under the TA410 umbrella: Its cyberespionage TTPs and activity", https://www.welivesecurity.com/2022/04/27/lookback-ta410-umbrella-cyberespionage-ttps-activity/

[6] Symantec, "Webworm: Espionage Attackers Testing and Using Older Modified RATs", https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/webworm-espionage-rats

[7] Positive Technologies, "Space Pirates: analyzing the tools and connections of a new hacker group", https://www.ptsecurity.com/ww-en/analytics/pt-esc-threat-intelligence/space-pirates-tools-and-connections/

[8] nao_sec, "Royal Road! Re:Dive", https://nao-sec.org/2021/01/royal-road-redive.html

IOC

Version | 通信先 | SHA256 |

v5.0.8 | 103[.]139.1.141 | 58ba6e58df27f999e0ef90006ca071356abc786d46390a4a059a5855037c3d39 |

v5.0.8 | www.fistlove1[.]com | 15908e00a2fd56a1d4ce7c5162aeaacbadf16f1f038a6b292e9ccee9b7553eb5 |

v5.0.7 | 103[.]139.1.141 | b20d1ebe9d39ae587af87076e24275cfc47de4cb4b6860607e25f61847a216d7 |

v5.0.5 | 47[.]111.22.65 | 468fee7799eda30140832c8d205d832e40cc98e09ee0c7b4d62e398c20162bae |

v5.0.3 | wwwww.dlmum[.]com | 04f120488b87d307437033845175138abb44795624819911195f71cf5132ed89 |

v5.0.1 | 101[.]99.74.234 | faa80e0692ba120e38924ccd46f6be3c25b8edf7cddaa8960fe9ea632dc4a045 |

v5.0.1 | 188[.]131.233.27 | 982d5bbdfb246b621c09f20aa1ce3c6649708a76600896981ba17c6996a34402 |

v5.0.1 | 101[.]99.74.234 | 13290d61c88a079eed20da1c431d88e71b540844fec2af6942a2763962f8055a |