Published December 7, 2019 | Japanese

第3日目は、SOC アナリスト 榎本尚代の記事です。SOC におけるセキュリティ関連のトピック調査の取り組みを紹介します。

---

2019 年も残すところ 1か月を切りました。本日の記事では、今年発生したセキュリティ関連のトピックについて振り返りたいと思います。

SOC では、新たに報告されたソフトウェアの脆弱性や、マルウェアキャンペーンについて調査を行っており、それらの解説記事を毎月お客様に提出しているレポートに掲載しています。本記事では、2019 年に執筆した中から注目すべき脆弱性とマルウェアのトピックについて取り上げ、その概要を振り返ってみたいと思います。

表1. 2019 年に執筆したセキュリティトピック

1月 | DHS による DNS 設定の改ざんに関する緊急指令の公開について |

2月 | 日本国政府による IoT 機器の調査・注意喚起プロジェクト「NOTICE」 |

3月 | PostgreSQL における認証後任意コマンド実行の脆弱性(CVE-2019-9193)について |

4月 | ステガノグラフィを悪用した Bebloh と Ursnif の感染を狙ったばらまき攻撃 |

5月 | Dell SupportAssist Client における複数の脆弱性(CVE-2019-3718, CVE-2019-3719)に関して |

6月 | メール転送エージェント Exim における脆弱性(CVE-2019-10149)について |

7月 | ユーザによるセキュリティ設定が不完全な S3 バケットを狙った攻撃とその対策 |

8月 | 正規ソフトウェアのソースコード改ざんを利用した攻撃について |

9月 | Python 標準 API におけるメールヘッダ文字列の解釈処理不具合について(CVE-2019-16056) |

10月 | sudo コマンドの脆弱性について(CVE-2019-14287) |

脆弱性

1.1 Oracle WebLogic Server の脆弱性

Oracle WebLogic Server は、Java EE に準拠した Web アプリケーションサーバであり、商用ウェブサイトや企業アプリケーションにおいて広く用いられています。4月17日、中国の CNCERT/CC は WebLogic Server のゼロデイ脆弱性(CNVD-C-2019-48814)情報を公開しました[1]。この脆弱性は、攻撃者が細工したHTTPリクエストを送信することにより、遠隔から任意のコード実行が可能となるものです。4月26日に CVE-2019-2725 として採番され、Oracle 社がこの問題の修正バージョンを公開しました[2]。

本脆弱性は、遠隔から任意のコード実行が可能であり、コード実行時に認証が不要であることから、脆弱性の深刻度を示す CVSS v3 のスコアは 9.8(最大値は 10.0)と評価されました。

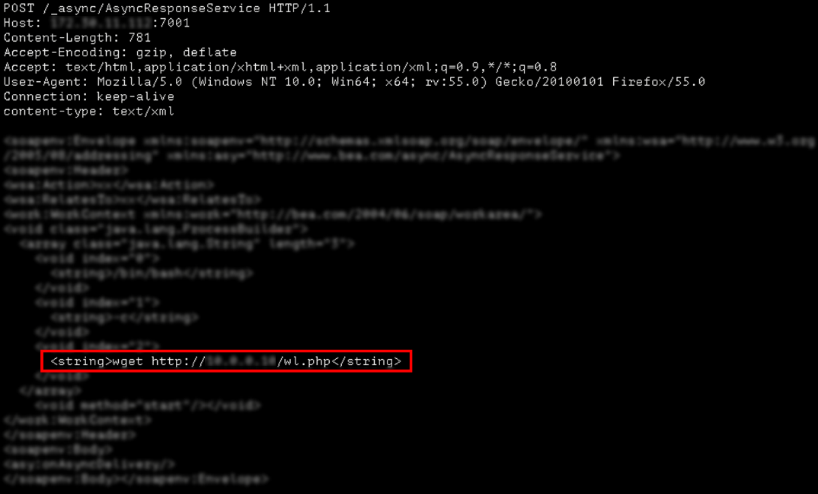

細工された HTTP リクエストを図1 に示しています。この攻撃には wget コマンドが含まれており、この攻撃が成功すると指定された URL からマルウェアがダウンロードされます。実際に本脆弱性を悪用したマイニングマルウェアやランサムウェアの感染活動が報告されています[3]。

図1. 細工されたHTTPリクエスト

1.2 リモートデスクトップの脆弱性

Microsoft は 5月14日に、攻撃者がリモート・デスクトップ・サービスで利用される RDP に脆弱性(CVE-2019-0708)があることを発表しました[4]。RDP は、リモート・デスクトップ・サービスで使用されるトランスポート層のプロトコルで、標準で TCP および UDP の 3389 番ポートが使用されます[5]。本脆弱性は RDP を使用して標的のシステムに接続し、細工したデータを送信することでリモートから任意のコード実行を可能にするもので、通称「BlueKeep」と呼ばれています。この脆弱性が悪用された場合、ユーザの認証に関わらず攻撃が成立し、悪意あるユーザによってプログラムのインストールやデータの表示、変更、削除、さらには完全なユーザ権限を持つアカウントを作成すること等が可能になります。

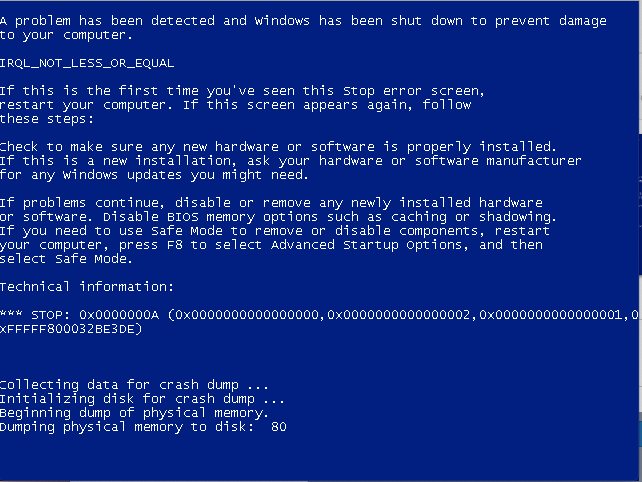

11月にはセキュリティリサーチャーによって、本脆弱性を悪用してブルースクリーンを引き起こす攻撃やコインマイナーをインストールさせる攻撃が報告されました[6]。この危険度の高い脆弱性に対し、Microsoft は脆弱性の影響を受ける端末について速やかに修正プログラムを適用するよう注意喚起を行っています。

図2. 攻撃によりブルースクリーンを引き起こした被害端末

マルウェア

2.1 ステガノグラフィを利用したマルウェア

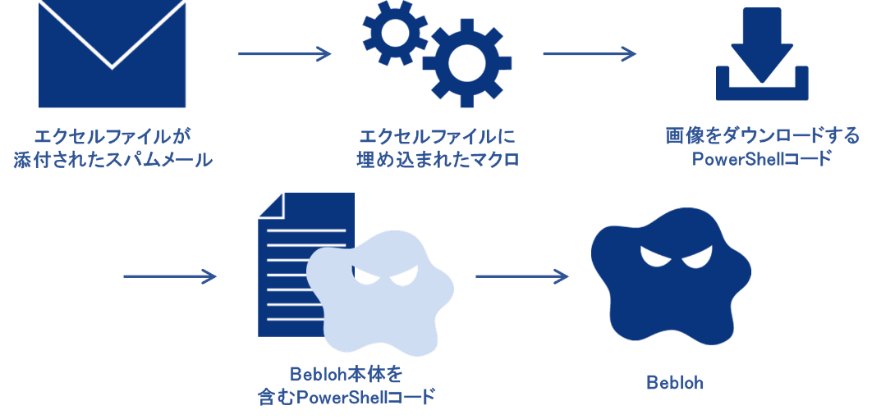

2019年前半、SOC ではマルウェア「Bebloh」及び「Ursnif」の感染を狙ったスパムメールを観測しました。Bebloh 及び Ursnif はオンラインバンキングやクレジットカード決済の不正利用を目的としたバンキングマルウェアです。また Bebloh に関しては、別のマルウェアを呼び込むダウンローダとしても使用されています。

SOC で観測した攻撃の特徴として、ステガノグラフィという手法が悪用されているということが挙げられます。ステガノグラフィとは、ある情報を他の情報の中に埋め込むことでデータを隠蔽する技術です。今回は、画像ファイル中に不正な PowerShell コードが隠蔽されていました。

また、メール本文が日本語であることや、コード内に被害端末の国/地域の設定を取得する処理が含まれるなど、日本のユーザが標的になっていると推測される痕跡が複数見つかりました。

図3. SOC で観測したスパムメールによる攻撃の全体像

さらに、PowerShell コードは Base64 エンコーディングや文字列連結等の手法を用いて難読化されていたり、Bebloh 本体が含まれたスクリプトは Bebloh をファイルとして保存せずにメモリ上で実行したりするなど、セキュリティ機器による検知を回避するような手法が使われていました。

2.2 返信を装ったスパムメール

11月27日、JPCERT/CC がマルウェア Emotet の感染活動について注意喚起を行いました[7][8]。Emotet は、もともとはバンキングマルウェアでしたが、近年はモジュールを外部からダウンロードすることで新たな機能を拡充するマルウェアになっています。拡充される機能としてマルウェアスパムを送信する機能や別のマルウェアをダウンロードする機能などが確認されています。

Emotet のスパムキャンペーンはこれまでも度々観測されていましたが、今年の 6月以降は落ち着いた傾向にありました。その後 9月に再び活動をはじめ、SOC では現在も Emotet の攻撃を多数観測しています。

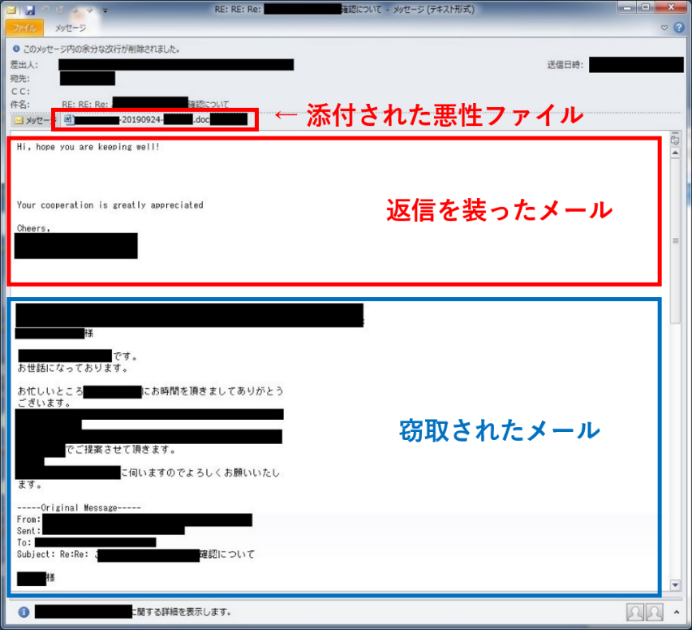

Emotet や Ursnif は、配送業者やクレジットカード会社を装ったスパムメールの手法に加え、すでに攻撃に成功して窃取した企業のメールアカウントや、やり取りしたメールの内容を利用して、関連する担当者に対して返信する形で局所的なターゲットに対してばらまきを行う手法が観測されています。

図4 に示すように、返信を装ったスパムメールの場合、業務に関連する内容であったり、もしくは自分自身が送信したメールそのものであったりするため、受信者はついメールを開いてしまい、マルウェアに感染してしまう可能性が高くなり、特定の企業やサービスを騙ったメールよりも気づくことが難しくなります。

おわりに

今回取り上げたトピック以外にも、Mozilla Firefox の脆弱性(CVE-2019-11707)や runc の権限昇格に関する脆弱性(CVE-2019-5736)など様々な脆弱性が公表されました。また SOC ではバンキングマルウェア以外にも、ランサムウェア、バックドア、情報搾取等の機能を持つマルウェアによる攻撃も観測しています。

以下はマルウェアや脆弱性の種類によらず、セキュリティの脅威に対して被害を防止・軽減するうえで重要な対策です。

- 使用している OS やソフトウェアの脆弱性が報告されたら修正プログラムを速やかに適用する

- 脆弱性を狙った攻撃を防ぐため、最低限必要なサービス以外は停止し、不要なアプリケーションは削除する

- マルウェア感染を防ぐため、身に覚えのないメールの添付ファイルを開かない、メール本文に記載されたリンクをむやみにクリックしない

- ネットワーク監視やスパム対策、マルウェア対策といったセキュリティ機構で防御を多重化し、脅威をブロックできる仕組み、インシデント被害が発生した際に気付ける仕組みや体制を構築する

セキュリティの脅威に対してしっかり対策し、心穏やかな年末年始をお過ごしください。

- China National Vulnerability Database, 关于Oracle WebLogic wls9-async组件存在反序列化远程命令执行漏洞的安全公告

- Oracle, Oracle Security Alert Advisory – CVE-2019-2725

- Palo Alto Networks Unit 42, Muhstik Botnet Exploits the Latest WebLogic Vulnerability for Cryptomining and DDoS Attacks

- Microsoft, CVE-2019-0708 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性

- Microsoft, リモート デスクトップ プロトコル (RDP) の解説

- Microsoft, Microsoft works with researchers to detect and protect against new RDP exploits

- JPCERT/CC, マルウエア Emotet の感染に関する注意喚起

- JPCERT/CC, マルウエア Emotet の感染活動について