SIEMの基本を徹底解説

SIEMは現代のセキュリティ監視に不可欠な基盤です。ここでは、SIEMがどのような仕組みと機能を持ち、なぜ重要なのかという基本を解説します。

SIEM(セキュリティ情報イベント管理)とは?

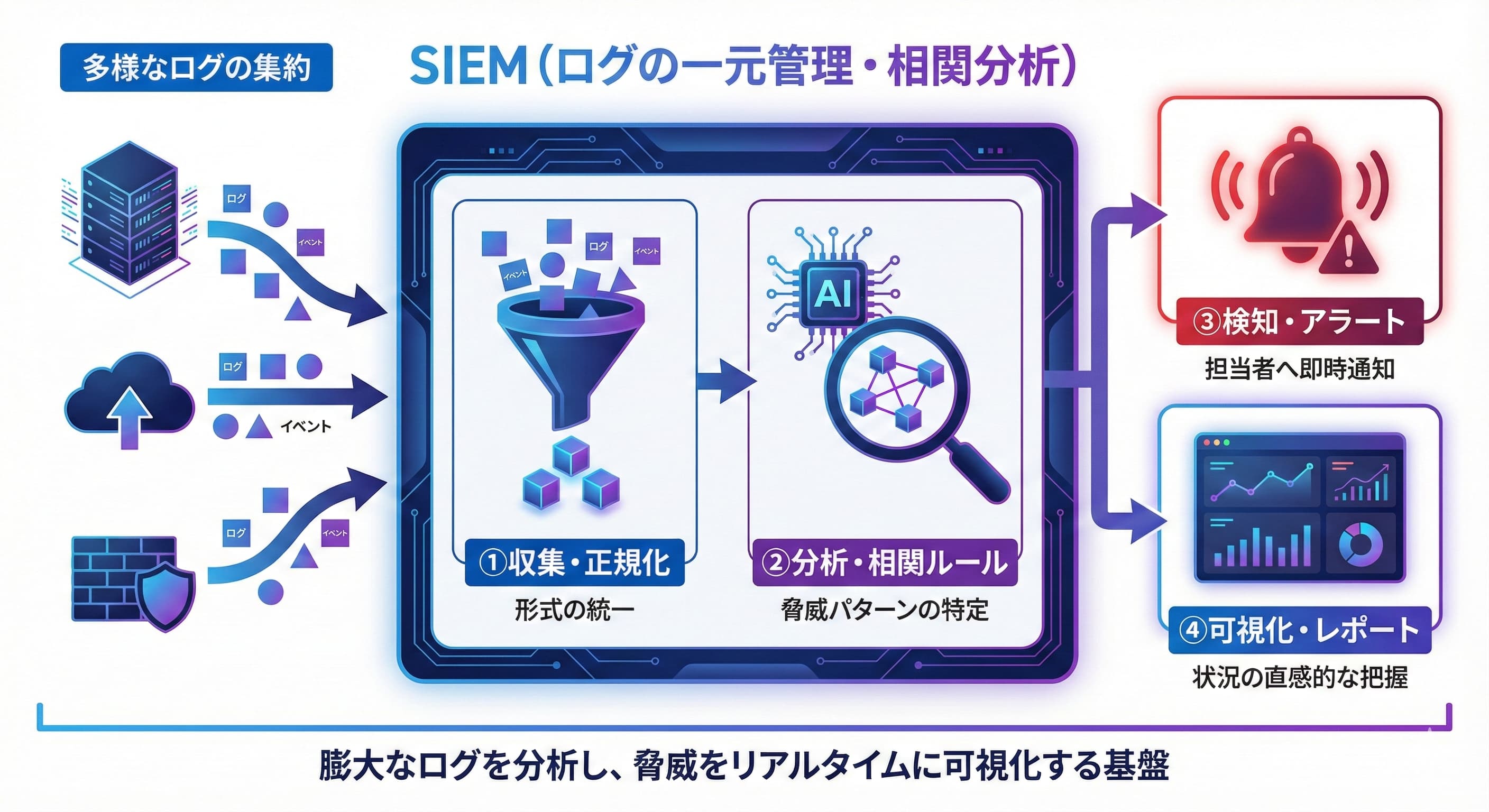

SIEM(Security Information and Event Management)は、組織内の多様なIT機器からログを一元的に集約・管理し、相関分析によって脅威の兆候をリアルタイムに検知するシステムです。点在するログを横断的に分析することで、単体製品では見つけられない巧妙な攻撃の発見を可能にします。

SIEMが持つ4つの主要機能

- 収集・正規化:

様々なシステムからログを収集し、分析可能な共通の形式に変換(正規化)します。 - 分析・相関ルール:

ルールやAIに基づき、複数のログを組み合わせて(相関分析)、脅威のパターンをリアルタイムで分析します。 - 検知・アラート:

脅威のパターンを検知すると、即座にセキュリティ担当者へアラートを通知します。誤検知を減らすためのチューニングが重要です。 - 可視化・レポート:

ダッシュボードで状況を直感的に可視化し、監査などに必要なレポートを自動で作成します。

なぜ今SIEMが必要なのか?

日々増え続ける、膨大かつ多様なセキュリティログ

クラウドサービスの普及やテレワークの浸透により、IT環境はますます複雑化し、ログの発生源も多様化しています。これらの膨大かつ多様なログを人手で監視・分析することは物理的に不可能であり、脅威の兆候を見過ごすリスクが非常に高まっています。

データ活用が低い現状と、SIEM導入の必要性

多くの企業では、コンプライアンスなどの目的でログを収集・保管しているものの、それをセキュリティ対策のために十分に分析・活用できていないのが実情です。ログは「ただの記録」ではなく、脅威を発見するための「貴重な情報源」ですが、それを活用するための基盤(SIEM)や体制がなければ意味を成しません。

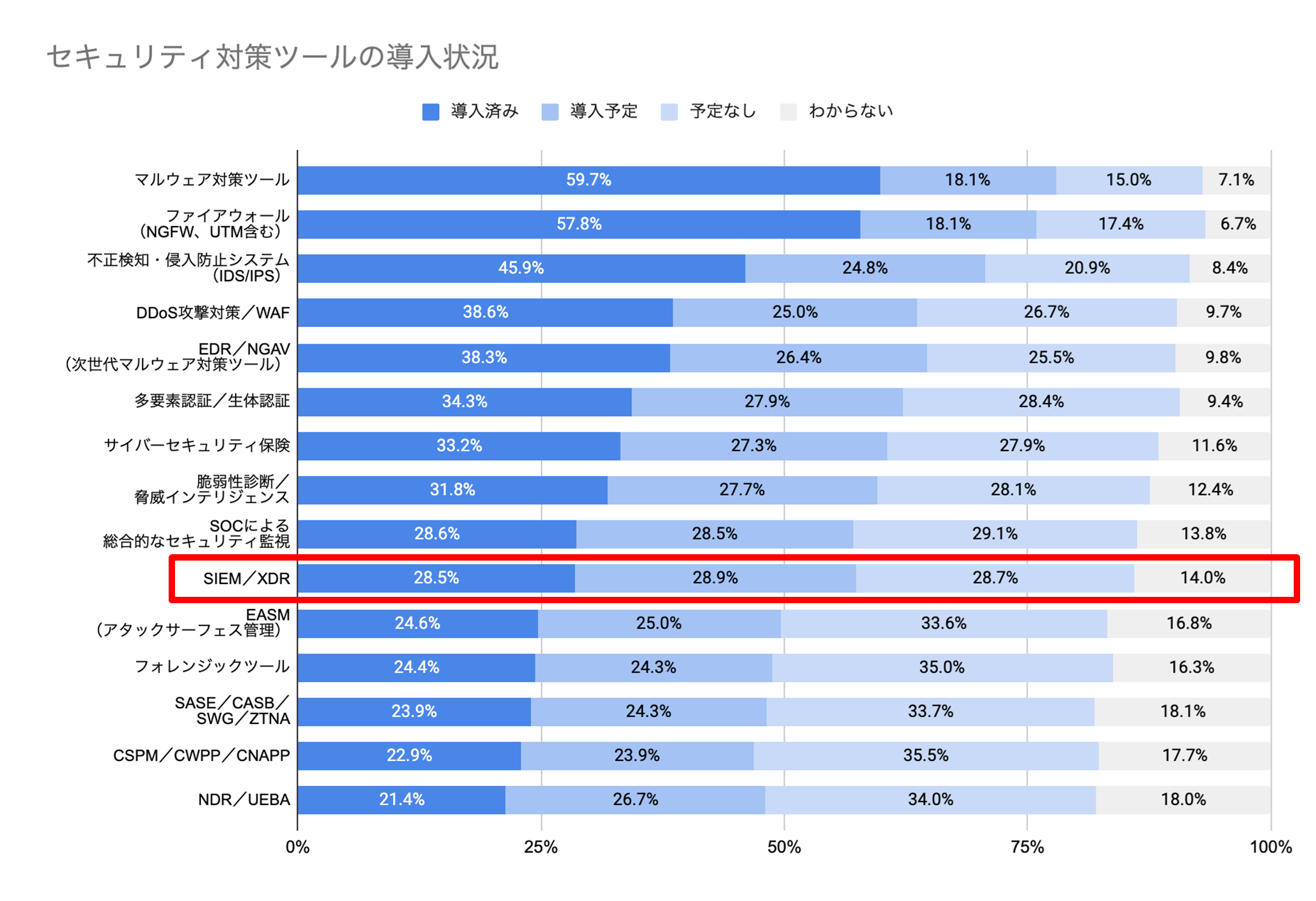

高まる重要性とは裏腹に低いSIEM導入率

このようにSIEMの重要性は年々高まっていますが、その導入や効果的な運用には専門知識と体制が必要なため、多くの企業にとってはまだハードルが高いのが現状です。一般財団法人 日本情報経済社会推進協会(JIPDEC)の調査によると、2025年時点でのSIEM/XDRの導入率は28.5%であり、多くの組織で対策が追いついていないという課題があります。

出典:JIPDEC(一般財団法人 日本情報経済社会推進協会)「企業IT利活用動向調査2025」を基に作成

https://www.jipdec.or.jp/library/report/o66i7e00000015pm-att/20250314_s01.pdf

SIEM導入がもたらす4つのメリット

SIEMの導入は、単にログを管理するだけでなく、企業のセキュリティレベルを飛躍的に向上させる多くのメリットをもたらします。ここでは、代表的な4つのメリットを紹介します。

メリット | 主な効果・内容 |

|---|---|

① インシデントの早期発見と迅速な原因究明 | リアルタイム分析で攻撃の兆候を早期に発見し、一元化されたログで原因調査を迅速化します。 |

② セキュリティ運用の一元化と効率化 | 組織全体のセキュリティ情報を一画面で集中管理し、運用を効率化。担当者は重要度の高い脅威に集中できます。 |

③ コンプライアンス要件への対応 | 各種法規制で求められるログの収集・保管・監視要件を満たし、監査対応の工数を削減します。 |

④ 内部不正の検知と抑止力向上 | 従業員による不審な挙動を検知できるほか、「監視されている」という意識が内部不正への抑止力として機能します。 |

SIEMと関連ソリューションとの違い:役割の明確化

セキュリティの世界には、SIEM以外にも多くの専門用語が存在します。ここでは、特に混同されやすいSOC、EDR、XDR、SOARといったソリューションとSIEMとの違いを明確にし、それぞれの役割を整理します。

ソリューション | 主な役割 |

|---|---|

SIEM | ログ分析基盤(組織全体のログを相関分析し、脅威を検知) |

SOC | 分析・対応チーム(SIEMなどのツールを使いこなし、分析・対応する専門組織) |

EDR | エンドポイント監視(PCやサーバーなど端末内部を深く監視) |

XDR | 脅威分析プラットフォーム(EDRを核に複数ログを高度に統合・分析) |

SOAR | 対応の自動化(SIEMなどからのアラートを受け、定型的な対応を自動化) |

SIEMとSOCの違い

- SIEM:組織内のログを収集・分析し、脅威の兆候を検知する「ツール・基盤」

- SOC:SIEMなどのツールを活用し、脅威の分析や対応を行う「専門組織・チーム」

関連記事:SOCとSIEMの違いを5分で理解|役割分担と連携のポイントを解説

SIEMとEDRの違い

- SIEM:サーバーやネットワークなど、組織全体を広く監視

- EDR:PCやサーバーなど、個々のエンドポイント(端末)内部を深く監視

SIEMとXDRの違い

- SIEM:様々なログを汎用的に収集・分析する「ログ分析基盤」

- XDR:EDRを核に、より検知・対応に特化した「脅威分析プラットフォーム」

SIEMとSOARの違い

- SIEM:インシデントの兆候を「検知」し、アラートを通知

- SOAR:SIEMなどからのアラートを受け、インシデント対応を「自動化」

関連記事:SIEMとSOARの違いを徹底比較|アラート対応の自動化で運用負荷を劇的改善

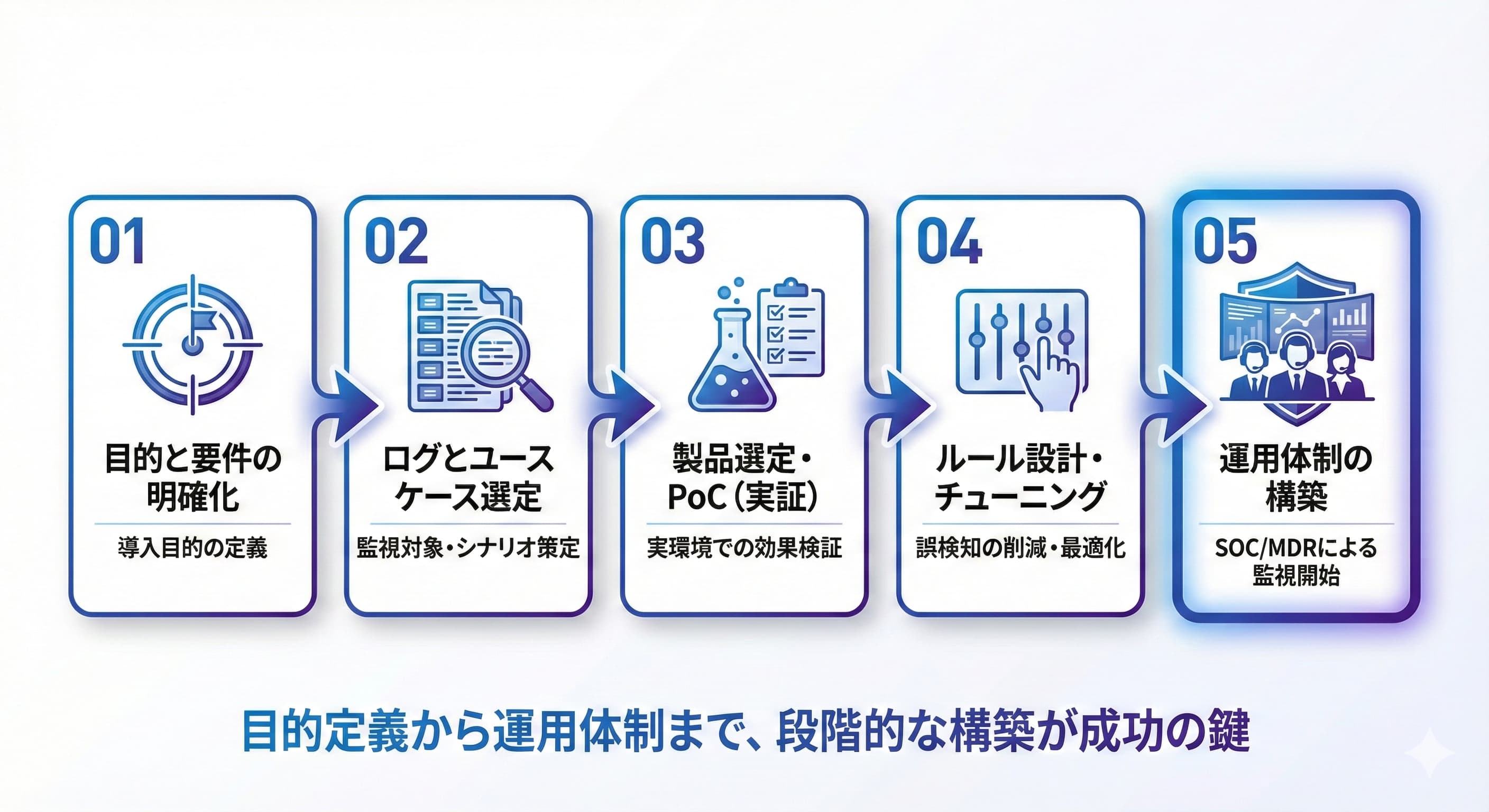

SIEM導入を成功させるための5つのステップ

ステップ1:導入目的と要件の明確化

まず、「何のためにSIEMを導入するのか」という目的を明確にします。目的が「コンプライアンス対応」なのか、「標的型攻撃の早期発見」なのかによって、必要な機能や収集すべきログが変わってきます。目的を明確にすることで、製品選定や要件定義の軸が定まります。

ステップ2:収集対象のログとユースケースの選定

目的に基づき、「何を監視したいのか」を具体化します。例えば、標的型攻撃対策ならActive Directoryやプロキシサーバー、EDRのログが重要になります。守りたい情報資産や想定される脅威シナリオ(ユースケース)を洗い出し、収集すべきログの優先順位を決定します。

ステップ3:製品選定とPoC(概念実証)

定義した要件とユースケースを満たせる製品を選定します。クラウド型かオンプレミス型か、サポート体制は十分か、コストは見合っているかなどを比較検討します。そして、本格導入の前に必ずPoC(概念実証)を行い、自社の環境で実際にログを収集・分析し、想定通りの効果が得られるかを検証します。

ステップ4:検知ルールの設計とチューニング

PoCと並行して、自社の環境に合わせた検知ルール(相関ルール)の設計とチューニングを行います。ベンダーが提供するテンプレートをベースにしつつ、自社特有のリスクに合わせてカスタマイズします。特に、誤検知を減らし、本当に重要なアラートだけが通知されるようにするチューニング作業は、運用負荷を左右する重要なプロセスです。

ステップ5:運用体制の構築

SIEM導入プロジェクトにおける最も重要なステップです。SIEMから上がるアラートを「誰が」「どのように」24時間365日体制で監視し、分析・対応するのかを決定します。自社で専門チーム(SOC)を構築するのか、外部のMDR/SOCサービスに委託するのか、具体的な運用体制を構築しなければ、SIEMは機能しません。

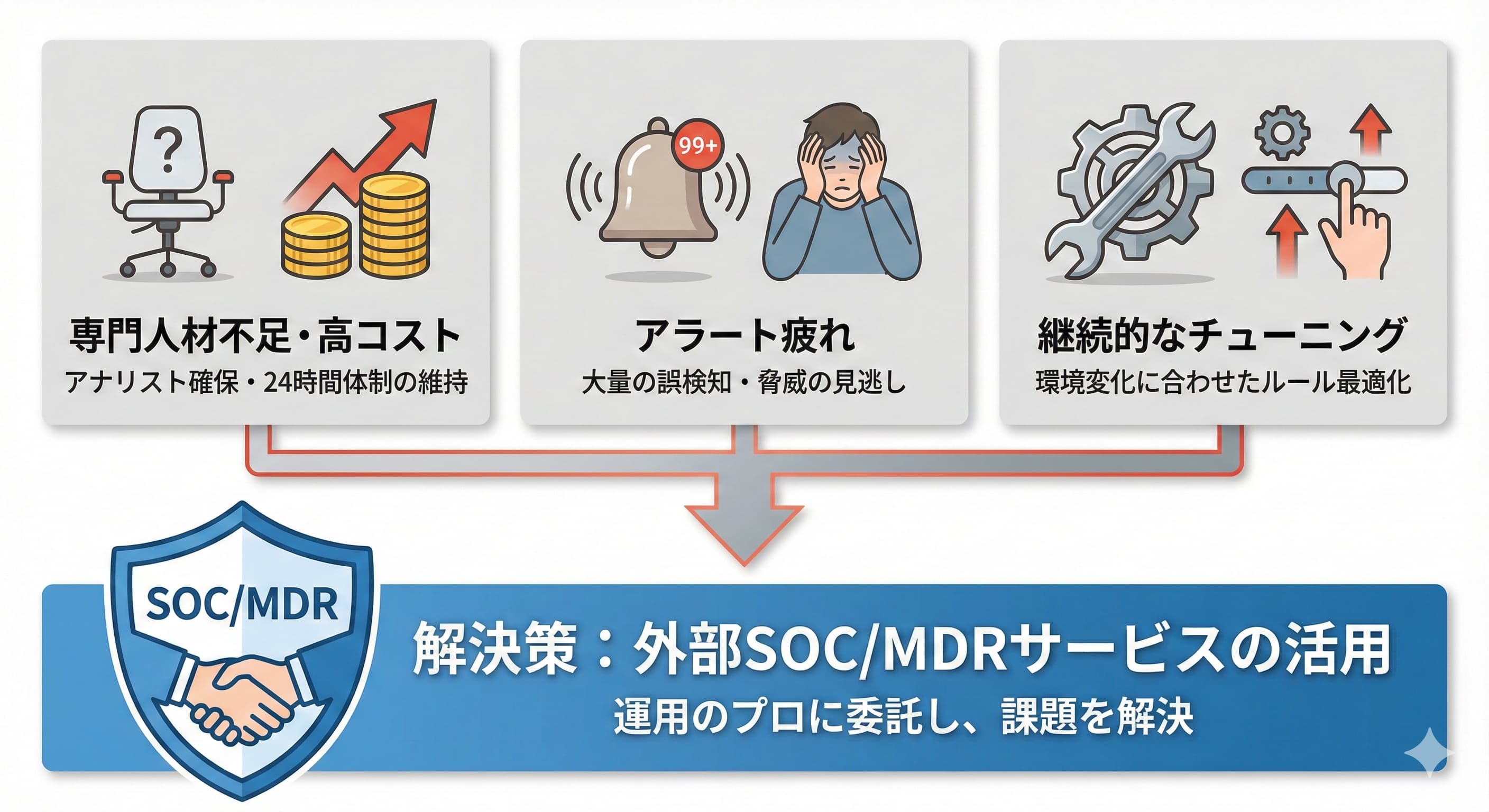

SIEM運用の主な課題

SIEMの運用は容易ではなく、多くの企業が以下のような課題に直面します。

- 専門人材の不足と高コスト

高度なスキルを持つアナリストの確保は困難で、24時間体制の維持コストも高額です。 - アラート疲れ:

大量の誤検知アラートは担当者を疲弊させ、本当に危険な脅威の見逃しに繋がります。 - 継続的なチューニングの必要性:

環境や脅威の変化に合わせ、検知ルールを継続的に最適化し続ける運用負荷は小さくありません。

これらの課題を解決するために最も現実的な選択肢が、外部のSOC/MDRサービスの活用です。

まとめ:単なるログ管理から「インテリジェンス主導のセキュリティ」へ

本記事では、SIEMの仕組みや機能、メリット、そして導入・運用の課題までを網羅的に解説しました。SIEMは、点在するログを集約・分析し、巧妙化するサイバー攻撃の兆候を捉えるための強力な武器です。しかし、それはあくまで「ツール」であり、その価値を最大限に引き出すには、継続的なチューニングと、アラートを分析・対応する専門家による「運用」が不可欠です。MDR/SOCサービスといったアウトソーシングも視野に入れ、自社に最適なセキュリティ運用体制を構築していきましょう。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード