サイバーキルチェーンとは?攻撃を“プロセス”で捉える重要性

サイバーキルチェーンとは、サイバー攻撃を単一の事象ではなく、偵察から目的達成までの一連のプロセス(連続した段階)として捉えるモデルです。この考え方の最大のポイントは、攻撃者が目的を達成するまでには必ずいくつかの段階を経なければならず、防御側はその「鎖(チェーン)」のいずれか一つでも断ち切れば、攻撃全体を失敗させることができる、という点にあります。

米ロッキード・マーティン社が提唱した攻撃モデル

サイバーキルチェーンは、米国の航空宇宙・防衛大手であるロッキード・マーティン社が、自社のセキュリティインシデント対応の経験から提唱したモデルです。軍事用語である「キルチェーン(敵の発見から攻撃までの一連の流れ)」をサイバーセキュリティに応用したもので、その分かりやすさから広く普及しました。

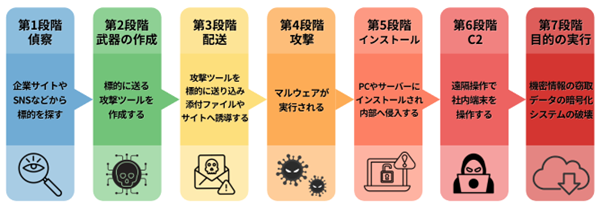

攻撃者の目的達成までの7つのフェーズ

このモデルでは、攻撃のプロセスを以下の7つのフェーズに分類します。攻撃者は、これらのフェーズを順番に成功させていくことで、最終的な目的を達成します。

- 偵察 (Reconnaissance)

- 武器化 (Weaponization)

- 配送 (Delivery)

- 攻撃 (Exploitation)

- インストール (Installation)

- コマンド&コントロール (Command & Control)

- 目的の実行 (Actions on Objectives)

「鎖を断ち切る」ことで攻撃を防ぐという考え方

サイバーキルチェーンの核心は、「多層防御(Defense in Depth)」の重要性を示唆している点です。例えば、「配送」の段階でフィッシングメールを防ぐことができれば、それ以降の「攻撃」や「インストール」フェーズには進めません。仮に侵入を許したとしても、「コマンド&コントロール」の段階で外部との通信を遮断できれば、情報の窃取といった「目的の実行」は防げます。各段階で対策を講じることが、防御の成功確率を高める鍵となります。

攻撃のライフサイクルを可視化し、防御の重点箇所を明確化

このモデルを使うことで、自社のセキュリティ対策が攻撃のどの段階に有効なのかをマッピングし、防御が手薄な箇所(弱点)を特定できます。これにより、「入口対策は強いが、侵入後の検知が弱い」といった具体的な課題が明確になり、投資すべき領域の優先順位付けに役立ちます。

サイバーキルチェーンの7つの段階と具体的な対策

サイバー攻撃は、一般的に以下の7つの段階(フェーズ)を経て進行します。各段階の内容を理解し、それぞれに対応する防御策を講じることが、攻撃の連鎖を断ち切る鍵となります。

各フェーズの詳細

第1段階:偵察(Reconnaissance)

攻撃者がターゲット組織の情報を収集する段階です。企業のウェブサイトやSNS、公開されている技術情報などから、攻撃の足がかりとなる情報を探します。

第2段階:武器化(Weaponization)

偵察で得た情報を基に、マルウェアと脆弱性を悪用するエクスプロイトコードを組み合わせ、メールの添付ファイルなどの形で攻撃ツールを作成します。この段階は攻撃者の環境で行われるため、防御側が直接検知することは困難です。

第3段階:配送(Delivery)

作成した攻撃ツールをターゲットに送り込む段階です。フィッシングメールや、改ざんしたウェブサイトなどが主な手口として用いられます。

第4段階:攻撃(Exploitation)

配送された攻撃ツールが、ターゲットのシステムの脆弱性を突いて作動する段階です。ユーザーが添付ファイルを開いたり、不正なリンクをクリックしたりすることでマルウェアの実行が開始されます。

第5段階:インストール(Installation)

マルウェアがPCやサーバーにインストールされ、攻撃者がシステムへの足場を確保する段階です。システム再起動後も活動を維持できるよう、永続化の仕組みを仕込みます。

第6段階:コマンド&コントロール(Command & Control)

インストールされたマルウェアが、外部のC2サーバー(指令サーバー)と通信を確立する段階です。攻撃者はこの通信路を通じて、潜入したシステムを遠隔操作します。

第7段階:目的の実行(Actions on Objectives)

攻撃者が最終的な目的を達成する段階です。機密情報の窃取、データの暗号化(ランサムウェア)、システムの破壊など、事業に深刻なダメージを与える活動が行われます。

各フェーズに対応する防御策

これらの7つのフェーズに対して、単一の製品ですべてをカバーすることはできません。以下のように、複数のセキュリティ対策を組み合わせる「多層防御」が不可欠です。

防御策の例 | 主に対応するフェーズ |

|---|---|

ファイアウォール / プロキシ | 配送、コマンド&コントロール |

メールセキュリティ | 配送 |

EDR (Endpoint Detection and Response) | 攻撃、インストール、目的の実行 |

脆弱性管理(パッチ適用) | 攻撃 |

ユーザー教育 | 配送、攻撃 |

特権ID管理 | 目的の実行 |

昨今の脅威とサイバーキルチェーンの限界

サイバーキルチェーンが提唱された当時と現在では脅威の様相が大きく変化しており、このモデルだけでは捉えきれない攻撃が増えています。

内部不正やクラウド環境への課題

サイバーキルチェーンは、基本的に外部からの侵入を前提としています。そのため、正規の権限を持つ従業員による内部不正や、すでに内部にいることを前提とするクラウドサービスの設定不備を突く攻撃などには、このモデルを適用しにくいという課題があります。

「境界」の消滅とゼロトラスト思想の台頭

リモートワークやクラウドの普及により、社内と社外を隔てる明確な「境界」は消滅しつつあります。その中で、ゼロトラストという「すべてのアクセスを検証する」思想が台頭しています。

関連記事:【ゼロトラストとは?】MDRで実現する次世代セキュリティ

必ずしも直線的には進行しない攻撃

このモデルは攻撃が直線的に進むことを前提としていますが、実際の攻撃はより複雑です。複数の段階を同時に、あるいは順序を入れ替えて実行することもあります。

- 多段階・非同期型の攻撃増加: 例えば、一度侵入して潜伏したのち、数ヶ月後にC2通信を開始するなど、非同期型の攻撃が増えています。

- MITRE ATT&CKのような非線形モデルとの併用: 侵入後の複雑な内部活動を詳細に記述できるATT&CKのようなモデルと併用することで、キルチェーンの弱点を補う必要があります。

MITRE ATT&CKとの3つの違い

サイバーキルチェーンとMITRE ATT&CKは、補完関係にありますが、その目的と構造には明確な違いがあります。

比較項目 | サイバーキルチェーン | MITRE ATT&CK |

|---|---|---|

モデル構造の違い | 攻撃を7つのフェーズで線形的に捉える理論モデル | 14の戦術と数百の技術で攻撃者の動きを詳細かつ非線形に分類 |

対象範囲の違い | 攻撃全体の流れを大まかに示す | 主に侵入後の多様な攻撃技術と行動パターンにフォーカス |

活用の違い | 教育や防御重点箇所の説明に適している | 検知ルール設計、脅威ハンティングなど実務的に活用される |

「サイバーキルチェーン」で攻撃の大きな流れを理解し、その各フェーズで「ATT&CK」を使って具体的な技術や手順を詳細に分析する、という使い分けが効果的です。これにより、戦略レベルから戦術・技術レベルまで、一貫性のあるセキュリティ対策を立案できます。

まとめ:古典的モデルから学ぶ、多層防御の重要性

サイバーキルチェーンは、昨今の複雑な攻撃の全てを表現できるわけではありませんが、その価値が失われたわけではありません。この古典的なモデルは、攻撃を単一の事象ではなく一連のプロセスとして捉え、その各段階で対策を講じる「多層防御」の重要性を組織全体で共有するための、今なお優れた教育的フレームワークです。

より実践的なセキュリティ運用のためには、「攻撃の全体像を俯瞰する戦略マップ」としてサイバーキルチェーンを使い、その各段階の「具体的な行動を分析する戦術マップ」としてMITRE ATT&CKを組み合わせることが現状のセキュリティ運用では極めて有効です。今一度このモデルに立ち返り、自社の防御策を評価し直すことは、セキュリティ体制を強化する上で重要なステップと言えるでしょう。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード