SOCとは?企業のセキュリティを守る「頭脳」

SOC(Security Operation Center)とは、サイバー攻撃の検知・分析・対応を専門に行う「組織・チーム」です。企業のセキュリティ司令塔として24時間365日体制でセキュリティ状況を監視を行い、インシデントの早期発見と被害の最小化を目指します。

SOCの役割と目的:脅威を見抜き、迅速に対応する

SOCの主な役割は、日々発生する膨大なセキュリティアラートを監視・分析(トリアージ)し、本当に危険な脅威を見つけ出すことです。インシデントと判断した場合は、調査や封じ込めといった一次対応を迅速に実施します。これにより、ビジネスへの被害を最小限に抑えることがSOCの重要な目的です。

SOCを構成する3要素:「人」「プロセス」「テクノロジー」

SOCは、3つの要素が連携して機能します。特に「人」の専門性がSOCの品質を左右します。

- 人(People):高度なスキルを持つセキュリティアナリストなどの専門家チームが脅威の分析と判断を行います。

- プロセス(Process):インシデント発生時の対応手順や運用ルール。迅速で的確な対応を支えます。

- テクノロジー(Technology):SIEMをはじめEDR、SOARといった効率的な監視と分析を可能にする分析ツール群。

SIEMとは?SOCが活用する「ツール」

SIEM(Security Information and Event Management)とは、SOCが活用する中核的な「ツール・基盤」です。組織内のサーバー、ネットワーク機器、セキュリティデバイスなど、さまざまな機器から出力されるログ情報を一元的に集約・管理し、高度な相関分析によって脅威の兆候を効率的に検知します。SIEMは、SOCの分析業務を強力に支えるプラットフォームです。

SIEMの仕組みと主な機能

SIEMは、まず組織内の多様なログデータを収集し、異なるフォーマットの情報を統一化(正規化)します。次に、あらかじめ設定されたルールやAI・機械学習の技術を活用し、データを横断的に相関分析します。この分析で、脅威の兆候に合致するイベントを検知すると、SOCのアナリストへアラートとして通知します。

SIEM単体では意味がない?ツールの限界と課題

SIEMは、あくまで脅威の「可能性」を検知し、アラートを上げるツールです。そのアラートが本当に危険かを最終的に判断し、適切なアクションを起こすのは「人」、すなわちSOCの専門家の役割です。SIEMを導入しても、それを分析する専門家(SOC)がいなければ、ツールは宝の持ち腐れとなってしまいます。

【比較表】SOCとSIEMの違いを3つの観点で整理

SOCとSIEMの違いは、「料理人(SOC)」と「高性能な調理器具(SIEM)」の関係に例えられます。この関係性を念頭に、本体・目的・関係性の3つの観点から両者の違いを整理します。

観点 | SOC | SIEM |

|---|---|---|

本体 | 組織・チーム セキュリティ専門家で構成される「人」が中心 | ツール・基盤 ログを分析するための「モノ」であり、テクノロジー |

目的 | インシデント対応の実行 脅威を分析し、被害を最小化するための行動を起こす | 脅威検知の効率化 人による分析を支援し、インシデントの兆候を見つけ出す |

関係性 | SIEMを「使う側」 | SOCに「使われる側」 |

観点①:本体の違い

- SOC:セキュリティ専門家で構成される「組織・チーム」です。

- SIEM:SOCがセキュリティ業務に利用する「ツール・基盤」です。

観点②:目的の違い

- SOC:検知された脅威に対し、具体的なアクションを起こす「インシデント対応の実行」を目的とします。

- SIEM:膨大なログを分析し、脅威の兆候を見つけ出す「脅威検知の効率化」を目的とします。

観点③:関係性の違い

SOCとSIEMは、どちらが優位という主従関係ではなく、相互に補完し合う関係です。SOCはSIEMから得られるアラートを基に判断を下し、SIEMはSOCの指示に応じてより詳細な情報を提供します。両者が連携して初めて、精度の高いセキュリティ監視体制が実現します。

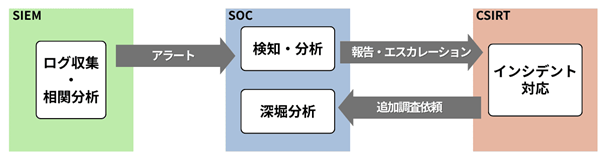

SOC・SIEM・CSIRTの連携:インシデント対応の全体フロー

効果的なセキュリティ運用には、SOCとSIEMに加え、重大インシデント対応を主導する「CSIRT(Computer Security Incident Response Team)」との連携が不可欠です。ここでは、脅威検知から事態収束までの全体的な流れを解説します。

ステップ1:SIEMによる脅威の「兆候」検知 とアラート生成

インシデント対応の起点は、SIEMによる脅威の「兆候」の自動検知です。 例えば、「深夜帯に管理者権限での不審なアクセスが検知された」といったルールに基づき、SIEMが自動的にアラートを生成します。これがインシデント対応プロセスの最初のトリガーとなります。

ステップ2:SOCによるアラートの分析と一次対応

次に、SIEMから上がってきたアラートをSOCのアナリストが受け取ります。SOCのアナリストは、SIEMからのアラートを詳細に分析し、本物の脅威か誤検知かを判断(トリアージ)します。インシデントと判断すれば、感染端末のネットワーク隔離など迅速な一次対応を行います。

ステップ3:重大インシデント発生時のCSIRTへのエスカレーション

SOCでの分析の結果、ビジネスに深刻な影響を及ぼす可能性のある重大インシデントと判断した場合、対応の司令塔であるCSIRTへ状況を報告し、対応を引き継ぎます(エスカレーション)。SOCは、CSIRTが的確な判断を下せるよう、検知内容や調査結果を正確に報告する重要な役割を担います。

ステップ4:CSIRT主導による事態の鎮静化と再発防止

エスカレーションを受けたCSIRTは、インシデント対応の最高責任者として、経営層への報告、法務・広報部門との連携、外部専門機関への協力要請など、全社的な対応を主導します。 被害の拡大防止と復旧に努めるとともに、根本原因を究明し、恒久的な再発防止策を策定・実行します。必要に応じて、CSIRTからSOCへ追加調査を依頼することもあります。

自社に合った監視体制の構築パターンと選び方

セキュリティ監視体制をどう構築すべきか、代表的な2つのパターン「インハウスSOC」と「外部サービス活用」を紹介します。それぞれの特徴を比較し、自社の事業規模やセキュリティ成熟度、リソース状況を踏まえて検討することが重要です。

セキュリティ監視体制の構築パターン比較

比較項目 | インハウスSOC | 外部SOCサービス・MDRサービス |

|---|---|---|

概要 | 自社内に専門部署を立ち上げ、人材・ツールを自前で運用する形態。 | SOC機能やSIEM運用を専門ベンダーにアウトソーシングする形態。 |

メリット | - 自社環境への深い理解に基づき、柔軟な対応が可能 - ノウハウが社内に蓄積される | - 専門家の知見を比較的低コストで活用できる - 24/365体制を迅速に構築可能 |

デメリット | - 24/365体制の維持コストが莫大 - 専門人材の確保・育成が非常に困難 | - サービス範囲が契約に限定される - ノウハウが自社に蓄積しにくい |

推奨企業 | 予算とリソースが豊富な大企業、金融機関など | 人材確保が難しい、またはコストを抑えたい企業(特に中堅・中小企業) |

次のステップ:選択肢を知ることから始める

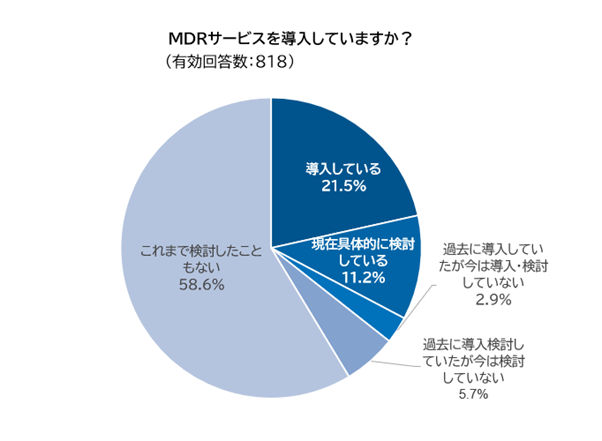

MDRサービスの導入状況に関する調査では、半数以上の企業が「これまで検討したこともない」と回答しています。これは、多くの企業がアウトソーシングという選択肢自体をまだ認知していない可能性を示唆しています。一方で、課題を認識している企業の約3分の1は既に導入・検討しており、有効な解決策として定着しつつあることも事実です。

したがって、まずは「SOCサービス」「MDRサービス」のような外部委託の選択肢を知ることが、セキュリティ運用を改善するための重要な第一歩と言えるでしょう。

関連記事:SOCサービスとは?内製との違い・選び方をわかりやすく解説

まとめ:SOCとSIEMの連携で実現するセキュリティ監視

本記事では、SOCとSIEMの違いについて、その本体、目的、関係性といった観点から多角的に解説しました。SOCはインシデント対応を実行する「組織・チーム」、SIEMはその活動を支える「ツール・基盤」であり、相互補完の関係にあります。この両輪がうまく連携して初めて、精度の高いセキュリティ監視が実現します。

そして、その監視体制を構築するには、自社で全てを賄う「インハウスSOC」と、外部の専門家に委託する「SOCサービス」「MDRサービス」という選択肢があります。自社の事業規模やリソース、セキュリティ目標を冷静、客観的に評価し、最適な体制を選択することが、サイバー脅威から企業を守り、これからの時代を勝ち抜くための重要な経営課題の一つと言えるでしょう。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード