ランサムウェアとは?巧妙化する脅威の全貌

ランサムウェアは、データを暗号化して身代金を要求するマルウェアです。近年は機密情報を窃取し「公開する」と脅す二重脅迫が主流となり、事業停止と情報漏洩の二重リスクをもたらします。その手口は日々巧妙化しており、侵入経路の特定と侵入後の迅速な検知が、セキュリティ運用における最重要課題となっています。

ランサムウェア脅威の概要

ランサムウェア攻撃は、侵入から暗号化まで段階的に進みます。攻撃者はネットワークに侵入後、すぐには活動せず内部を調査します。そして重要な資産(ADサーバー、バックアップ等)を特定し、データを盗み出した上で暗号化を実行します。

攻撃の主なフェーズは以下の通りです。

- 侵入: VPN機器の脆弱性やフィッシングメールなどを利用し、ネットワーク内部に侵入。

- 潜伏・調査: 内部に潜伏し、重要なサーバーやデータの在り処を特定。

- データ窃取・暗号化: 機密情報を外部に送信し、その後データを暗号化して業務を妨害。

- 脅迫: データの復号や盗んだ情報の非公開を条件に、身代金を要求。

関連記事:【ランサムウェアとは】企業の事業継続を脅かす脅威|最新手口、感染経路、必須対策、復旧までを徹底解説

感染経路を特定することの重要性

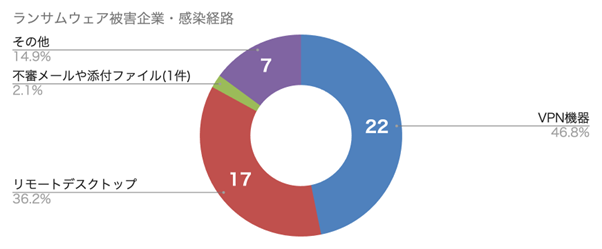

感染経路の特定は、インシデント対応と再発防止の要です。攻撃者が「どこから」「どうやって」侵入したか分からなければ、影響範囲の把握も根本的な対策もできません。例えば、警察庁の発表では「VPN機器:46.8%」「リモートデスクトップ:36.2%」と感染経路が特定のリソースに集中しているため、パッチ適用や多要素認証の導入など、効果的な再発防止策に直結します。

出典:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について(2024年9月19日)」を基に作成

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf

感染経路の特定は「予防策の優先順位付け」に直結する

セキュリティ対策の予算や人材は有限です。自社の脆弱な箇所や狙われやすい経路を把握することは、効率的な防御策の「優先順位付け」に直結します。例えば、リモートワーク環境からのアクセス経路にリスクがあると分かれば、そこを最優先で防御することが、最もコスト効率よくリスクを低減させる方法となります。

ランサムウェアは「侵入後の活動」も含めて対策が必要

ランサムウェアは、侵入(感染)した瞬間に被害が発生するわけではありません。多くの場合、攻撃者は数日~数週間にわたり内部に潜伏し、「横展開(ラテラルムーブメント)」と呼ばれる活動を行います。この「侵入後の活動」を早期に検知できれば、暗号化という最悪の事態に至る前にサイバー攻撃を阻止できます。セキュリティ運用では、入口の防御だけでなく、侵入を前提とした内部監視が不可欠です。

【感染経路ワースト1】VPN機器の脆弱性

なぜVPNが狙われるのか?

VPN機器が狙われる最大の理由は、それが「社内ネットワークへの正規の入口」だからです。攻撃者がVPNを突破できれば、正規の利用者になりすまして内部に侵入できます。特に、オフィス外からのアクセスを許可するために24時間365日稼働している機器が多く、攻撃者が時間をかけて試行錯誤できる点も、狙われやすい要因となっています。

放置された脆弱性(パッチ未適用)がいかに危険か

VPN機器では、導入後にセキュリティパッチ(修正プログラム)が適用されないまま使われ続けるケースが非常に多いのが実情です。攻撃者は常に、以下のような手口で脆弱な機器を探しています。

- 既知の脆弱性をスキャンする自動ツールを使用

- インターネット上の機器を無差別にチェック

- パッチ未適用のVPNを見つけた瞬間に攻撃を試行

パッチ未適用の状態は、まさに「自宅の鍵をかけずに外出している」ようなもの。攻撃者はその弱点を突き、容易に内部ネットワークへ侵入口を確保してしまいます。

認証情報(ID/パスワード)の窃取・悪用

VPNの脆弱性攻撃だけでなく、近年増えているのがログイン情報そのものを盗む攻撃です。代表的な手口は次の通りです。

- フィッシングメールで社員のID/パスワードを騙し取る

- マルウェアで端末から認証情報を抜き取る

- 盗んだ正規のIDでVPNに堂々とログインし侵入

システムには「正規ユーザーのアクセス」として記録されるため、不正アクセスだと気付くのが遅くなり、被害は拡大しやすくなります。

【感染経路ワースト2】リモートデスクトップ(RDP)

RDPの仕組みとリスク(ポートのインターネット公開)

RDPは特定の通信ポートを使用して接続します。問題は、このRDPのポートを、管理や利便性のためにインターネット上に公開したままにしているケースが多いことです。これは、オフィスのPCやサーバーを、誰でもアクセス試行ができる状態であり、攻撃者にとって「ここから侵入してください」と看板を掲げているようなものです。

弱いパスワードがいかに危険か

RDPポートが公開されていると、攻撃者はパスワード攻撃を仕掛けてきます。

- ブルートフォース攻撃: IDを固定し、パスワードのあらゆる組み合わせを総当たりで試行する手法。

- パスワードスプレー攻撃: 「password」や「123456」といった単純なパスワードを固定し、IDの方を次々に変えて試行する手法。

RDPの利用状況を把握し、不要な公開を制限することが重要

対策の基本は、まず自社でRDPがどのように利用されているかを正確に把握することです。インターネットに公開する必要のないRDPポートは、ファイアウォールで直ちに閉じるべきです。リモートアクセスが必要な場合でも、RDPを直接公開するのではなく、VPNを経由した接続に限定したり、接続元IPアドレスを厳格に制限したりするなどの対策が必須です。

【感染経路ワースト3】標的型攻撃メール

巧妙化するメールの手口(Emotetなど)

かつてのEmotetのように、攻撃メールの手口は年々巧妙化しています。

- 自然な日本語: 翻訳ソフトを使ったような不自然な日本語ではなく、ビジネスメールとして違和感のない文章が使われます。

- 送信元偽装: 取引先や顧客、時には自社の情報システム部門を装い、受信者を信用させます。

- 文脈の悪用: 実際の業務に関連する件名(例: 「請求書の件」「【重要】セキュリティ警告」)を使い、緊急性を装って開封を促します。

業務連絡を装った添付ファイル(実行ファイル、マクロ等)の開封

攻撃者は、受信者に添付ファイルを開かせようと誘導します。

- 偽装された実行ファイル: 請求書や注文書を装ったPDFやExcelファイルに見せかけ、実際には「.exe」などの実行ファイル(マルウェア本体)であることが多いです。

- マクロの悪用: WordやExcelファイルに不正なマクロを埋め込み、「コンテンツの有効化」をクリックさせることで、ランサムウェアをダウンロード・実行させます。

URLクリックによるマルウェア感染プロセス

添付ファイルだけでなく、メール本文中のURLリンクをクリックさせる手口も一般的です。受信者がURLをクリックすると、攻撃者が用意した不正なWebサイトに誘導されます。そのサイトを閲覧しただけでマルウェアに感染するか、あるいは偽のログイン画面を表示させて認証情報(ID/パスワード)を窃取しようとします。

騙されやすい要素:自然な日本語・送信元偽装

標的型メールが厄介なのは、攻撃者の作り込みが非常に自然であることです。

- 日本語が自然で不自然さがない

- 実際の担当者名や署名を模倣

- 送信元メールアドレスが取引先に酷似

- 実際にやり取りがあったように見える本文構成

このため、忙しい業務の中で「つい開いてしまう」「ついクリックしてしまう」という状況が生まれやすく、セキュリティ教育を徹底しても100%防ぐのは難しいのが現状です。

その他の警戒すべき感染経路とサプライチェーンリスク

その他の感染経路

以下の経路も、ランサムウェアの侵入口となる可能性があります。

- Webサイト閲覧(水飲み場攻撃): 標的企業の従業員が頻繁にアクセスするWebサイトを改ざんし、アクセスしただけでマルウェアに感染させる手法。

- USBメモリ等の物理メディア: 意図的かどうかにかかわらず、マルウェアに感染したUSBメモリを社内PCに接続することで感染が広がります。

- クラウドサービスの設定不備: クラウド(IaaS/PaaS)の設定ミスにより、外部からデータストレージやサーバーに不正アクセスされ、そこが侵入口となるケース。

自社だけでなく取引先も狙われる「サプライチェーン攻撃」の脅威

近年、最も警戒すべき脅威の一つがサプライチェーン攻撃です。これは、セキュリティ対策が手薄な取引先や子会社、あるいは利用しているソフトウェアベンダーをまず攻撃し、そこを踏み台にして本命の標的企業に侵入する手法です。標的企業から見れば、「信頼している取引先」からの通信やファイルとして侵入してくるため、「信頼された通信経路」を悪用され、従来の防御策では検知が極めて困難です。

どのように対策すべきか? 3つの側面と外部活用

ランサムウェア対策は「予防」だけでは不十分です。「予防(技術・人)」「検知・復旧(侵入前提)」、そしてそれらを支える「外部サービスの活用」というアプローチで、多層的に防御策を講じることが不可欠です。

関連記事:【ランサムウェア対策】3ステップで学ぶ予防・検知・復旧|企業が今すぐ始めるべき実践ガイド

対策カテゴリ | 主な対策手法 | 目的・概要 |

|---|---|---|

技術的対策(予防) | - 脆弱性管理(パッチ適用) | システムの脆弱性や設定不備をカバーし、サイバー攻撃の侵入を防ぐ。 |

人的対策(予防) | - 従業員教育 | 技術では防ぎきれない、人間の「隙」を突く攻撃への耐性を高める。 |

「侵入前提」の対策 | - EDRの導入 | 侵入を早期に「検知」し、被害を最小限に抑え、迅速な「復旧」(インシデント対応)を可能にする。 |

外部サービスの活用 | - SOCサービス / MDRの活用 | 専門家による24/365監視で、自社リソースを補完し、脅威の早期発見・対処を実現する。 |

まとめ:自社の「侵入口」を特定し、優先順位をつけて対策を

ランサムウェアによる被害を防ぐ第一歩は、「感染経路」を正しく理解し、自社にとっての「最も脆弱な侵入口」を特定することです。VPN機器の管理、RDPの公開設定、従業員への教育など、対策すべき点は多岐にわたります。最も狙われやすく、かつ被害が大きくなるであろう感染経路から優先順位をつけて対策を講じることが、効果的なアプローチです。技術的な防御、人による防御、そして侵入を前提とした検知・復旧体制(SOC/MDRの活用など)をバランスよく組み合わせた多層防御の構築が、現代のランサムウェア対策の鍵となります。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード