ランサムウェアとは? 事業停止を招く攻撃の仕組みと脅威

ランサムウェアは、感染したコンピュータやサーバーのデータを暗号化し、その復号と引き換えに身代金を要求するマルウェアです。しかし、昨今の攻撃は単なる金銭要求に留まらず、企業の存続を揺るがす複合的な被害をもたらす点が最大の特徴です。

侵入から暗号化まで:計画的な攻撃プロセスと二重脅迫

現代のランサムウェア攻撃は、不特定多数へのばら撒き型から、特定の企業を狙う標的型攻撃へとシフトし、その手口は極めて計画的かつ悪質化しています。

- 侵入・潜伏:ネットワーク侵入後、長期間潜伏してシステム全体像やバックアップの場所を特定します。

- データ窃取:暗号化を行う前に、機密情報を外部へ盗み出します。

- 暗号化:最後にシステムを暗号化し、業務を強制停止させます。

昨今、金銭を要求するだけでなく、身代金の支払いを拒否すれば「盗んだデータを公開する」と脅迫する二重脅迫(ダブルエクストーション)も増加しています。

関連記事:【ランサムウェアとは】企業の事業継続を脅かす脅威|最新手口、感染経路、必須対策、復旧までを徹底解説

なぜ「経営課題」なのか:復旧コストとビジネスへの影響

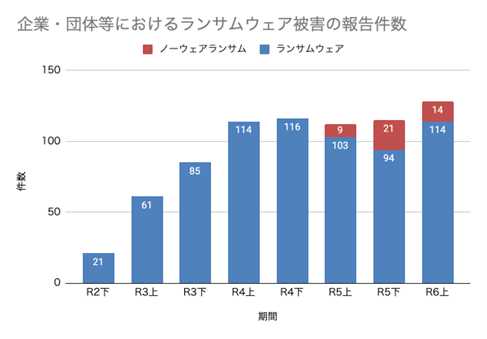

警察庁の公表によれば、令和6年上半期のランサムウェア被害報告件数は114件に達し、高止まりの傾向にあります。被害に遭った企業の多くが、復旧までに長期間を要し、数千万円から数億円規模の損失を計上しています。ビジネスを長期間停止させるこの脅威は、まさに経営の根幹に関わる課題です。

出典:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について(2024年9月19日)」を基に作成 https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf

VPN・RDPが約8割:主要な感染経路の実態

ランサムウェアの感染経路として、VPN機器およびリモートデスクトップ(RDP)からの侵入が圧倒的多数を占めています。テレワークの普及に伴い利用が急増したこれらの機器において、脆弱性の放置や多要素認証の未導入が、攻撃者にとって格好の侵入口となっています。

【業種別】最新ランサムウェア被害一覧

製造業セクター

製造業における被害は、生産ラインの物理的な停止に直結するため、被害額が巨額になりやすいのが特徴です。

HOYA株式会社

- 発生時期・攻撃者: 2024年3月発生。ランサムウェア攻撃グループ「Hunters International」の関与が一部で報じられています。

- 被害内容: システム障害により、国内外の工場で眼鏡レンズ等の生産が停止。特に眼鏡レンズ市場において致命的な供給不足を引き起こし、JINSやZoffなどの小売店にも影響が波及しました。

- 影響規模: システム復旧まで約24日間を要し、2024年2月期決算発表を延期。特別損失として約10億円を計上し、機会損失を含めた総損失は約54億円と推計されています。

ニデックインスツルメンツ株式会社

- 発生時期・原因: 2024年5月発生。管理者IDとパスワードの不正利用によるものと推測されています。

- 被害内容: ニデックインスツルメンツ本体だけでなく、グループ会社や海外拠点へも被害が拡大し、複数のサーバーが暗号化されました。

- 影響規模: 親会社であるニデックに対しても身代金要求が行われました。BCPに基づきバックアップからの復旧を優先し、親会社への直接的な被害波及は阻止されました。

医療機関セクター

人命や個人情報を預かる医療機関への攻撃は、社会インフラとしての機能を麻痺させる深刻な事態を招きます。

大阪急性期・総合医療センター

- 発生時期・原因: 2022年10月発生。給食委託事業者のVPN機器の脆弱性を悪用したサプライチェーン攻撃でした。

- 被害内容: 電子カルテシステムを含む基幹システムがダウンし、救急受け入れ停止や手術延期など、地域医療機能が崩壊する事態となりました。

- 影響規模: 通常診療の再開まで約2ヶ月を要し、紙カルテ運用による現場の負担増大など、長期的な混乱が続きました。

埼玉県健康づくり事業団

- 発生時期・原因: 2024年1月発生。インターネット接続されたVPN機器の脆弱性が悪用されました。

- 被害内容: X線画像読影システムなどが被害を受けました。攻撃者は実行の2日前(1月27日)にVPN経由で偵察行為を行い、その翌日(1月28日)に再度侵入して攻撃を実行するという、極めて計画的な犯行プロセスが確認されています。

- 影響規模: 約94万人分の検診データについて、画面転送機能を通じた情報窃取の可能性が否定できないとされています。

物流・インフラセクター

物流システムの停止は、実社会のモノの流れを止め、経済活動全体に打撃を与えます。

名古屋港運協会

- 発生時期・攻撃者: 2023年7月発生。ランサムウェア「LockBit 3.0」による攻撃を受けました。

- 被害内容: 名古屋港統一ターミナルシステム(NUTS)がランサムウェアに感染し、全システムが停止しました。侵入経路としてVPN機器の脆弱性が疑われています。

- 影響規模: 約2日半(63時間)にわたりコンテナ搬出入作業が完全にストップし、約1万5,000本のコンテナに影響が出ました。トヨタ自動車をはじめとする中部経済圏の物流網に深刻な打撃を与えました。

株式会社関通

- 発生時期・攻撃者: 2024年9月発生。ランサムウェア「Akira」による攻撃を受けました。

- 被害内容: 倉庫管理システムがダウンし、多くのEC事業者の出荷業務が停止しました。当時、社内に情報システム管理部が正式に存在しなかったという組織的な課題も明らかになっています。

- 影響規模: 被害総額は約17億円にのぼると公表されています。経営判断として、既存システムの復旧ではなく「全システムの廃棄と再構築」を選択し、抜本的なセキュリティ刷新を行いました。

金融・サービスセクター

信用を第一とする金融・サービス業では、BPO事業者への攻撃が多数の金融機関を巻き込むリスクがあります。

株式会社イセトー

- 発生時期・攻撃者: 2024年5月発生。VPN機器からの侵入を許しました。

- 被害内容: 金融機関等の通知物発送業務で取り扱う個人情報が窃取され、リークサイトで公開・脅迫されました。

- 影響規模: 銀行、保険会社など80社以上の委託元企業に被害が波及。一社のベンダーへの攻撃が業界全体のリスクとなるサプライチェーン攻撃の典型例となりました。

被害事例から読み解く構造的課題

侵入経路の「一点集中」

多くの事例で、VPN機器の脆弱性が侵入の糸口となっています。パッチ適用の遅れや、ID・パスワードのみの認証運用が、攻撃者に容易な侵入を許しているのが現状です。一度VPNを突破されれば、攻撃者は内部ネットワークを自由に移動できるため、境界防御への過度な依存は致命的です。

サプライチェーンリスクの「連鎖爆発」

大阪急性期・総合医療センターやイセトーの事例が示すように、自社の対策が強固でも、取引先や委託先のセキュリティが脆弱であれば攻撃は容易に成立します。一社の被害が連鎖的に拡大し、取引先や顧客を巻き込む「加害者化リスク」が高まっている点は経営層が見過ごせない課題です。

財務的インパクトの巨大化

ランサムウェア被害からの復旧には、システムの再構築費用に加え、専門家による調査費用、コールセンター設置、法的対応など莫大なコストがかかります。また、復旧期間中の逸失利益(機会損失)が被害総額の多くを占めるようになっています。

復旧に要する平均期間と事業継続計画(BCP)の重要性

被害事例からも分かる通り、システムが停止してから完全復旧するまでには数週間から数ヶ月を要することがあります。関通の事例における「全廃棄・再構築」のような、最悪の事態を想定した大胆な意思決定プロセスをBCP(事業継続計画)に組み込んでおくことが重要です。

被害拡大を防ぐランサムウェア対策の3つのフェーズ

予防フェーズ:侵入口を塞ぎリスクを最小化

攻撃の主要な入り口であるVPNやRDPに対し、多要素認証(MFA)を導入することが最も効果的です。また、OSやソフトウェアの脆弱性を突かれないよう、迅速なパッチ適用管理を徹底します。攻撃対象領域(ASM)を可視化し、管理されていない機器(シャドーIT)をなくすことも重要です。

検知フェーズ:侵入後の早期発見と封じ込め

侵入を防げなかった場合に備え、早期発見の仕組みを導入します。従来のウイルス対策ソフトでは検知できない未知の脅威に対し、エンドポイントでの不審な挙動を検知するEDR (Endpoint Detection and Response) が有効です。被害が出る前の予兆を捉えることが重要です。

関連記事:今さら聞けない「EDR」とは?基本的な役割と導入後の運用課題をわかりやすく解説

対応・復旧フェーズ:事業継続を最優先

万が一感染した場合、ネットワークからの隔離を即座に行い、被害の拡散を防ぎます。また、ランサムウェアの影響を受けないよう、オフラインやクラウド上の不変(Immutable)ストレージにバックアップを確保し、システム全体を再構築できる手順を確立しておきます。

関連記事:【ランサムウェア対策】3ステップで学ぶ予防・検知・復旧|企業が今すぐ始めるべき実践ガイド

24時間365日の継続監視を実現するSOC/MDR

ランサムウェア攻撃は、企業の休日や夜間を狙って実行される傾向があります。どれだけ高性能なツールを導入しても、それを監視し、即座に対応できる体制がなければ被害を防ぐことはできません。

ランサムウェア対策におけるSOCの価値

SOC (Security Operation Center) は、組織内のセキュリティデバイスのログを24時間365日監視し、サイバー攻撃の予兆を発見・分析する専門組織です。ランサムウェアの初期侵入や横展開の動きをリアルタイムで捉え、被害が深刻化する前に食い止める役割を果たします。

理想的なSOCの実現を妨げる「リソース課題」

しかし、自社でSOCを構築・運用するには、高度なスキルを持つセキュリティアナリストの確保と、24時間体制を維持するための多大なコストが必要です。多くの企業において、リソースの制約から自社SOCの実現は現実的ではありません。

内部課題を解決し、被害を最小化するMDRの役割

この課題を解決するのが、MDR (Managed Detection and Response) サービスです。MDRは、EDRなどの運用監視から、インシデント発生時の初動対応(端末隔離など)までを外部の専門家に委託できるサービスです。

SOCとMDRの違いと導入の判断ポイント

ランサムウェア対策においては、検知だけでなく「即時の隔離」が被害最小化の鍵となります。そのため、自社での対応が難しい場合は、能動的な対処までを行うMDRの活用が合理的かつ効果的な選択肢となります。

項目 | 自社SOC (内部構築) | MDR (外部委託サービス) |

|---|---|---|

監視体制 | 自社社員による24時間365日体制 | セキュリティベンダーによる代行 |

対応範囲 | 検知・分析・対応指示までが主 | 検知・分析・隔離・封じ込めまで実施 |

導入コスト | 極めて高い (採用・教育・設備費) | コストを抑えつつ高度な対策が可能 |

適した企業 | 予算と人材が潤沢な大企業 | 専門人材不足の中堅〜大企業 |

まとめ:ランサムウェア被害を最小化する「多層防御」の構築

ランサムウェアは、企業の財務、信用、そして事業継続そのものに甚大な被害を与える経営リスクです。最新の事例が示すように、VPN機器の脆弱性やサプライチェーンの弱点を突いた攻撃は後を絶ちません。

経営層が押さえるべき3つの視点(予防・検知・復旧)

- 予防:多要素認証と脆弱性管理で侵入口を塞ぐ。

- 検知:EDR等を活用し、侵入を前提とした監視体制を敷く。

- 復旧・対応:自社リソースが不足する場合は、MDRなどの外部専門家を活用し、24時間365日の監視・即応体制を確立する。

「うちは大丈夫」という過信を捨て、ランサムウェア被害を最小限に抑えるための多層防御体制への投資を早急に検討することをおすすめします。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード