Published October 30, 2024

本記事はSOCアナリストの小池倫太郎、澤部祐太が執筆したものです。

はじめに

SOCでは常に最新の脅威に対抗するため、標的型・ばらまき型問わず様々なリサーチ活動を行っています。リサーチ活動によって得られた情報や知見は、SOCでの検知ロジックに反映したり、お客様への注意喚起などで活用されています。また、自組織やお客様環境のみならず世界的にサイバー空間の安全を守るため、社外のリサーチャと情報交換を行っており、その一環としてブログ記事の執筆や国際カンファレンスでの登壇発表を行っています。

昨年もブログを書きましたが、今年もVB2024にて登壇発表を行いましたので、本稿では私たちの発表内容と、カンファレンスの様子について紹介します。

VB2024

VB ConferenceはVirus Bulletinによって年次開催されているカンファレンスです。30年以上前から開催されている世界的に著名なカンファレンスであり、脅威リサーチやマルウェア解析など、様々なトピックについて登壇発表が行われます。世界中のセキュリティリサーチャ・アナリストがとてもレベルの高い発表を行うことで知られています。

私たちはこれまで5回登壇発表を行ってきました。過去の発表内容については、公式サイトに掲載されているアブストラクトや講演スライドをご覧ください。

2019: Finding drive-by rookies using an automated active observation platform

2020: Operation LagTime IT: colourful Panda footprint, Unveiling the CryptoMimic

2021: Where is the cuckoo egg?

2023: FirePeony: a ghost wandering around the Royal Road

発表内容

今年のVB2024では、以下の3本の登壇発表を行いました。

- P-wave of malicious code signing

- IcePeony with the '996' work culture

- Unmasking DarkPlum: inside the operations of DPRK's elite cyber espionage group

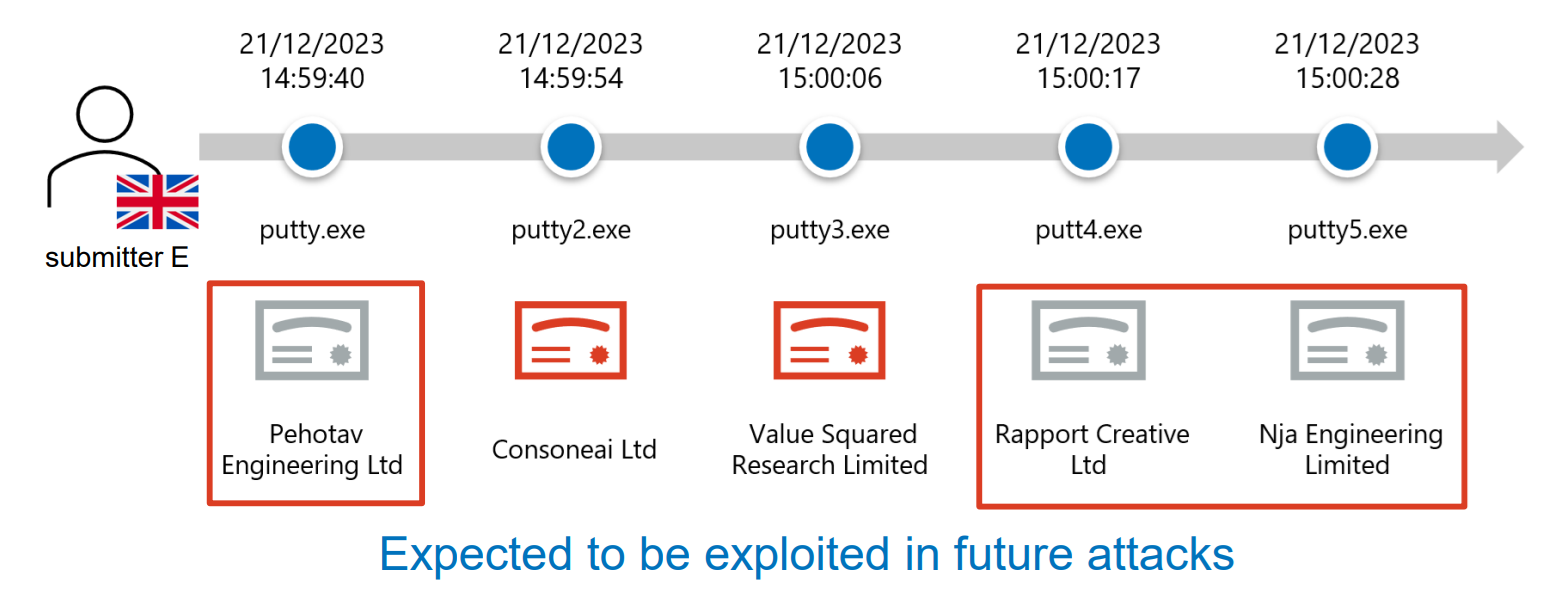

1. P-wave of malicious code signing

本講演は、弊社の澤部・林・小池によるリサーチで、サイバー攻撃で使用されているコードサイニング証明書について行った実験的なアプローチについて紹介しました。

昨今のサイバー攻撃ではAPTでもサイバー犯罪でも、マルウェアや悪性ファイルに電子署名が付与されていることは珍しくありません。その際に使用されるコードサイニング証明書には、主に以下の2パターンが存在します。

- 正規のコードサイニング証明書が窃取され悪用される

- 不正に発行されたコードサイニング証明書が悪用される

従来こうした文脈では1つ目のパターンが一般的に知られていましたが、昨今では攻撃者の細かな分業化によって2つ目のパターンが多く観測されています。本講演では2つ目のパターンに着目し、こうしたコードサイニング証明書に関わる攻撃者の特徴的な振る舞いをもとに、将来悪用される可能性のあるコードサイニング証明書を予想するというアプローチを提案し、検証を行いました。講演中では攻撃者がどのようにして悪用された証明書を発行させたのか、その手口についても考察をしています。

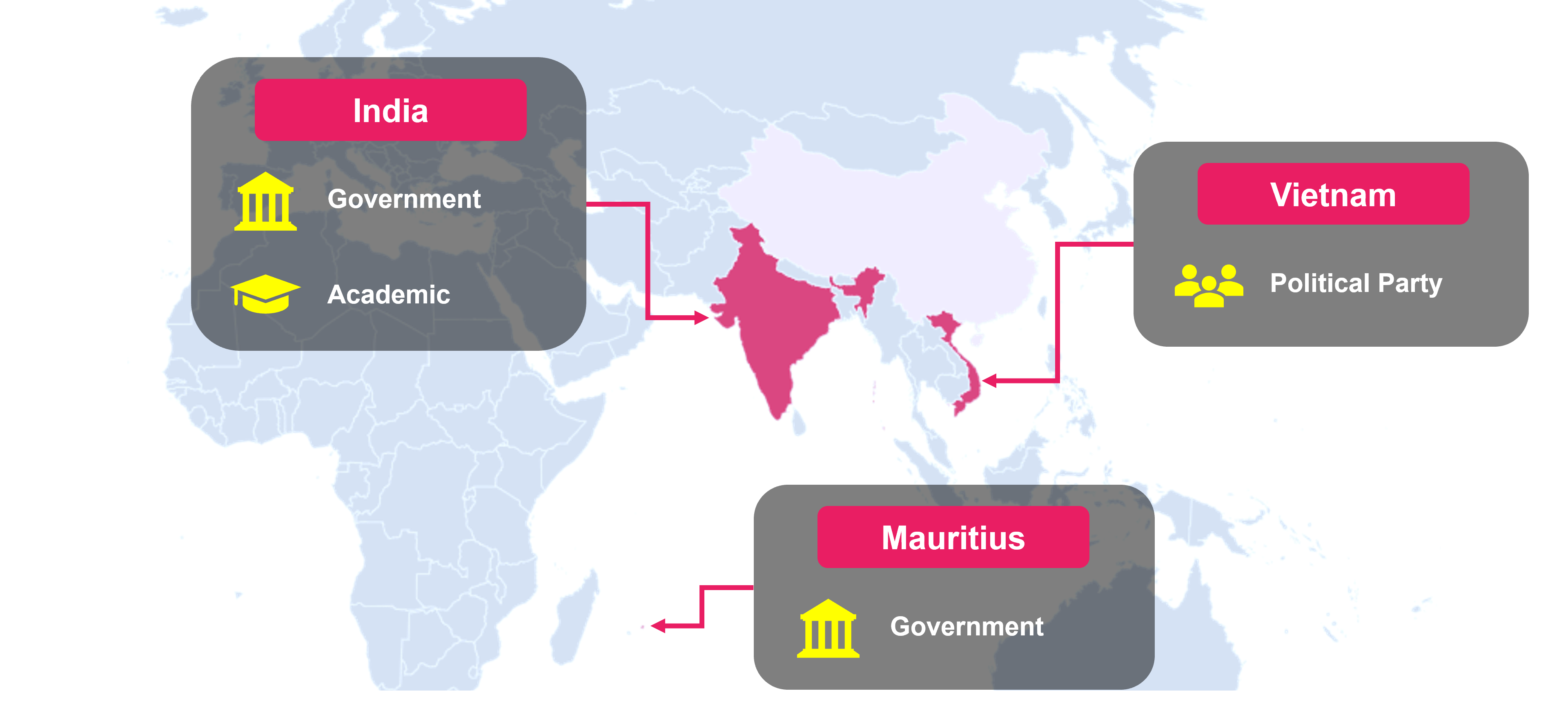

2. IcePeony with the '996' work culture

本講演は、小池とサイバーディフェンス研究所の中島氏との共同リサーチによるものです。小池と中島氏はnao_secというリサーチチームで活動しており、IcePeonyというAPTグループについてのリサーチ結果を発表しました。

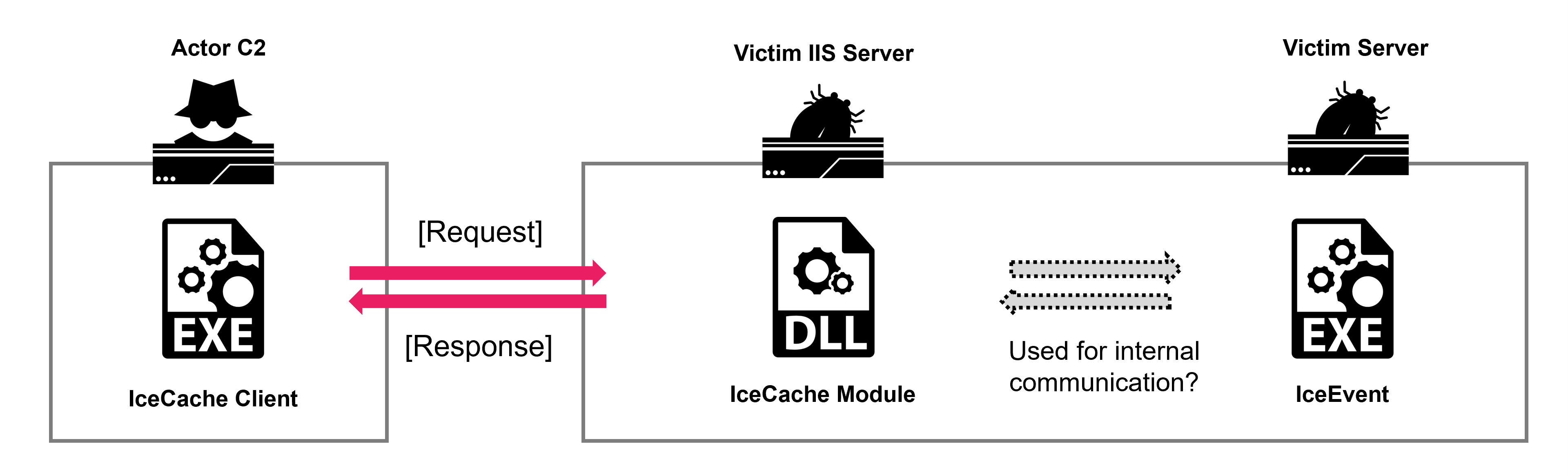

IcePeonyはこれまで知られていなかった未知のAPTグループです。インドやベトナムの政府機関などを標的としており、公開されているWebサイトに存在するSQL Injectionの脆弱性を悪用してシステムに侵入し、機微な情報を窃取します。

私たちはIcePeonyがオペレーション上のミスで彼らのサーバをOpenDirに設定していることに気が付き、そのサーバ上に置かれていた様々なファイルの分析を行いました。特に.zsh_historyファイルに着目し、IcePeonyが実際にどのような操作を行っていたのかを明らかにしました。また、IcePeonyが使用するIISマルウェアであるIceCacheについても紹介しました。

3. Unmasking DarkPlum: inside the operations of DPRK's elite cyber espionage group

本講演は、小池とNTT Security SwedenのAmata氏との共同リサーチです。NTTセキュリティは日本国外にも拠点が存在し、様々な場面で協力し合って業務を行っています。過去の取り組みについてはこちらのブログをご覧ください。

2024年3月頃から、日本を標的としたDarkPlum(あるいはKimsukyやAPT43とも呼ばれる)による攻撃が活発化しています。私たちはDarkPlumの攻撃を調査し、インフラをマッピングし、その背後にいるDarkPlumの操作に着目してリサーチを行いました。調査結果の詳細については機微な情報を含むためここでは紹介できませんが、今後更なる調査を行っていく予定です。

カンファレンスの様子

VB2024はダブリンのClayton Hotel Burlington Road in Dublinで開催されました。このホテルはダブリンの中心地からは若干離れた位置にありますが、広いカンファレンス会場を擁する綺麗なホテルでした。従来どおり、講演はGreen room、Red room、Small Talkの3つの会場で行われました。私たちはGreen roomとRed roomで講演を行いました。

昨年に引き続き、今年も多くの日本人が登壇者として参加しており、終始賑やかにしていました。また、日々情報交換を行っている海外の友人とも再会して会話をすることができ、対面での密度の高いコミュニケーションができました。以下は左からNTT Security SwedenのJoel、Amataと、NTTセキュリティ・ジャパンの澤部、小池の集合写真です。

日本からアイルランドへの直行便はなく、ロンドンやフランクフルト、ミュンヘンでトランジットするのが一般的です。私たちはロンドン経由でアイルランドへ向かいましたが、やや長めのトランジット時間(3時間半)を含めて片道19時間という中々の旅路です。JALが今秋からエアバスのA350-1000をJL043とJL044で就航するという事前情報があったので搭乗できるかなとワクワクしていたのですが、微妙に日程がズレていて乗れず残念でした。

ダブリンは事前に聞いていたように、治安が良く、夜間でも特に心配することがありませんでした。石畳の道やレンガの外壁など、街並みはいわゆるヨーロッパらしい様子で、どこを切り取っても美しい景観でした。食事はイギリスと似通っている部分は多いですが、アイルランド特有の料理もいくつかあり、特にアイリッシュシチューは日本人にも受けの良い料理かと思いました。

おわりに

今回はVB2024での登壇発表について紹介しました。VB2024は非常に興味深い発表ばかりで、多くのリサーチャ・アナリストと情報交換ができました。今後もこうしたリサーチ活動を積極的に発信し、サイバー空間の安全に寄与していきたいと思います。