Published February 13, 2024 | Japanese

こんにちは、SOCアナリストの久保田です。

世界最大級のサイバーセキュリティイベントである『BlackHat Europe 2023』がイギリス・ロンドンで開催されました。

本年度は、SOCアナリスト2名がTrainingsの受講とBriefingsの聴講のために、さらにレッドチームから3名がArsenalにて発表を行うために、弊社から現地に派遣されています。

本稿では、脅威分析を24/7体制で行うSOCアナリストとして体感したBlackHat Europeの雰囲気や興味深いと感じた事について採り上げます。

BlackHatとは

BlackHatはもっとも有名なサイバーセキュリティ国際会議の一つで、世界中からサイバーセキュリティ従事者が集まり、最新のセキュリティ脅威や研究、技術やツールなどについて発表やディスカッションが行われる、世界最大級のセキュリティイベントです。

例年、アジア、米国、欧州の3地域で行われており、今回はBlackHat Europeに参加しました。

イベントはおおまかにBriefings、Arsenal、Trainingsの3つに分かれています。

- Trainings

- 最新の攻撃・防御手法などを学べる様々なセキュリティトレーニングが行われます。2日間と4日間の講義を選ぶことができます。

- Briefings

- 最新のセキュリティ研究、脆弱性、攻撃手法などについて発表が行われます。1セッションは30分~40分ほど

- Arsenal

- 最新のOSSセキュリティツールなどのデモンストレーションや発表、インタラクティブな議論が行われます。1セッションあたり80分でブースごとに開催されます。

ほかにも、セキュリティ関連企業のブースが集まったBusiness Hallも併設されていました。

BlackHat Europe 2023

BlackHat Europe 2023は12/4~12/7の4日間でロンドンのExCeL Londonで開催されました (12/4, 5は主にTrainings、12/6, 7はBriefings, Arsenalの開催期間)。

<基調講演会場の様子>

Business Hall

会場に設けられていた企業のブース展示では、約110社が出展していました。

セキュリティのビッグイベントということもあり、ブース内で飲食物を提供しているリッチな企業もありました (写真には納めていないですが、高級ウィスキーをショットグラスで配っているブースもありました)。

クラウド、EDRセキュリティなどITデバイスに根差したセキュリティ製品の展示だけでなく、セキュリティに関する法規制準拠状態を監査・レポート発行する製品の展示までありました。特に印象的だったのは、生成AIを利用して他の外部サービスとも連携を図ることができる、セキュリティ自動化ソリューションでした。

Brick and Picks

Business Hallの一角では、参加者がレゴでモザイクアートを作るBrick and Picksというアクティビティがありました。参加者が8x8ごとにレゴのドット絵を埋めて、それを500枚ほど組み合わせて一枚の大きな絵を作り上げていきます。

完成するとこのような絵になります。

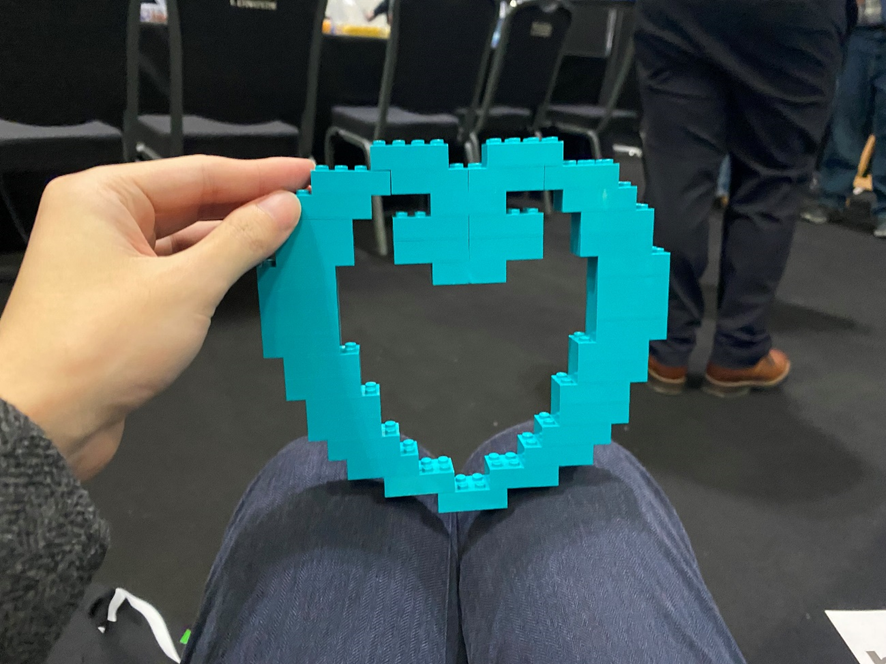

近くにシアン色のみのレゴプールもおいてあったので、想像力を膨らませてオブジェを作ってみました。

こちらは何でしょうか?当ててみてください

Trainings: Defending Enterprises 2023 Edition

SOCアナリストをロールプレイングし、Microsoft Sentinel上に構築されたラボ内で疑似的な企業ネットワークに対する攻撃の検知ロジックや、脅威ハンティングをKusto Query Language (KQL)で実装することを学ぶトレーニングです。

最初にMITREのATT&CKに沿って企業ネットワークに対する攻撃を具体的に列挙した後、Microsoft Sentinel上にそれらを検知するKQLを実装してゆきます。ハンズオン形式なので、実務でSentinelに検知ロジックを実装するノウハウを学ぶことができました。

初期アクセスから情報窃取まで実例と検知、脅威ハンティングまでを2日間に凝縮して取り扱いましたが、短い期間で膨大なインプットを行うため、KQLやSentinelの前提知識があると更に講義内容を吸収しやすくなると感じました。

時折コール&レスポンスもあり、講義の雰囲気は終始和やかでした。

Trainings: Hacking Enterprises - 2023 Red Edition

こちらは、"Defending Enterprises" と対をなすトレーニングで、弊社から派遣されたもう一人のSOCアナリストである榎本が受講しました。

Blue TeamなSOCアナリストが攻撃系のトレーニングを受けることを不思議に思うかもしれません。しかし、昨今のセキュリティインシデントの事例では企業ネットワーク環境に攻撃者が侵入しシステムを侵害する傾向があります。そのため攻撃者がどのような手法で侵入/侵害するのか、ハンズオンを通して攻撃者手法で学ぶことで、脅威検知向上に活かすことができます。

企業のシステムを模したラボが用意され、受講者ごとに標的のユーザを割り当てられ、Active Directoryの攻撃などを通じ、初期アクセスから情報窃取までの手法を攻撃者視点で学ぶトレーニングでした。

"ハンズオン形式で攻撃ツールや手法を2日間にわたって体系的に体験することができたのは有意義だった" (本人談) とのことです。

Briefings

BlackHat Europe 2023では、基調講演を除き34件のプレゼンが行われました。

取り上げられた話題に大きな偏りはないものの、EDR検知回避手法の発表やLLMに関連したAIのセッションがあったのが印象的でした。

セッション紹介「Pool Party: New Process Injection」

本セッションではWindows OSのThread管理仕様を悪用した新しいプロセスインジェクション手法を8つ提起し、デモンストレーションを通してEDR製品に検知されずWindows Defenderを回避してランサムウェアを実行する様子を紹介しました。

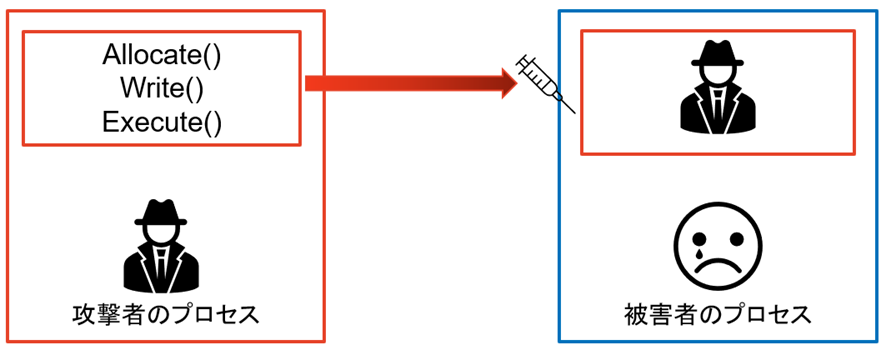

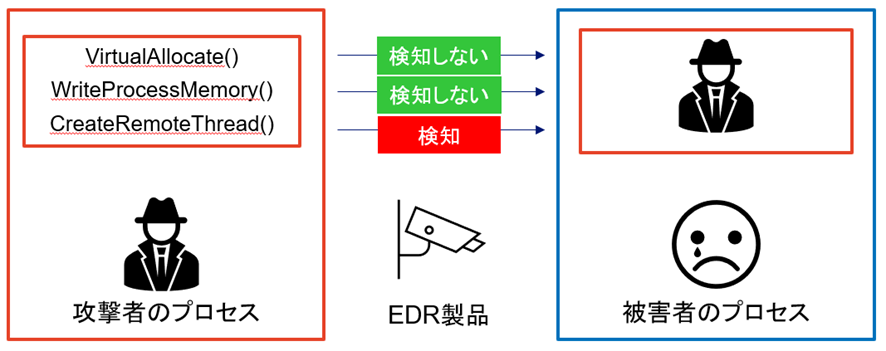

既存のプロセスインジェクションによる任意コード実行の大まかな流れは以下です。

1. メモリ割り当て(Allocate): 標的としたプロセスにメモリを割り当てる

2. 任意のコードの書き込み(Write): 割り当てられたメモリにコードを書き込む

3. 実行(Execute): 書き込まれたコードの実行

現在市場にあるEDR製品は、コード実行時(CreateRemoteThread関数の実行)の挙動を検知しています。今回発表者が目をつけたのは、AllocateとWriteの挙動をEDR製品が検知しない点でした。

本セッションではAllocateとWriteのみでEDRの検知を回避し任意のコードを実行する攻撃手法の紹介と、デモが行われました。

紹介された手法を利用することで、テストしたEDR製品 (Palo Alto Cortex、SentinelOne EDR、CrowdStrike Falcon、Microsoft Defender for Endpoint、Cyberreason EDR) すべてでの検知回避に成功したとのことで、発表者はベンダーに調査結果を報告し製品アップデートを促しているそうです。また、Githubレポジトリ上に研究目的でPoCも公開しています。

高度な攻撃者により、この新しいプロセスインジェクション手法が更に発展・悪用される可能性も考えられるため、正規プロセスの挙動を完全に信頼するのではなく、プロセスインジェクションのより汎用的な異常検知に重点をおくことが肝心である、と発表者は結論付けていました。

Arsenal

今年度のArsenalでは、2日間で延べ54もの発表が行われました。

ここでは、弊社から派遣されたレッドチームのメンバー3名が "Power Automate C2: Stealth Living-Off-the-Cloud C2 Framework" というタイトルで発表を行っております。その様子は別記事で紹介しておりますので、是非ご覧ください。

BlackHat Europe 2023 まとめ

私自身、BlackHatのような大きなセキュリティカンファレンスへ現地参加するのは初めてでした。世界中から集まったセキュリティに関連したロールを担う人たちの発表を聴講するだけでなく、製品のピッチを至近距離で聞けたのは強い刺激になりました。また、セキュリティの在り方の考え方を技術に寄った視点で養うのはもちろんのことですが、世界でセキュリティを担う人々と実際に会い意見交換を通し、人・法規制や事業需要といったいくつか上のレイヤーから俯瞰して眺める視点を養えたことも良い経験だと感じました。

弊社では、SOCアナリストがこのようなセキュリティカンファレンスやトレーニングに参加する、あるいはリサーチなどの成果を発表する機会があります。他のカンファレンスへの参加報告も是非ご覧ください。

結びに

BlackHat Europe参加にあたり、冬のロンドンをはじめて訪れました。

ロンドンの町並みは地震の多い日本とは違い、歴史情緒を感じる石造りの建造物だけでなく、モダンなガラス張り建築もありました。

ロンドンの緯度は札幌よりも高く、日本よりも日照時間は短かったです。ロンドンは街の肩書通りに雨と曇りが多かったですが、自分にとっては過ごしやすい気候でした。街並みと気候が相まって、朝食前にコートを着て外を歩くのも趣深かったです。

BlackHat EUの閉会後、弊社の海外拠点が置かれているスウェーデンのヨーテボリに移動し、業務上でも日本との関係が深い現地のSOCアナリストと、様々なトピックについてディスカッションを行いました。

社内では通称 "GROWUP"、スウェーデンでは "Analyst Summit" とも呼ばれているこの国内外SOCアナリストの会議模様については、別記事で紹介する予定です。そちらでまたお会いしましょう。