Published May 2, 2023 | Japanese

はじめに

本日の記事は藤田、羽田による投稿です。

※本記事は、関連組織と調整の後、許可を受けて掲載しています。

2023/4/14にトレンドマイクロ社のウイルスバスター クラウドの脆弱性(CVE-2023-28929)が公開されました。本脆弱性は弊社グループのセキュリティエンジニアの藤田、羽田、益子が発見し、IPAへ届け出を行いました。

本脆弱性は任意のDLLを読み込み可能な脆弱性で、対策としては以下のバージョンへのアップデートが推奨されています。

- ウイルスバスター クラウド バージョン 17.7.1476

- ウイルスバスター クラウド バージョン 17.0.1428

その他の詳細は以下の参考リンクをご参照ください。

JVN#76257155: ウイルスバスター クラウドにおける DLL 読み込みに関する脆弱性

影響と発見経緯

この記事では、本脆弱性の影響と発見経緯に関して少し補足をいたします。

参考リンクでは、本脆弱性に関する案内として「アプリケーションの実行ファイルと同一ディレクトリに存在する特定の DLL を読み込んでしまう脆弱性」とありますが、より正確に表現すると、本製品がインストールされている場合、脆弱性が存在しないサードパーティー製のアプリケーションに対してもDLLハイジャッキングが可能になってしまうという脆弱性です。この脆弱性を悪用されると、例えば、管理者権限で動作するアプリケーションと同じフォルダに標準ユーザーからの書き込み権限がある場合に、管理者権限で任意のプログラムを実行されてしまいます。当該ソフトウェア以外の正しく実装されたアプリケーションにも影響を及ぼす点では、影響は広いと言えます。

本脆弱性の発見経緯ですが、レッドチーム業務における攻撃シナリオを検討するための調査工程において実機を調査していたところ、管理者権限で動作する、あるアプリケーションにDLLハイジャッキングの脆弱性があることを発見しました。このアプリケーションが設置されていたフォルダは標準ユーザーによる書き込みが可能でしたので、このDLLハイジャッキングの脆弱性を悪用した権限昇格を攻撃シナリオに組み込むため、ラボ環境に同一のアプリケーションをインストールして再現を試みました。ところが、ラボ環境では脆弱性が再現できませんでした。

切り分けと解析の結果、原因は当該製品のインストールの有無でした。そこで、実機に合わせてラボ環境にウイルスバスターをインストールしたところ、脆弱性を再現することができました。ある製品の挙動が別のアプリケーションに脆弱性を埋め込むことは当然あり得る挙動ですが、検証当時はそこまですぐに発想を広げることができず、ここで少し時間を要しました。アプリケーションの特性を踏まえた観点から解析を行うことは重要ですね。

本脆弱性については、発見後にIPAをとおしてJPCERT/CCが開発者と調整を行い、トレンドマイクロ社には迅速なご対応をいただきました。

NTTのレッドチーム Team V

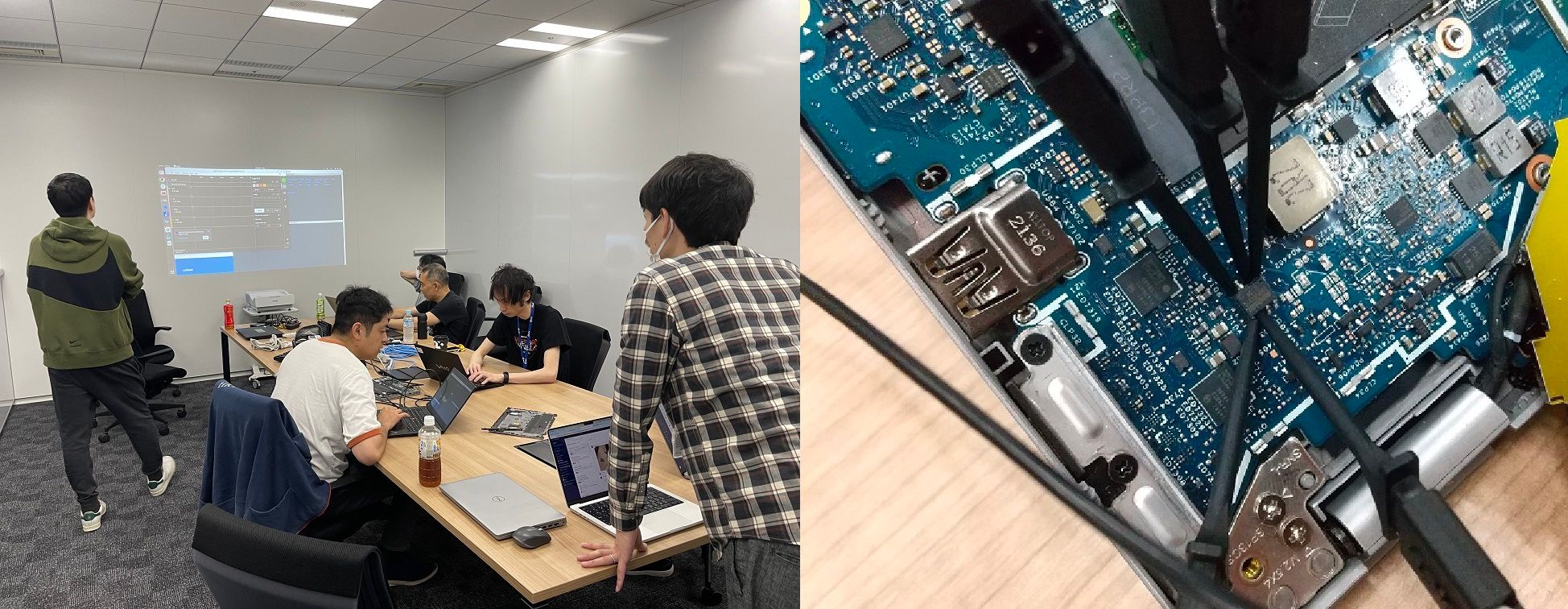

NTTグループでは、自社グループ内の重要サービスやシステム、お客様から依頼を受けたシステムに対して、攻撃者の目線で疑似的なサイバー攻撃を仕掛け、セキュリティ対策の有効性を検証・評価するグループ横断のレッドチーム(通称:Team V)を持っています。グループの中で高いスキルを持つセキュリティ技術者が集まり、日々セキュリティの向上に努めており、多数の脆弱性を発見したり、複数の脆弱性を組み合わせて深刻度の高い攻撃を編み出したりしています。低レイヤから高レイヤまで、各々が得意分野を持つエンジニアがグループ横断で集まり、興味のあるネタを見つけてはハッカソンも開催したりしています。

ハッカソン形式でハードウェアから新たな攻撃を試行している様子

検証の中で今回のような市販製品の脆弱性を発見した場合には、適宜、報告や修正の呼びかけも行っています。NTTのレッドチーム活動に対してご興味がある場合には、ぜひお問い合わせください。共に活動する仲間も募集中です。

変更履歴

- (2023年5月2日)本文中の「DLL インジェクション」は誤りで、正しくは「DLL ハイジャッキング」でした。これに合わせて本文を修正いたしました。