Published December 6, 2021 | Japanese

12/6(月)は、SOC アナリスト 今吉敏和の記事です。SOC におけるセキュリティ関連のトピック調査について紹介します。

---

はじめに

前回のアドベントカレンダーの「2019年のセキュリティトピックの振り返り」という記事で、SOCで調査したソフトウェアの脆弱性やマルウェアキャンペーンの解説記事を毎月お客様向けレポートに掲載していることを紹介いたしました。本記事では、2021年に報告された脆弱性をピックアップして、これらを悪用した不正な通信のSOCでの観測傾向を振り返りたいと思います。

SOCの観測状況

VMware vCenterの脆弱性(CVE-2021-21972)について

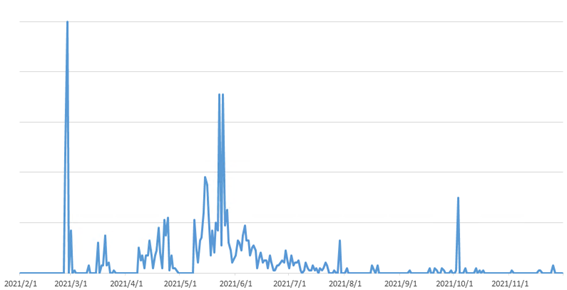

2021年2月23日にVMware社のVMware vCenterでリモート攻撃実行可能な脆弱性についての情報が公開されました[i]。この脆弱性が悪用されると、リモートから認証されていないユーザーによる任意のファイルアップロードや、SYSTEM権限での任意コードが実行される可能性があります。

SOCでは本脆弱性の調査と思われるファイルのアップロードを試みる通信を2月26日頃から観測しており、5月をピークに検知件数は徐々に減少の傾向が見られ、11月以降はあまり観測されなくなりました。

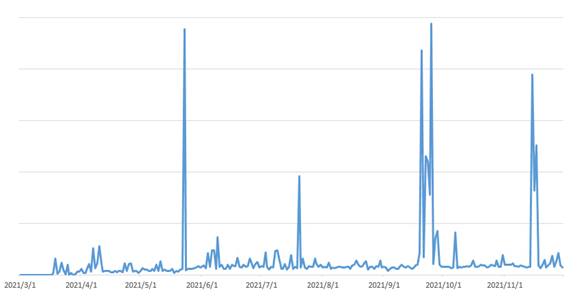

BIG-IP製品の脆弱性 iControl RESTインタフェース(CVE-2021-22986)について

2021年3月10日にF5 Networks社からBIG-IP製品に対する複数の脆弱性が公開されました 。その中でも「iControl RESTインタフェース」の脆弱性(CVE-2021-22986)が悪用されると、リモートから認証されていない第三者によって任意のコードが実行される可能性があります。本脆弱性を狙った不正な通信を3月19日頃から確認しており、現在も引き続き観測されています。

Microsoft Exchange ServerのProxyLogonの脆弱性について

2021年4月20日、VPN製品であるPulse Connect Secureに関する脆弱性CVE-2021-22893が公開されました 。本脆弱性はリモートから認証を回避し、任意のコードが実行される可能性のある脆弱性です。本脆弱性を悪用してWebShellの設置等の被害を受けた事象も報告されております 。SOCでは本脆弱性の調査通信を5月10日頃から現在も引き続き観測されております。

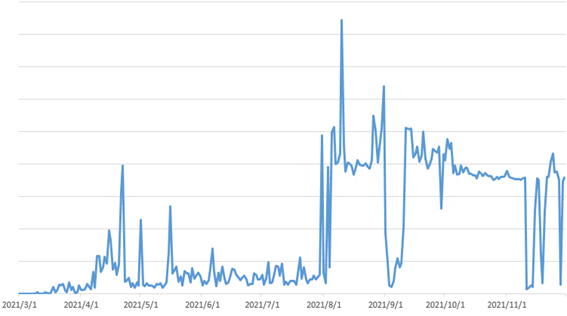

Microsoft Exchange Serverの脆弱性を利用した攻撃(ProxyShell)について

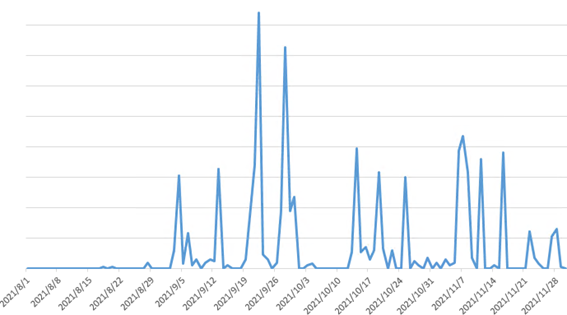

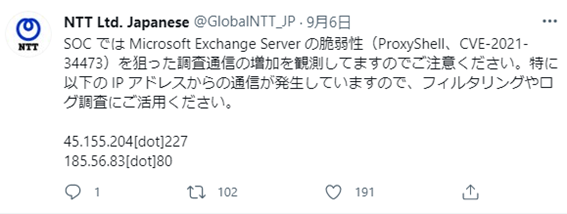

2021年8月5日のBlackhat USAで、DEVCORE社のリサーチャーがMicrosoft Exchange Serverへの攻撃について発表しました 。この攻撃はProxyShellと名付けられており、3つの脆弱性を連鎖的に使用することで、認証されていない攻撃者がMicrosoft Exchange Server上に任意のファイルを設置できます。これにより例えばWebshellを設置することで、攻撃者は任意のコマンドが実行できるようになります。8月6日時点で本脆弱性の悪用事例が報告されております 。SOCではこれら3つの脆弱性のうち、CVE-2021-34473を狙った不正な通信を8月10日頃から徐々に観測し始め、9月頃から攻撃の本格化の傾向の兆しを観測したため、Twitterにて注意喚起を行いました。

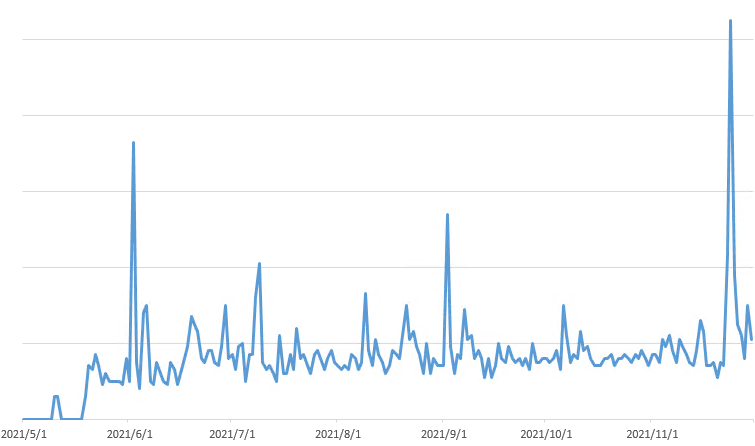

Atlassian Confluenceの脆弱性(CVE-2021-26084)について

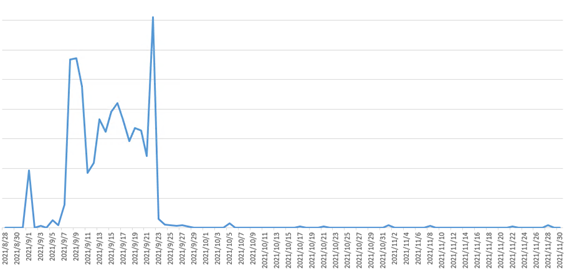

2021年8月25日にAtlassian社のConfluence ServerおよびConfluence Data Centerでリモート攻撃実行可能な脆弱性についての情報が公開されました 。この脆弱性が悪用されると、リモートから認証されていないユーザーによる任意のコードが実行される可能性があります。SOCでは9月1日頃から本脆弱性を狙った不正な通信を観測しておりますが、9月22日にピークを迎えて以降はあまり観測されなくなりました。

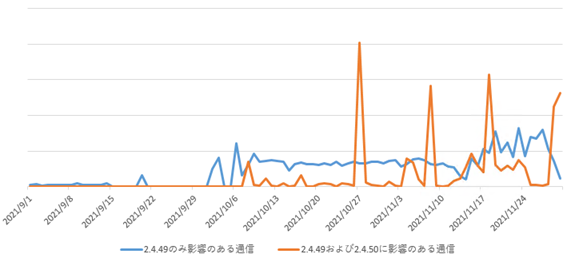

Apache HTTP Serverのパストラバーサル脆弱性(CVE-2021-41773およびCVE-2021-42013)について

おわりに

今回とりあげた脆弱性以外にもさまざまな脆弱性が日々報告されております。観測傾向としても、突発的に増えるもの、長い期間続くもの、一旦落ち着いくものなど、規模感含め様々であり、一概に脆弱性が出ればこうなるのだ、ということはできません。しかしながら、変わらないポイントがあるとすれば、このようなセキュリティの脅威に対して、使用しているOSやソフトウェアの脆弱性に対し、速やかに セキュリティ対策製品や対象システムの設定の見直しによる軽減策や、根本的な対処として修正プログラムを適用することが被害を防止・軽減をする上で重要であるということです。セキュリティの脅威に対する対策を十分に実施し、今年も残りわずかとなりますが、よいお年をお過ごしください。

- “VMware, "VMSA-2021-0002", https://www.vmware.com/security/advisories/VMSA-2021-0002.html

- F5 Networks, "K02566623: Overview of F5 vulnerabilities (March 2021)", https://support.f5.com/csp/article/K02566623

- Microsoft, "On-Premises Exchange Server Vulnerabilities Resource Center – updated March 25, 2021", https://msrc-blog.microsoft.com/2021/03/02/multiple-security-updates-released-for-exchange-server/

- Pulse Secure, "SA44784 - 2021-04: Out-of-Cycle Advisory: Multiple Vulnerabilities Resolved in Pulse Connect Secure 9.1R11.4", https://kb.pulsesecure.net/articles/Pulse_Security_Advisories/SA44784

- FireEye, "Check Your Pulse: Suspected APT Actors Leverage Authentication Bypass Techniques and Pulse Secure Zero-Day", https://www.fireeye.com/blog/threat-research/2021/04/suspected-apt-actors-leverage-bypass-techniques-pulse-secure-zero-day.html

- Black Hat USA, "ProxyLogon is Just the Tip of the Iceberg A New Attack Surface on Microsoft Exchange Server!", https://i.blackhat.com/USA21/Wednesday-Handouts/us-21-ProxyLogon-Is-Just-The-Tip-Of-The-Iceberg-A-New-Attack-Surface-On-Microsoft-Exchange-Server.pdf

- Tenable, "ProxyShell: Attackers Actively Scanning for Vulnerable Microsoft Exchange Servers (CVE-2021-34473)", https://www.tenable.com/blog/proxyshell-attackers-actively-scanning-for-vulnerable-microsoft-exchange-servers-cve-2021-34473

- Atlassian, "Confluence Security Advisory - 2021-08-25", https://confluence.atlassian.com/doc/confluence-security-advisory-2021-08-25-1077906215.html

- "Apache HTTP Server 2.4 vulnerabilities" https://httpd.apache.org/security/vulnerabilities_24.html