Published December 8, 2019 | Japanese

第4日目は、SOC アナリスト 高井一の記事です。SOC アナリストは自己研鑽で様々なイベントにも参加しています。今回は AVTOKYO 2019 に参加した様子を紹介します。

---

NTT セキュリティ・ジャパン SOC アナリスト 高井です。元々はソフトウェアエンジニアをしておりましたが、3年程前に転職し、セキュリティデバイスのログ分析やマルウェア解析等を行なっています。過去には弊社公式サイトで ホワイトペーパー や レポート も公開しました。

皆さんは AVTOKYO というセキュリティのイベントを知ってますか? こちらは参加した時の写真です。

一番大きく写っているのが私ですが、手に持っているのはお酒🍻🍻🍻です。なんとお酒飲み放題で、沢山飲ませて頂きました!!会場は「TK SHIBUYA」という渋谷のクラブ💃💃💃でした

AVTOKYO は、no drink, no hack. という合言葉にもある通り、お酒を飲みながら参加できるセキュリティイベントです。みんなでセキュリティについてワイワイガヤ議論できるイベントで、お酒飲めないよーという人でも楽しいと思います。セキュリティに関する最新情報やマニアックな話が聞けたりできます。例年、弊社のアナリストも参加していて、今年は自分も含めて 5人程イベントに参加しました!

というわけで今回のアドベントカレンダーは AVTOKYO の参加レポートです。

AVTOKYO 2019

今年の AVTokyo は以下のようなコンテンツが用意されていました。今年弊社に入社した @nao_sec のメンバーも Exploit Kit の解析に関連したツールについて発表しています👏👏👏

- Main Stage: 15-30 分毎の講演

- HIV: ツール紹介

- Ghidra Workshop: リバースエンジニアリングツール「Ghidra」のワークショップ

- nao_sec tools: セキュリティ研究グループ nao_sec 作成のツール紹介

- Open xINT CTF: OSINT を中心とした CTF

- Energy Drink Exchange: エナジードリンク交換会、レア物が手に入るかも!

- Fun Badge Hack!: はんだ付けで物理キーボード付きのバッジを作り、エニグマ暗号等の Hack を楽しむブース

- Hardware soldering village: これもはんだ付けで色々するブース

Main Stage の発表以外にも、色々イベントがあって楽しそうですねー!! 真面目なセキュリティのイベントもありますが、Energy Drink Exchange みたいなネタ的なイベントもあります。イベントの詳細 は AVTokyo のサイトに説明がありますので、興味ある方はご覧下さい。

自分は Main Stage, Ghidra Workshop, Open xINT CTF に参加しましたので、そのレポートを書きたいと思います。

Main Stage

Main Stage の発表はインテリジェンスやコンテナ等、セキュリティで話題になっているテーマに関する講演がありました。その一方で、アクセスカードのクローン方法に関する講演 もありました。講演後には実体験できるデモも行なっていたようで、正に Hacking みたいなことが体験できるのも AVTokyo の醍醐味の一つだと思います。

Main Stage で発表されたコンテンツのリストは AVTokyoのサイト にあります。また、一部 発表資料 も公開されています。興味のある方はご覧ください。

自分が聞いた中では、異体字セレクタ難読化シェル芸 という講演が面白いなと思いました。これは異体字セレクタを用いた新しいステガノグラフィの手法に関する講演でした。タイトルにある異体字というのは、旧字など、読み方や使用方法などが一緒で漢字の一部が異なる字体のことです。例えば、渡邊の「邊」という字は同じように見えても何十種類もあるようです!!!異体字セレクタはその字体を選択させるもので、範囲は U+0100 〜 U+E01EF です。新たなステガノグラフィの手法として、この異体字セレクタに攻撃コードを隠す方法を提案されていました。画像ファイルにマルウェアを隠すタイプのステガノグラフィは散見されますが、このような手法は初めて見ました。特に、テキストエディタで見ると、違いが全然分からないので、注意が必要ですね。

Ghidra Workshop

Ghidra Workshop はセキュリティ関連の同人活動をされているAllsafe というグループの方が発表されていました。説明していた内容としては下記の通りでした。

- Ghidra の基本的な使い方

- BlueKeep の脆弱性のパッチ解析

- MS17-010 の脆弱性のパッチ解析及び EternalBlue/DoublePulsar

Ghidra はリバースエンジニアリング用の GUI のツールです。自分がマルウェア解析をする場合、IDAPro を使うことが多く、Ghidra は殆ど使ったことがありませんでしたが、現場の解析ツールとしても充分使える程に完成度が高いと感じました。

ディスアセンブル結果のグラフ表示や逆参照等の基本機能に加えて、デコンパイル結果を表示する機能やスクリプトを実行する等の IDAPro 有償にあるような機能も使えるようになっていて、機能的に IDAPro と遜色無いなと感じました。

また、複数人で解析結果を共有する面白い機能もあるようです。仕事でマルウェア解析をしていると、複数人で解析結果を編集、参照したい場合が頻繁にあります。例えば、複雑なマルウェアを解析する場合、複数人で分担することがあります。また、マルウェア解析の結果をナレッジとして共有するケースもあります。このようなケースで企業でマルウェア解析をしていると解析結果の共有に困ることが多いのですが、この機能を使えば課題も解決できると感じました。

Open xINT CTF

Open xINT CTF は OSINT を中心として、xINT 系の問題を集めた CTF のイベントでした。この CTF には私を含め弊社エンジニアが数名参加しました。

SOC のアナリストは日々サイバー攻撃を分析していますが、その分析の判断根拠の一つとして OSINT 情報を利用することが多いです。そのため、普段から OSINT 情報を集めている SOC のアナリストとしては、この CTF は負けられないところですが……

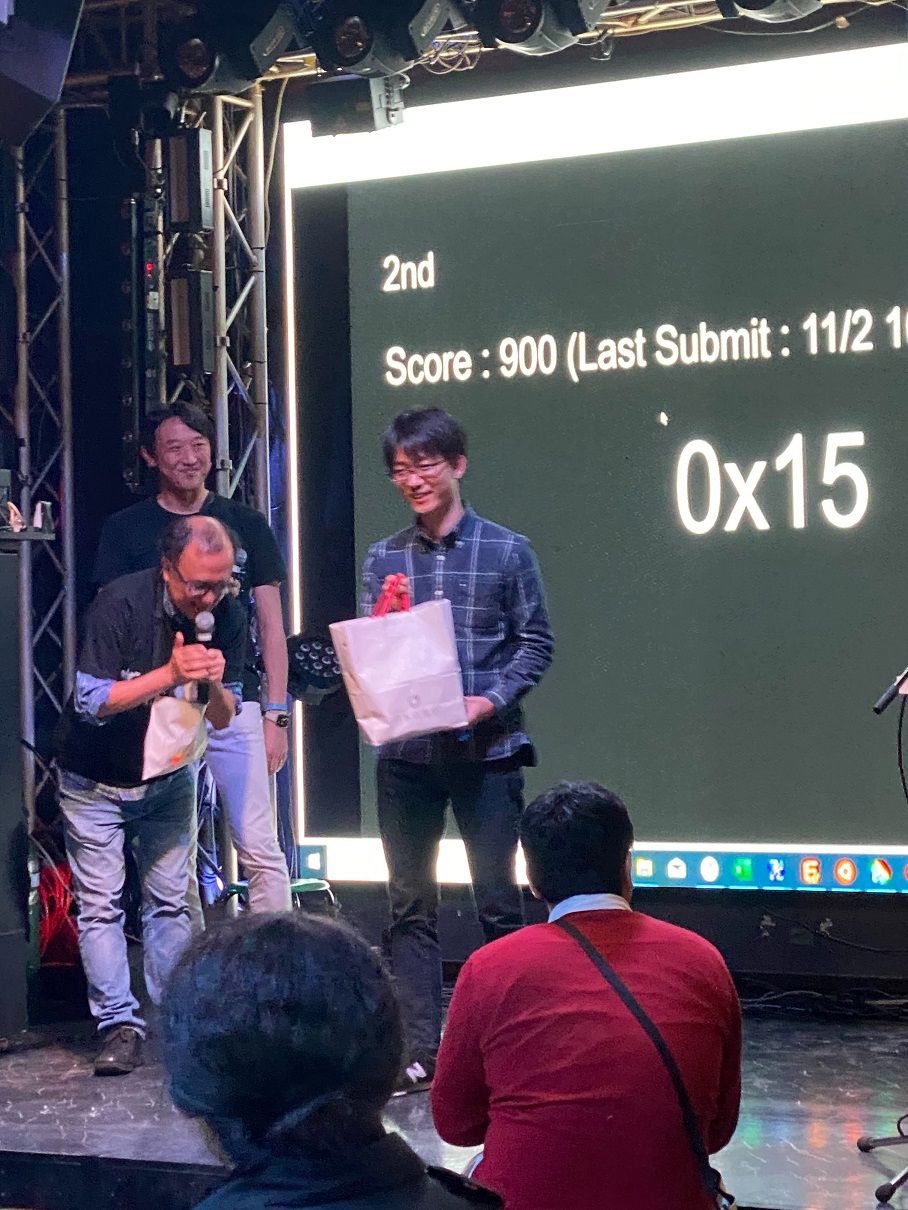

見事、弊社所属のSOCアナリスト(私ではありません😅😅😅)が 2位になりました㊗️㊗️㊗️ 凄いですね、さすが弊社のエースアナリストです️!! 2位になった商品として、Energy Drink Exchange で集まった大量のエナジードリンク系の飲み物をもらっていました。これで幾らでも徹夜で CTF できますね😄😄😄

自分は初めて AVTokyo に参加しましたが、お酒飲めたり、セキュリティのディープな話が聞けたり、参加して良かったなと思ってます。また、セキュリティ界隈の有名な人と会ったり、お話できたり、一緒に飲めたりする機会もあるので、そういう人脈作りの意味でもいいイベントだと思います。まだ、参加したことない人は来年の AVTokyo に参加してみては如何でしょうか?

それではここで今回の記事は終了です。長文読んで頂き、有難うございました。