Published July 25, 2019 | Japanese

NTTセキュリティ・ジャパン SOCアナリスト 林です。

前回、「SOCが実現するエンドポイントセキュリティの高度化」というタイトルでSOCにおけるカスタムシグネチャ作成の取り組みについてご紹介しましたが、本記事ではSOCにおけるEDR製品を使ったマルウェア感染の検知率やカスタムシグネチャの検知率に関する最新の実績をご紹介します。

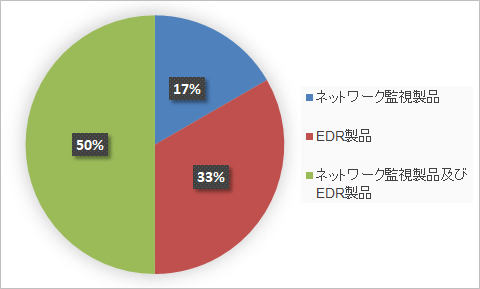

2019年1月から6月までの半年間でネットワークを監視する製品(Firewall, Proxy, IPS/IDS, Sandbox)及びエンドポイントを監視するEDR製品を利用して、マルウェア感染の事象をそれぞれどのくらいの割合で検知したかを図1に示します。

図 1 製品によるマルウェア感染の検知割合

図1からEDR製品のみで検知したマルウェア感染は全体の約3割、ネットワークを監視する製品のみで検知したのは約2割、EDR製品及びネットワークを監視する製品で共に検知したのは約5割という結果になっております。

EDR製品で検知した約8割の内、SOC独自のカスタムシグネチャが検知した割合は約7割となっております。

EDR製品のみで検知したマルウェア感染については、ダウンロードされるマルウェアが暗号化されていた、マルウェアの通信にSSL/TLSが利用されていた、というものがほとんどでした。具体的には、パスワード付きZIP圧縮されたメールの添付ファイルを別メールにあるパスワードで解凍、ファイルを開くことでマルウェアに感染。その後、マルウェアは直IPアドレスのSSL/TLSを利用して外部へ通信などがありました。

この結果から日々巧妙化するマルウェアを利用したサイバー攻撃において、その内3割はネットワークを監視する製品での検知が難しいということが言えます。一方で2割はネットワークを監視する製品のみでマルウェア感染を検知しています。これはネットワークログの長期的な相関分析によってはじめて発見できる脅威などが挙げられます。

このように日々巧妙化するマルウェアを利用したサイバー攻撃を検知するには、EDR製品を利用した監視の重要性が増してきています。しかしながら引き続きネットワーク監視も有用であり、両者を共に利用した多層防御を用いることで自社システムへのサイバー攻撃による被害を最小限に食い止める必要があります。

境界防御を前提としたネットワークでのセキュリティ監視から、ゼロトラストを意識したEDRを含めた総合的なセキュリティ監視へと移行していくことが求められます。