本Blogでは、簡単な発表内容と、カンファレンスの様子について紹介します。

本記事はSOCアナリスト 甘粕、野村、林が執筆したものです

はじめに

SOCでは常に最新の脅威に対抗するため、標的型・ばらまき型問わず様々なリサーチ活動を行っています。

リサーチ活動によって得られた情報や知見は、SOCでの検知ロジックに反映されたり、お客様への注意喚起などで活用されています。

また、自組織やお客様環境のみならず世界的にサイバー空間の安全を守るため、社外のリサーチャと情報交換を行っており、その一環としてブログ記事の執筆や国際カンファレンスでの登壇発表を行っています。

今回、私たちは2025年12月に開催されたAVAR 2025で2つ登壇発表を行いました。

本Blogでは、簡単な発表内容[1]と、カンファレンスの様子について紹介します。

AVAR 2025

AVAR(Association of anti Virus Asia Researchers)は1998年6月に設立され、アジアのアンチウイルス専門家中心に構成されたコミュニティです。

AVARは毎年12月頃初旬にカンファレンスを開催しており、そこでは脅威リサーチやマルウェア解析などについて発表が行われています。

カンファレンスは毎年開催場所が変わり、今年はマレーシアのクアラルンプールで開催されました。

AVARについては、過去にも弊社は複数回登壇発表しており、その様子も過去のBlog[2][3]で紹介しておりますので、ぜひご覧下さい。

今回の開催はマレーシアでの開催ということもあり、参加者はアジア人特に、台湾、フィリピン、インドからの参加者が多い印象でした。

また他に日本からも1件登壇発表がありましたが、それ以外では日本人の参加者はいなかったように思います。

発表内容

今回私たちは、

- The Open doorX : From Directory Listing to Attribution

- Tracing the Origin: Fingerprints in MSC File for Clustering and Attribution

という2件で登壇発表しました。その内容について紹介していきます。

The Open doorX : From Directory Listing to Attribution

今回の私たちの発表の1件目は、私たちがdoorXと呼んでいるLinuxマルウェアについてでした。

私たちは様々なツールを利用し脅威情報を見つけています。それは有償のサービスであったり、内製のツールだったりします。

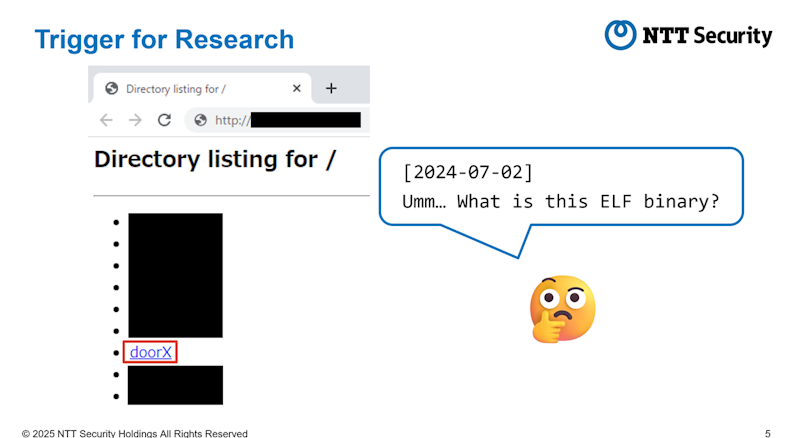

2024年7月頃に内製ツールを利用し、攻撃者が誤って情報公開していると思われるディレクトリ(Opendir)において、興味深いものを見つけました。

その時に置かれていたマルウェアがdoorXでした。他にもShadowPadやPwnKit、ネットワークスキャナなどのファイルが置かれていました。

このdoorXは後に他社ではAuto-Color, CHILLCHIRPと呼ばれるマルウェアです。

発表ではdoorXの発見に至るまでの過程やdoorXの機能や特徴、またVirusTotalに投稿されているdoorXの最新検体との差分などを紹介しました。

さらに、Opendirに置かれていたdoorX以外のファイルや、これまでVirusTotalに投稿されているdoorXの関連検体について調査した内容を紹介し、その結果、doorXの帰属はAPT41の可能性が高い、という私たちの結論を共有しました。

Tracing the Origin: Fingerprints in MSC File for Clustering and Attribution

発表の2件目は、Windowsの管理ツールであるMicrosoft Management Console(MMC)に関連するMSCファイルについてでした。

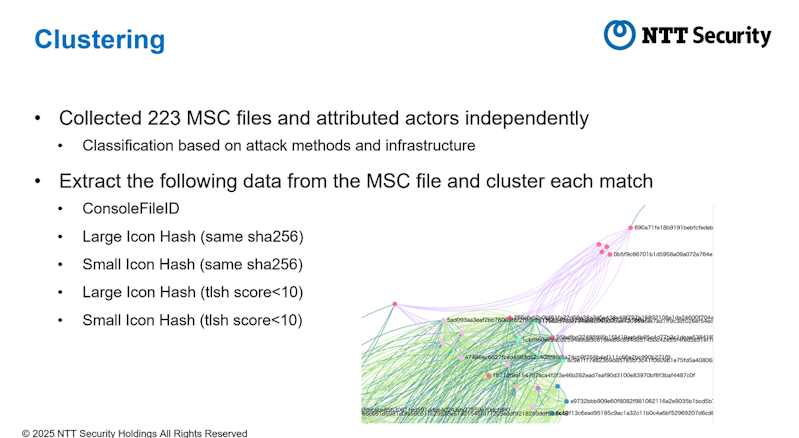

MSCファイルの仕組みと悪用事例、さらに攻撃者を特定するための新しい方法を紹介しました。MSCファイルはXML形式のファイルで、通常は管理作業に使われます。しかし近年、攻撃者がこの仕組みを悪用し、ファイルを偽装して不正なコードを実行する事例が増えていました。また、従来はMSCファイルだけで攻撃者を特定するのは難しかったのですが、ファイルに含まれるIDやアイコン画像などの特徴を分析し、類似性をもとにグループ化する方法を提案しました。200以上のサンプルを調べた結果、攻撃者のテスト用ファイルや関連する活動を見つけることができ、この手法の有効性を示しました。今後は最新の攻撃にも適用し、さらに攻撃者の環境を推測することを目指します。

発表後、日本では馴染みがなく特定が困難であったデコイのアイコンについて、海外で遊ばれるゲームのランチャーである旨を聴講者より教えていただき、非常に実りのある講演となりました。以下はそのアイコンです。

カンファレンスの様子

AVAR 2025はクアラルンプールのホテルInterContinentalにて行われました。

そこは、クアラルンプール国際空港から電車で1時間程度のAmpang Parkという駅が最寄りでした。

近くには、少し歩くとツインタワーで有名なペトロナスツインタワーであったり、繁華街ブキッ・ビンタンがあるような場所であり、クアラルンプールの中心地に近い場所という感じがしました。

会場の周りにはオフィスワーカーと旅行者が多く、日本の高校生が会場と同じホテルに泊まっていたことは驚きました。語学研修でしょうか?

カンファレンスの会場は大小の2会場が用意されていました。

長いテーブルよりも丸テーブルが多く配置されており、参加者同士のコミュニケーションを促進するような運営側の意図を感じました。

過去のAVARと同様、アジアをターゲットにした攻撃に関係する内容の発表が多かった印象です。

おわりに

今回はAVAR2025での登壇発表について紹介しました。AVARはアジアの脅威について取り上げた発表が多い為、隣国の脅威は日本を守る上でも参考になるものがありました。

今後もこうしたリサーチ活動を積極的に発信し、サイバー空間の安全に寄与していきたいと思います。

参照

[1] AVAR, "AVAR2025", https://events.aavar.org/cybersecurity-conference/index.php/

[2] NTTセキュリティ, "AVAR 2023 登壇発表レポート", https://jp.security.ntt/insights_resources/tech_blog/avar2023/

[3] NTTセキュリティ, "【12/11】国際カンファレンス(VB 2019、AVAR 2019)での発表の振り返り", https://jp.security.ntt/insights_resources/tech_blog/102fvtr/