今さら聞けない「ゼロトラスト」とは?基本概念を解説

ゼロトラストとは、「何も信頼せず、すべてのアクセスを検証する」という原則に基づいたセキュリティモデルです。従来の境界型モデルとは一線を画し、内部・外部を問わずすべてのアクセスに対して検証を行う点が特徴です。ここでは、その核心的な原則と登場背景を解説します。

「Verify, Never Trust(決して信頼せず、必ず確認せよ)」が原則

ゼロトラストの核心は「Verify, Never Trust」の原則です。これは、社内ネットワークや特定のデバイスからのアクセスでも、無条件に信頼しない考え方です。すべてのアクセス要求に対して、リアルタイムで多角的な検証を行い、最小権限の原則に基づいてアクセスを許可します。

- IDの認証: ユーザーの正当性を確認(ユーザーは誰か?正規の従業員か?)

- デバイスの信頼性: セキュリティ状態や管理状況を評価(使用されているデバイスは安全か?セキュリティソフトは最新か?)

- 場所: アクセス元の地理的情報を考慮(どこからアクセスしているか?)

- アプリケーション: 利用対象のアプリケーションを識別(どのアプリケーションへのアクセスか?)

ゼロトラストの構成要素

ゼロトラストは単一の製品ではなく、複数の技術要素の組み合わせで実現します。主に、ユーザー認証を担う「ID管理」、デバイスを評価する「デバイス管理」、ポリシーに基づき通信を制御する「アクセス制御」、そして全てのログを分析して脅威を検知する「セキュリティ監視」が連携して機能します。これらの要素が統合されることで、継続的な監視と検証が可能となり、ゼロトラストの本質が実現されます。

ゼロトラスト登場の背景

テレワークやクラウド利用が拡大し、社内外の「境界」が曖昧になったことが、ゼロトラストが注目される要因です。また、従来の境界型セキュリティは、一度侵入されると内部で攻撃が拡大しやすい弱点を抱えていました。サイバー攻撃の高度化や内部不正リスクの増大に対し、これまでのモデルの限界は明らかです。ゼロトラストは、たとえ一部が侵害されても被害の拡大を防ぎ、インシデントの影響を最小化することを目的としています。

従来の境界型セキュリティとの根本的な違い

境界型モデルの限界点

境界型モデルの限界は、一度VPNなどで信頼されたアクセスを許可すると、内部では無防備になりがちな点です。認証情報が窃取された場合などに被害が一気に拡大するリスクを常に抱えており、この「外側は堅牢だが、内側は脆弱」という構造は、現代のサイバー脅威に対して非常にリスクが高いとされています。

アクセスのたびに検証を行うゼロトラストモデル

一方、ゼロトラストモデルでは、リソースへのアクセス要求があるたびに厳格な検証が行われます。IDやパスワードだけでなく、使用デバイスは適切か、不審な挙動はないかといった多角的な観点から妥当性を判断するため、なりすましによる不正アクセスを効果的に防ぐことができます。

【比較表】境界型セキュリティ vs ゼロトラスト

比較項目 | 境界型セキュリティ | ゼロトラスト |

|---|---|---|

基本思想 | 境界の内側は信頼し、外側を防御 | 全てのアクセスを信頼せず、常に検証 |

防御の焦点 | ネットワークの境界 | ユーザー、デバイス、データなど個々の資産 |

アクセス制御 | 一度の認証で内部へは広範なアクセスを許可 | アクセスの都度、多要素で認証・認可 |

主な弱点 | 一度侵入されると内部での被害が拡大しやすい | 導入・運用の複雑性が高い |

適した環境 | オンプレミス中心で境界が明確な環境 | クラウド、リモートワークが中心の環境 |

ゼロトラスト導入がもたらす3つのビジネスメリット

ゼロトラストの導入は、単にセキュリティを強化するだけでなく、企業のビジネス活動そのものに大きなメリットをもたらします。脅威からの防御力を高めることはもちろん、多様な働き方を安全に実現し、企業のデジタルトランスフォーメーション(DX)を加速させる基盤となります。

メリット | 概要 | 主な効果 |

|---|---|---|

セキュリティレベルの向上 | 全てのアクセスを検証し、脅威の侵入と拡散を防止 | - インシデント被害の極小化 事業継続性の向上 |

DXの推進 | 場所を問わない安全なアクセス環境を実現 | - 安全なリモートワークの実現 |

ガバナンス・コンプライアンス強化 | 全てのアクセスログを記録・可視化 | - 内部不正の抑止 |

メリット①:セキュリティレベルの向上

ゼロトラストは、最小権限の原則を徹底することで不正アクセスを根本から低減します。万が一侵害が発生しても、被害の拡大(ラテラルムーブメント)を防いで影響を局所化できるため、事業継続性の向上とビジネスリスクの軽減に直結します。

メリット②:DXの推進

場所やデバイスを問わない安全なアクセス基盤を提供するため、リモートワークやクラウドサービスの活用を強力にサポートします。これにより、業務の柔軟性と生産性が向上し、企業のDXを安全かつ迅速に推進できます。

メリット③:ガバナンス・コンプライアンス強化

全てのアクセスログを詳細に記録・監視することで、IT資産全体の可視性が向上し、ITガバナンスが強化されます。法令順守や内部統制の強化にもつながり、企業の社会的信頼性を高める要因となります。

多くの企業が直面するゼロトラスト導入の3つの課題

ゼロトラストが理想的なセキュリティモデルである一方、その導入は決して簡単ではありません。多くの企業が、コンセプトに共感しつつも、具体的な導入計画で壁に直面しています。

課題 | 概要 | 主な要因 |

|---|---|---|

複雑性とコスト | 複数の製品連携が必要で、導入・運用の負担が大きい | - 高度な設計・構築スキルが必要 |

セキュリティ人材不足 | 継続的な監視・分析を行う専門家が不足している | - 高度なスキルを持つ人材の確保難- 24時間365日体制の構築困難 |

既存システムとの互換性 | レガシーシステムとの連携や移行計画が難しい | - システム間の互換性問題 |

課題①:複雑性とコスト

ゼロトラストは複数のセキュリティ製品を連携させる必要があり、その設計・構築は複雑で高度な専門知識が求められます。導入・運用にかかるコストやリソースの確保が、特に中堅・中小企業にとって大きな障壁となっています。

課題②:セキュリティ人材不足

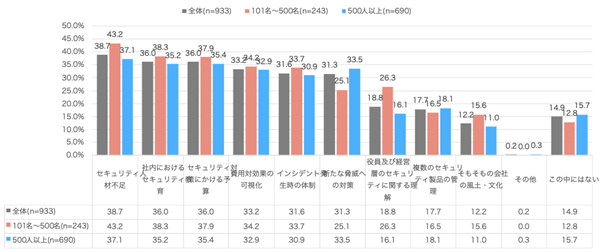

ゼロトラスト環境の適切な運用には、ログを監視・分析して脅威の予兆を捉える専門人材が不可欠です。しかし、多くの企業で高度なスキルを持つセキュリティ人材は不足しており、当社の調査(NTTセキュリティ・ジャパン調べ、従業員規模101名以上、情報システム担当者933名へのアンケート)では、全体の38.7%が「セキュリティ人材不足」を課題として挙げており、特に101~500名規模の企業では43.2%にものぼります。この状況下では、24時間365日の監視体制を維持することは現実的に困難です。

課題③:既存システムとの互換性

長年運用してきたオンプレミスの基幹システムなど、既存のIT資産と最新のゼロトラストソリューションとの互換性確保が課題となる場合があります。段階的な移行計画の策定には、業務影響を最小限に抑える高度な調整が必要です。

ゼロトラストの課題を解決する多様なアプローチ

ゼロトラスト導入の課題は大きいですが、それらを解決するための技術やアプローチも進化しています。自社の環境や優先順位に応じて、複数の技術を適切に組み合わせていくことが成功の鍵です。

エンドポイントセキュリティ

PCやスマートフォンなど端末の信頼性確保が基本です。EDRで端末の不審な挙動を検知したり、デバイス認証で許可された安全な端末からのアクセスのみを許可したりする仕組みが有効です。

関連記事:今さら聞けない「EDR」とは?基本的な役割と導入後の運用課題をわかりやすく解説

ネットワークセキュリティ

従来のVPNに代わる技術として、ユーザーとアプリを直接つなぎ不要なアクセスを許可しないZTNAや、ネットワークとセキュリティ機能をクラウドで統合的に提供するSASEが有力なアーキテクチャです。

クラウドセキュリティ

クラウドの設定ミスによる情報漏洩を防ぐため、設定を継続的に監視・修正するCSPMや、従業員のクラウド利用を可視化・制御するCASBが有効です。

セキュリティ監視・運用

ゼロトラストでは常に監視し、脅威に対応し続ける運用が不可欠です。専門家が監視・対応を支援するMDRや、インシデント対応を自動化・効率化するSOARがその運用を支えます。

関連記事:【MDRとは?】MSS、SOCとの違いや導入メリット、効果的な組み合わせなどを解説

尚、これらの技術は相互に連携させることで効果を最大限に高めます。例えば、EDRが検知したリスク情報をZTNAが受け取り、アクセスを自動遮断するといった統合的な管理・運用の視点が重要です。

ゼロトラストの課題を解決する「MDRサービス」

MDRがセキュリティ人材不足をどう補うのか

MDRサービスを活用すれば、セキュリティ専門家を直接雇用することなく、トップレベルの知見とスキルを利用できます。これにより、限られたリソースでも高度なセキュリティ運用が可能となり、戦略的なIT運用が実現します。

24時間365日の監視・運用体制をアウトソース

サイバー攻撃は深夜や休日など、管理者が手薄になる時間帯を狙います。自社での構築が困難な24時間365日の監視体制を完全にアウトソースでき、時間帯を問わずインシデントへの迅速な初期対応が保証されます。

高度な知見でインシデントに迅速対応

インシデント発生時には、専門アナリストが直ちに状況を分析し、封じ込めや復旧に向けた的確なサポートを提供します。これにより、自社の担当者は混乱することなく、事業への影響を最小限に抑えながら迅速にインシデント対応を進められます。

MDRとゼロトラストの親和性

ゼロトラストの本質は「継続的な監視と検証」です。MDRは、ゼロトラスト環境の膨大なログを監視・分析し、アーキテクチャが意図通り機能しているかを検証する役割を担います。MDRはゼロトラストを生きた仕組みとして機能させるためのエンジンと言えます。

高まるMDRサービスの導入意欲

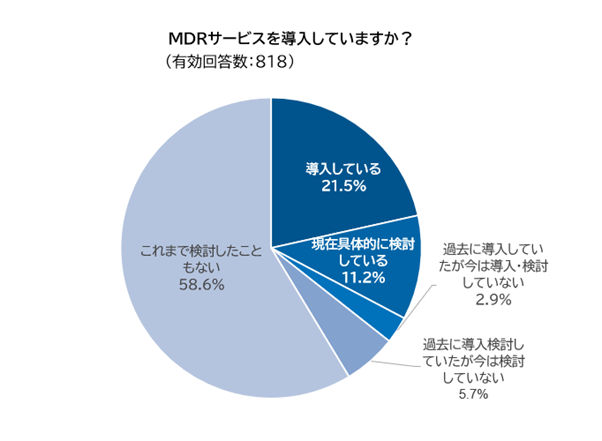

セキュリティ人材不足と攻撃の高度化を背景に、専門家による監視・対応をアウトソースするMDRサービスへの関心は高まっています。当社の調査では、MDRサービスを「導入している」と回答した企業は21.5%、「現在具体的に検討している」企業は11.2%にのぼりました。これは、約3分の1の企業がすでにMDRの活用へ積極的に動いていることを示しており、専門家へ監視・対応をアウトソースする動きが加速していることが伺えます。

まとめ:ゼロトラストを「机上の空論」で終わらせないために

ゼロトラストは現代に不可欠なセキュリティモデルですが、導入と運用には多くの課題が伴います。重要なのは、完璧を目指して一気に導入するのではなく、現実的なステップで着実に進めることです。自社のリスクが高い領域から着手し、MDRサービスのような外部専門家の支援を積極的に活用することが有効な戦略となります。また、エンドポイント、ネットワーク、クラウドといった領域ごとに課題を整理し、優先順位をつけて対策を講じることが、ゼロトラスト実現への道筋となるでしょう。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード