今さら聞けない「脅威ハンティング」とは?

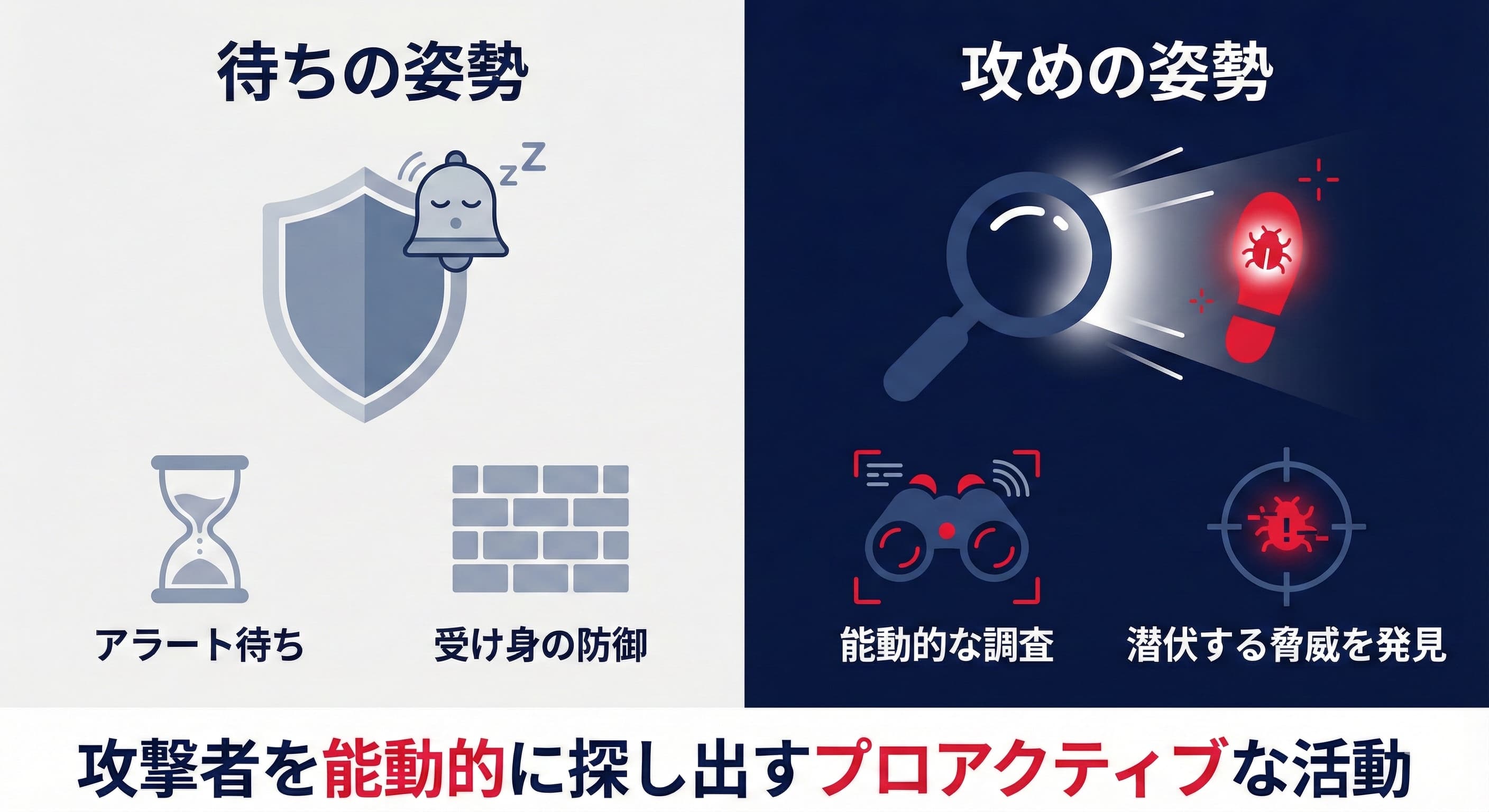

脅威ハンティングとは、既存のセキュリティツールが発するアラートを待つのではなく、組織のネットワーク内に潜伏している未知の脅威や攻撃者の痕跡を、専門家が能動的に探し出す活動です。つまり、脅威ハンティングは「待ちの姿勢」ではなく、「攻めの姿勢」でセキュリティを強化するプロアクティブな取り組みです。

脅威ハンティングは“待ち”ではなく“探しに行く”セキュリティ活動

脅威ハンティングは、「100%の防御は不可能である」という現実を受け入れ、攻撃者がすでに内部に潜んでいる可能性を前提に行動します。従来のセキュリティがアラートを受け身で”待つ”のに対し、脅威ハンティングは痕跡を能動的に”探しに行く”アプローチです。この手法により、自動検知を逃れて長期間潜伏する攻撃者をあぶり出し、深刻なインシデントに発展する前に対処することが可能になります。

なぜ従来のセキュリティ対策だけでは不十分なのか

アンチウイルスソフトやファイアウォールといった従来の対策は、既知の攻撃パターン(シグネチャ)に基づいて脅威をブロックするものが大半です。しかし、攻撃者は常に新しい手法を開発しており、未知のマルウェアやゼロデイ攻撃には対応が困難であるのが現実です。また、正規のツールを悪用する攻撃など、正常な挙動との見分けがつきにくい脅威も増えており、自動検知だけでは限界があるのです。

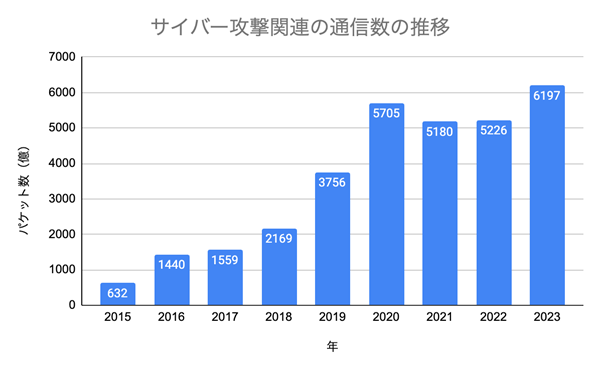

脅威ハンティングの重要性が高まる背景

総務省「情報通信白書令和6年版」によると、サイバー攻撃に関連する通信数は年々増加傾向にあり、セキュリティ担当者が対処すべき脅威の数は増え続けています。また、サイバー攻撃の手口も高度化しており、従来の自動検知システムをすり抜けることが少なくありません。検知を逃れた脅威が深刻な被害を引き起こす前に、能動的に発見するための脅威ハンティングの重要性が高まっているのです。

出典:総務省「情報通信白書令和6年版」を基に作成

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r06/pdf/n21a0000.pdf

「インシデントレスポンス」との決定的な違い

アラート起点(受動的) vs 仮説起点(能動的)

インシデントレスポンスは、セキュリティ製品が発したアラートや、ユーザーからの異常報告などを起点とする「受動的(リアクティブ)」な活動です。一方、脅威ハンティングは「攻撃者が潜んでいるかもしれない」といった仮説を起点とする「能動的(プロアクティブ)」な活動です。

【比較表】脅威ハンティング vs インシデントレスポンス

比較項目 | 脅威ハンティング | インシデントレスポンス |

|---|---|---|

活動の起点 | 仮説起点(能動的) | アラート起点(受動的) |

タイミング | インシデント検知前 | インシデント検知後 |

主な目的 | 未知の脅威の発見 | 被害の封じ込め、復旧 |

活動の性質 | 探索、調査、分析 | 対処、報告、改善 |

脅威ハンティングは具体的に何を行うのか?

脅威ハンティングは、闇雲にログを調べる活動ではありません。攻撃者の思考を先読みし、仮説に基づいて調査を進めるアプローチです。一般的に、以下の表に示すサイクルを繰り返すことで、セキュリティ体制を継続的に強化していきます。

ステップ | 活動内容 | 目的 |

|---|---|---|

1. 仮説の構築 | 攻撃者の戦術・技術(TTPs)に基づき、潜んでいる脅威について仮説を立てる。 | 調査の方向性を定め、効率的な探索を可能にする。 |

2. 調査・分析 | EDRやSIEMなどのログデータを横断的に分析し、仮説の痕跡を探す。 | 仮説を検証し、未知の脅威や不審な活動の証拠を発見する。 |

3. 検知と対応 | 脅威を発見した場合、インシデント対応を開始し、新たな検知ルールを作成する。 | 脅威を封じ込めて排除し、将来の同様の攻撃を防ぐ仕組みを強化する。 |

4. 連携と継続的防御 | 発見内容をMDRやSOARなどの運用システムに反映させる。 | ハンティングの成果をセキュリティ運用に組み込み、防御体制を継続的に向上させる。 |

ステップ1:攻撃者の戦術に基づく「仮説」の構築

まず、「自社には〇〇という手口の攻撃者が潜んでいるかもしれない」という仮説を立てます。MITRE ATT&CK®のような攻撃手口手法のフレームワークを活用し、自社の環境に合わせた具体的なシナリオを設計することが、効果的なハンティングの第一歩となります。

ステップ2:ログ等のデータを活用した「調査・分析」

次に、立てた仮説を検証するため、PCやサーバー、ネットワーク機器などから収集したログデータを横断的に分析します。この調査では、膨大な情報の中から仮説に合致する攻撃の痕跡を探し出す、高度な分析スキルが求められます。

ステップ3:新たな脅威の「検知と対応」、そして防御策への反映

調査によって脅威の痕跡が発見された場合、速やかにインシデント対応プロセスへ移行し、被害の封じ込めと復旧にあたります。さらに、今回の発見内容を基に新たな検知ルールを作成・実装し、将来のセキュリティシステムが同様の攻撃を自動で検知できるように防御策を強化します。

ステップ4:検知結果をMDRやSOARに連携し、継続的な防御体制へ

脅威ハンティングで得た知見は、一度きりの対応で終わらせません。作成した検知ルールをMDRやSIEMに組み込み、継続的な監視体制に反映させることで組織全体のセキュリティレベルを恒久的に向上させるサイクルが生まれます。

関連記事:【MDRとは?】MSS、SOCとの違いや導入メリット、効果的な組み合わせなどを解説

脅威ハンティングと「ゼロトラスト」の密接な関係

ゼロトラストとは?

ゼロトラストとは「Verify, Never Trust(決して信頼せず、必ず確認せよ)という原則に基づいたセキュリティモデルです。社内外を問わず、あらゆるデバイスやユーザーからのアクセス要求を信頼できないものとして扱い、その都度厳格な認証・認可を行うことで、セキュリティを確保します。

関連記事:【ゼロトラストとは?】MDRで実現する次世代セキュリティ

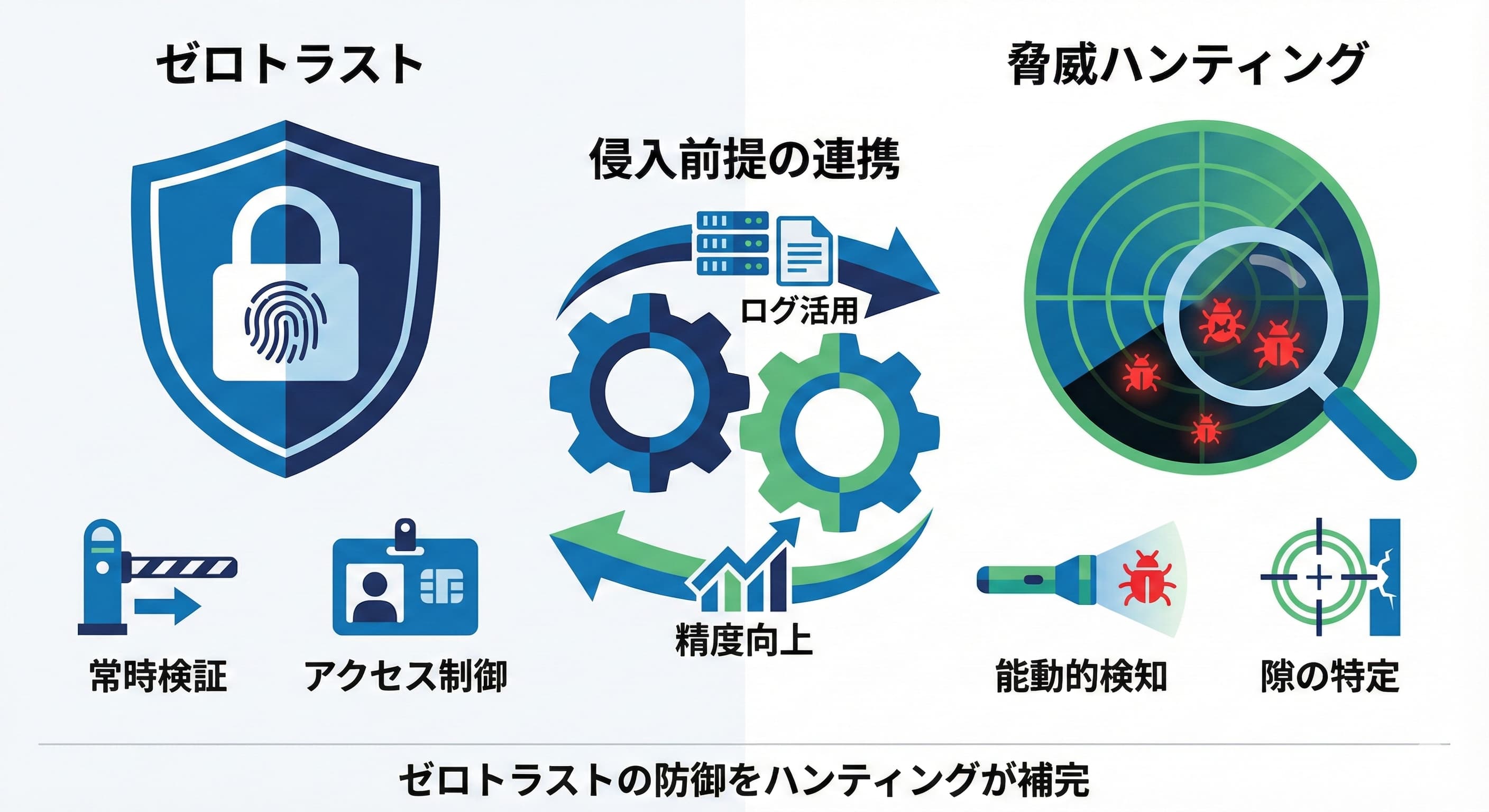

「侵入を前提とする」思想の共通点

ゼロトラストも脅威ハンティングも、「境界の内側は安全」という従来の考え方を否定し、「すでに侵入されているかもしれない」という前提に立ちます。

- ゼロトラストの役割: アクセスを都度検証し、内部での攻撃拡大を防止

- 脅威ハンティングの役割: 検証をすり抜けた脅威を能動的に発見し、ゼロトラストの防御力を補完

ゼロトラスト環境のログが脅威ハンティングの精度を高める

ゼロトラストアーキテクチャは、「誰が、いつ、どのデバイスから、どのリソースにアクセスしたか」という詳細なログを生成します。この高品質なログデータは、脅威ハンティングにおける仮説検証の精度を高め、より巧妙な脅威の痕跡を発見するための重要な情報源となります。

ゼロトラストの運用を支える脅威ハンティングの役割

脅威ハンティングは、ゼロトラスト運用を成功させる上で重要な役割を担います。

- 実効性の検証: 導入したゼロトラストの防御設定が、実際の攻撃に対して意図通りに機能しているかを継続的にテスト・検証します。

- 弱点の発見と強化: 認証情報の窃取や未知の脆弱性を悪用する攻撃など、仕組みの隙を突く脅威を探索することで、運用上の弱点を特定・改善します。

脅威ハンティングを支える多様な技術とサービス

効果的な脅威ハンティングは、優秀な人材だけでなく、それを支えるテクノロジー基盤があって初めて成り立ちます。以下の表は、脅威ハンティングを支える主要な技術とサービス、そしてその役割をまとめたものです。これらを適切に組み合わせることが成功の鍵となります。

技術/サービス | 概要 | 脅威ハンティングにおける役割 |

|---|---|---|

MDR | 専門家が脅威ハンティングを含む高度なセキュリティ監視・運用を代行するサービス。 | 専門人材確保や体制の課題を解決し、継続的な脅威探索をアウトソースで実現する。 |

EDR | PCやサーバーなどエンドポイントの全アクティビティを記録・可視化するツール。 | 不審なプロセスやファイル操作など、攻撃の痕跡を詳細に追跡するための主要なデータソースとなる。 |

SIEM | 複数のシステムからログを収集・統合管理し、相関分析するプラットフォーム。 | 組織全体のログを横断的に調査・分析するための基盤として機能する。 |

SOAR | セキュリティ運用の定型的な作業を自動化するツール。 | 脅威発見後の封じ込めや報告といったインシデント対応プロセスを効率化・迅速化する。 |

XDR | エンドポイント、ネットワーク、クラウド等の情報を統合分析するEDRの拡張版。 | 複数のセキュリティデータを横断的に分析し、巧妙な攻撃の全体像を把握しやすくする。 |

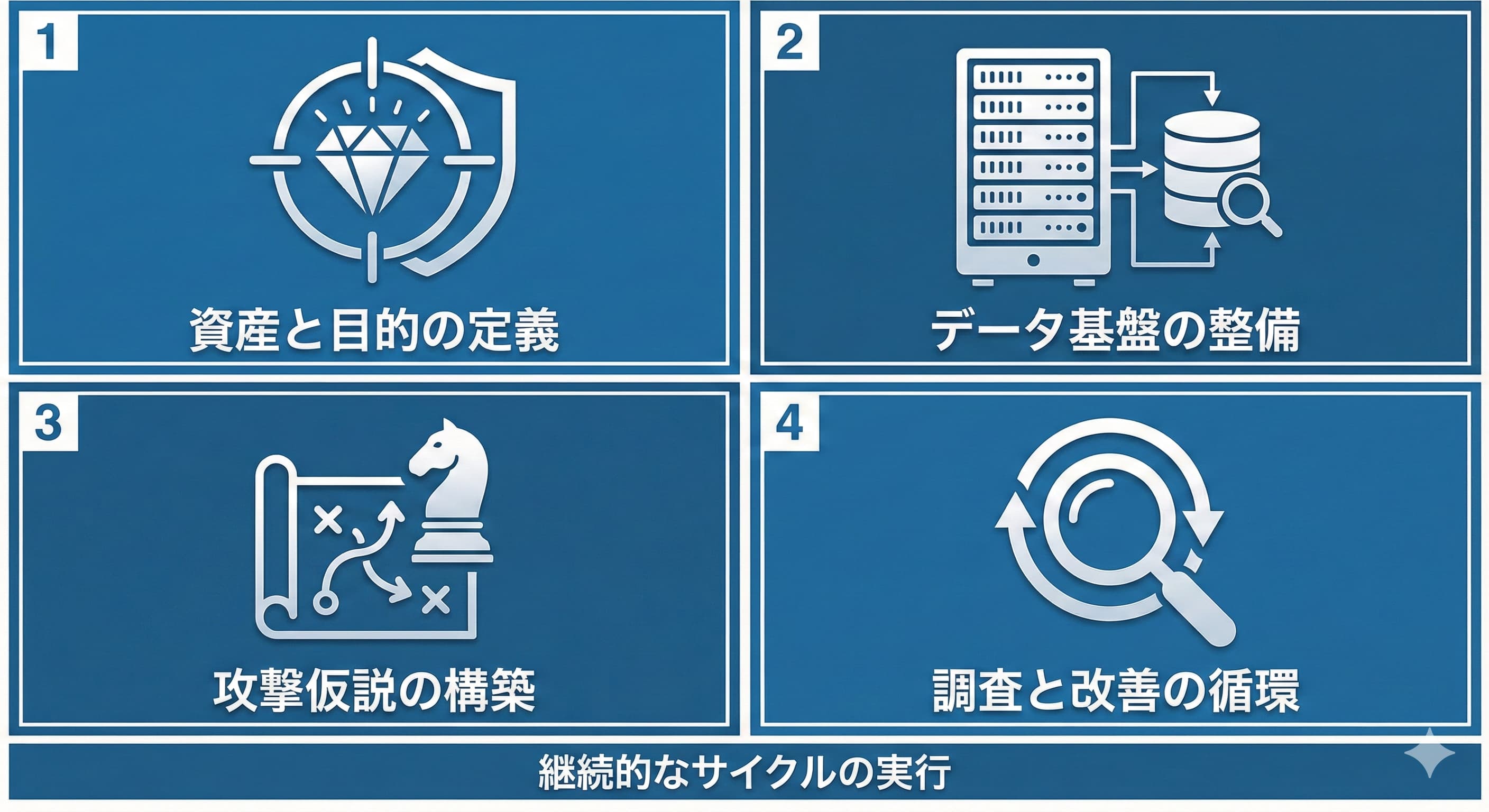

脅威ハンティングを始めるための4ステップ

ステップ1:守るべき資産と目的を明確にする

まず、自社の最も重要な情報資産は何か、どのような脅威からそれを守りたいのかを定義します。全ての脅威を一度に追うことは不可能です。目的を絞ることで、仮説の構築や調査の優先順位が明確になります。

ステップ2:EDRやSIEMを導入し、データ収集基盤を整備する

脅威ハンティングはデータがなければ始まりません。EDRやSIEMといったツールを導入し、調査・分析に必要となるログデータを収集・蓄積できる基盤を構築します。

ステップ3:MITRE ATT&CK®などを参考に「仮説」を構築する

収集したデータを基に、攻撃者のTTPsを参考にしながら具体的な仮説を立てます。「自社では、〇〇という手口による情報窃取のリスクが高いのではないか」といった仮説です。

ステップ4:調査を実行し、防御策へフィードバックする

構築した仮説に基づき、実際にログデータの調査を行います。脅威が発見されればインシデント対応へ移行し、発見されなかった場合でも、その結果を次の仮説構築に活かします。このサイクルを回すことが重要です。

これらのステップは、セキュリティ体制の成熟度に応じて段階的に実施することが推奨されます。ただ、これらのステップを自社だけで実行するには、高度なスキルを持つ人材と多大な運用負荷が伴います。MDRサービスなどを活用すれば、データ収集基盤の構築から専門家による仮説構築、調査・分析までを包括的にアウトソースでき、これらの課題を効率的に解決できます。

まとめ:プロアクティブなセキュリティ体制を構築するために

巧妙化するサイバー攻撃に対し、もはや受動的な「待ち」のセキュリティ対策だけでは企業の情報資産を守りきることはできません。脅威ハンティングは、侵入を前提として未知の脅威を能動的に探し出す「攻めの守り」であり、ゼロトラスト時代のセキュリティ運用に不可欠な要素です。

自社での実践には高いハードルがありますが、MDRのような外部の専門サービスを効果的に活用することで、多くの企業にとって脅威ハンティングは現実的な選択肢となります。プロアクティブなアプローチを取り入れ、継続的に防御体制を進化させることが、将来のビジネスを支える強固なセキュリティ基盤の構築に繋がるのです。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード