SOCとは?基本的な役割と機能

SOCの定義:企業セキュリティにおける「監視塔」

SOCとは、企業の情報システムやネットワークをサイバー攻撃から守るため、24時間365日体制でセキュリティの監視・分析を行う専門組織・機能です。各種セキュリティ機器から収集される膨大なログをリアルタイムで監視し、インシデントの兆候をいち早く検知することが主な目的です。まさに、企業セキュリティにおける「監視塔」の役割を担っています。

SOCが担う主な業務内容

SOCの業務は多岐にわたりますが、主に以下の4つの活動が中心です。

- リアルタイム監視とログ分析:

24時間365日体制でログを監視し、不審な挙動や攻撃の兆候を即座に検知。 - インシデント検知とトリアージ:

検知したアラートが真の脅威か、誤検知かを判断し、深刻度や影響範囲、対応の緊急性を評価。 - インシデント対応支援:

重大なインシデントと判断した場合、CSIRTなどの関係部署へ迅速に報告し、対応を支援。 - 脅威インテリジェンスの活用:

最新の攻撃手法や脆弱性情報をもとに、監視ルールを最適化し、未知の脅威に備えを強化。

関連記事:【徹底解説】SOC(Security Operation Center)とは?役割・必要性・導入方法をわかりやすく解説

関連記事:【CSIRTとは?】経済産業省が求めるセキュリティ体制と4つの構築ステップ

なぜ今、SOCが注目されるのか?サイバー攻撃の現状とログ監視の重要性

深刻化・巧妙化するサイバー攻撃の脅威

独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2025」によると、ランサムウェアやサプライチェーン攻撃、内部不正など、組織を狙う脅威は年々多様化・高度化しています。これらの攻撃は、検知が遅れると情報漏えいや業務停止といった深刻な被害を引き起こす可能性があります。

情報セキュリティ10大脅威 2025 [組織]

順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い(2016年以降) |

|---|---|---|---|

1 | ランサム攻撃による被害 | 2016年 | 10年連続10回目 |

2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 7年連続7回目 |

3 | システムの脆弱性を突いた攻撃 | 2016年 | 5年連続8回目 |

4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 |

5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 |

6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 |

7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 |

8 | 分散型サービス妨害攻撃(DDoS攻撃) | 2016年 | 5年ぶり6回目 |

9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 |

10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 |

出典:IPA「情報セキュリティ10大脅威 2025 [組織]」を基に作成

https://www.ipa.go.jp/security/10threats/10threats2025.html

見過ごされがちな攻撃が事業継続に与える影響

巧妙なサイバー攻撃は、通常の通信と見分けがつきにくく、検知が遅れると内部に潜伏し、情報窃取やシステム破壊などの深刻な被害をもたらします。

具体的な影響:

- 業務停止やサービス中断による売上損失

- 顧客情報の漏えいによる信用失墜

- 法的責任や罰則の発生

- 株価の下落やブランドイメージの毀損

このようなリスクを最小限に抑えるためには、常時監視体制の構築と迅速な対応力の確保が不可欠です。

ログ監視の重要性と課題

サイバー攻撃の兆候を見逃さないためには、ネットワーク機器やサーバー、PCなどから出力される膨大なログを継続的に監視することが不可欠です。しかし、ログ監視には以下のような課題があります。

- 人手での全監視は非現実的:膨大なログ量に対応できない

- アラート過多による見逃すリスク:重要な兆候が埋もれる可能性

- 高度な分析スキルを持つ人材の不足:専門知識が求められる

これらの課題を解決するために、SOCの導入や外部サービスの活用が注目されています。

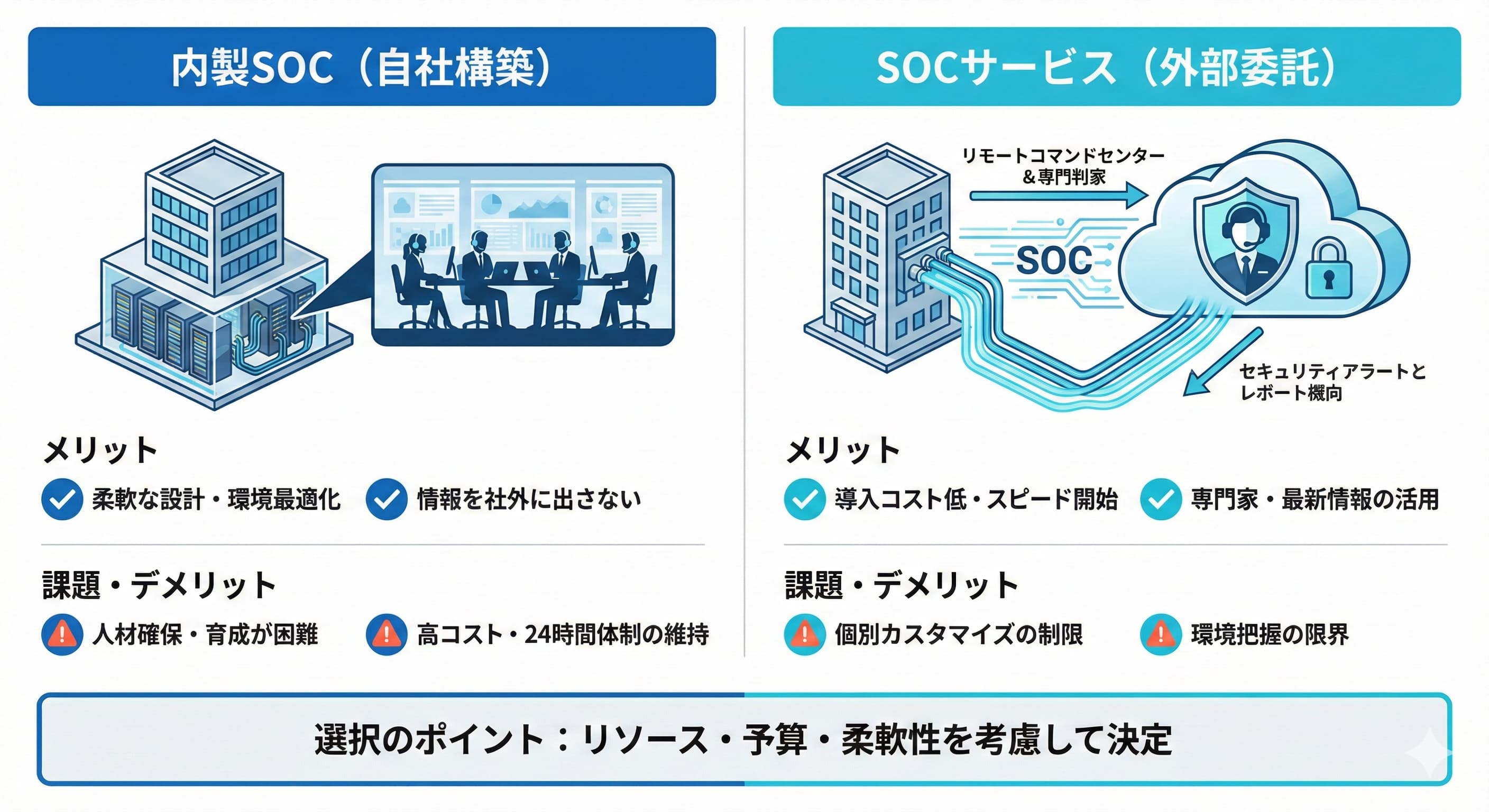

SOCの運用モデル:「内製」と「SOCサービス(外部委託)」の違い

SOCの重要性を理解した後に検討すべきは「どのように運用するか」という点です。企業がSOCを導入する際には以下の2つの運用モデルから選択することになります。

内製SOC

自社内に専門のチームを組織し、SIEM(Security Information and Event Management)などのツールやインフラを自社で構築・運用するモデルです。

特徴:

- 自社の業務やシステム環境に最適化された、オーダーメイドのセキュリティ監視体制を構築可能

- セキュリティポリシーや対応フローを柔軟に設計できる

- 機密性の高い情報を社外に出さずに管理できる

課題:

- 高度な専門知識を持つ人材の確保と育成が必要

- 初期投資や運用コストが高くなりがち

- 24時間365日の監視体制を維持するには相応のリソースが必要

SOCサービス(外部委託)

外部の専門ベンダーが提供するセキュリティ監視・分析機能をサービスとして利用するモデルです。自社でインフラや人材を持つことなく、月額費用などで高度なセキュリティ体制を導入できます。

特徴:

- 専門アナリストによる監視・分析を利用可能

- 初期導入の負担が少なく、スピーディに運用開始できる

- 最新の脅威情報やノウハウを活用できる

課題:

- 自社特有の環境を十分に把握していない場合がある

- カスタマイズ性に制限があることも

- 機密情報の外部共有に対する懸念

このように、内製と外部委託にはそれぞれメリット・デメリットがあります。自社のセキュリティ体制やリソース、予算、求める柔軟性などを踏まえて、最適な運用モデルを選ぶことが重要です。

【徹底比較】内製SOC vs SOCサービス

「内製」と「SOCサービス」、どちらが自社に適しているかを判断するため、以下の4つの重要な観点から両者を比較します。

比較ポイント | 内製SOC | SOCサービス |

|---|---|---|

コスト | 初期投資(ツール、設備)が高額で、人件費・維持費も継続的に発生 | 初期投資を抑えられ、月額費用で利用可能。コスト予測がしやすい |

人材確保・運用体制 | 高度なスキルを持つ専門人材の採用・育成が困難。24時間体制の維持も負担が大きい | 専門家チームを即座に活用可能。24時間365日の監視体制が標準で提供される |

導入スピード | 体制構築やツール選定・導入に数ヶ月〜1年以上かかることも | 契約後、数週間〜数ヶ月で運用開始が可能 |

カスタマイズ性と柔軟性 | 自社の業務やポリシーに合わせた、柔軟な監視・分析ルールを設計できる。 | 提供範囲内での運用が基本。個別カスタマイズには制限がある場合が多い |

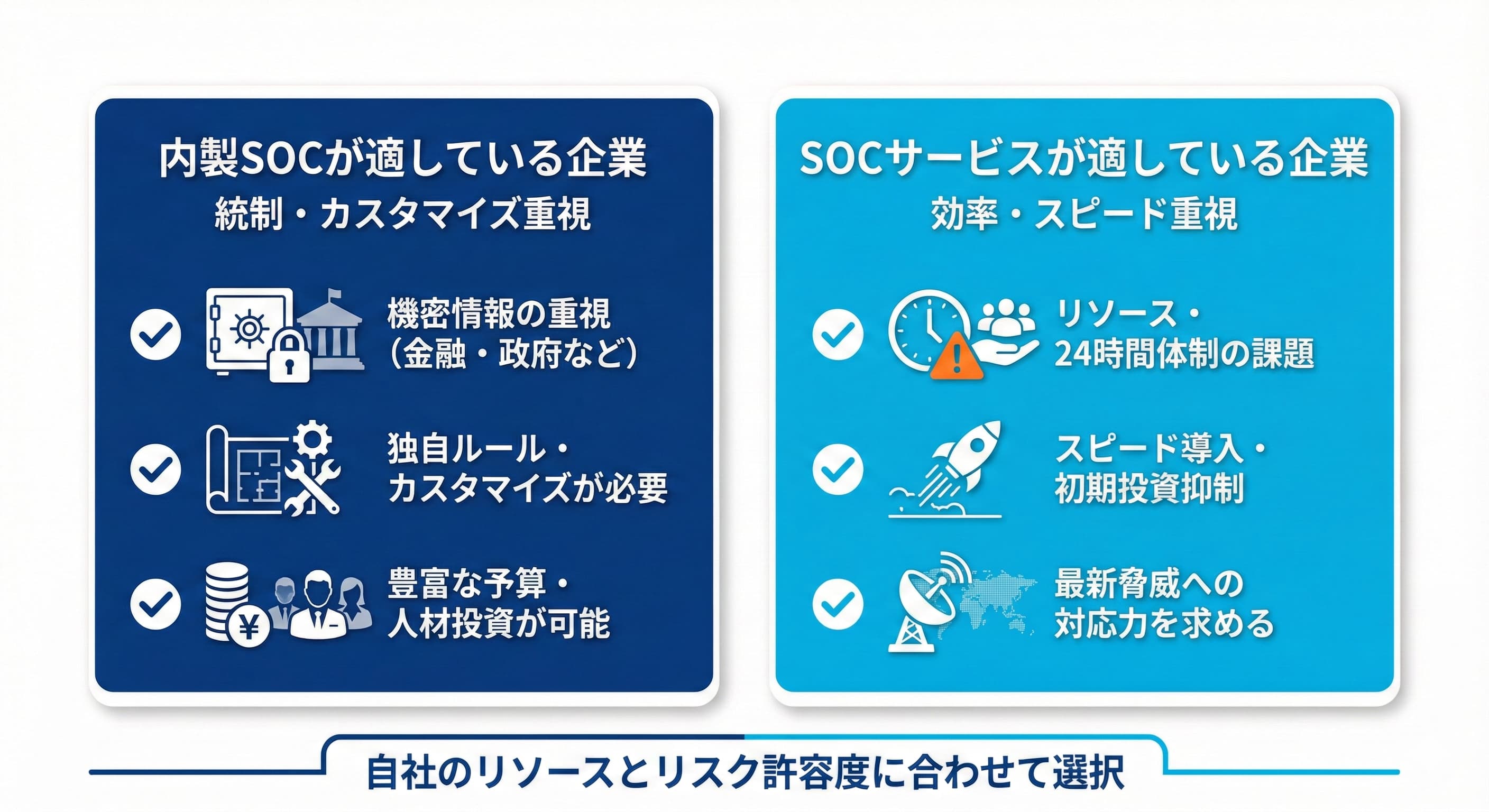

自社に最適なセキュリティ体制は?具体的な選び方と判断基準

内製SOCとSOCサービスのどちらを選択すべきかは、企業の規模や業種、セキュリティに対する考え方によって異なります。ここでは、それぞれのモデルがどのような企業に適しているかを解説します。

内製SOCが適している企業の特徴

以下のような企業では、内製SOCによって柔軟かつ高度なセキュリティ運用が可能です。

- 機密性の高い情報を多く扱う企業

例:金融機関、政府機関、大手製造業など。情報漏えいのリスクが極めて高いため、社内での厳格な管理が求められます。 - 独自のセキュリティポリシーや対応プロセスが必要な企業・組織

業界特有の規制や運用ルールに対応するため、カスタマイズ性の高い体制が必要です。 - セキュリティ対策に十分な予算確保と人材投資ができる企業

専門人材の確保や継続的な運用に耐えうる体力がある企業は、内製による長期的な強化が可能です。

SOCサービスが適している企業の特徴

一方、以下のような課題やニーズを持つ企業では、SOCサービスを活用することで、迅速かつ効率的にセキュリティ体制を整えることができます。

- 人材や予算の制約により、24時間365日体制の構築が難しい企業

外部の専門チームを活用することで、負担を軽減しつつ高水準の監視体制を実現できます。 - 初期投資を抑え、すぐにセキュリティ対策を始めたい企業

契約後すぐにサービスの利用開始ができるため、スピード重視の導入が可能です。 - 最新の脅威情報や多様な攻撃手法への対応力を求める企業

外部ベンダーの知見や脅威インテリジェンスを活用することで、常に最新の対策を講じることができます。

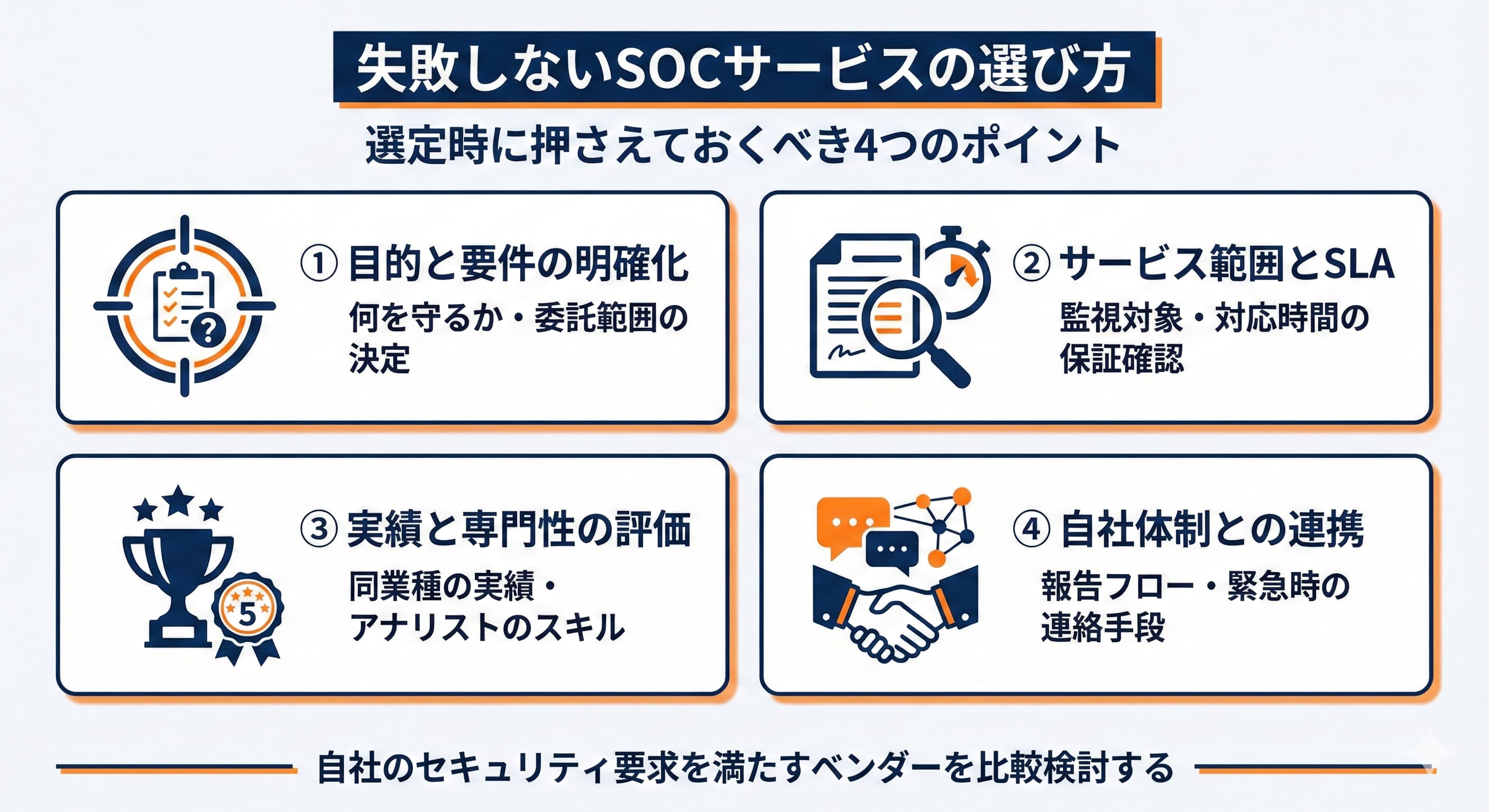

失敗しないSOCサービスの選び方

SOCサービスを導入する際、重要なのは「自社に合ったベンダーを選ぶこと」です。ここでは、選定時に押さえておきたい4つの重要なポイントを解説します。

1. 自社の目的と要件を明確にする

まず、「何を守りたいのか」「どのような脅威に備えたいのか」を明確にします。

たとえば:

- 検知・通知だけで十分か?

- インシデントの対応まで委託が必要か?

- どのシステムやデータを重点的に監視したいか?

こうした要件を具体化することで、必要なサービスレベルやベンダーの選定基準が明確になります。

2. サービス範囲とSLA(サービス品質保証)を確認する

ベンダーが提供するサービス内容とSLA(Service Level Agreement)をしっかり確認しましょう。

チェックすべき項目は以下の通りです:

- 監視対象となるログの種類(クラウド、エンドポイント、ネットワークなど)

- インシデント検知から通知までの対応時間

- 報告書の形式や提出頻度

- 障害時の対応体制や復旧時間

自社のセキュリティ要求を満たしているかを複数社で比較検討することが重要です。

3. ベンダーの実績と専門性を評価する

信頼できるベンダーかどうかを見極めるために、以下の点を確認しましょう。

- 自社と同業界や同規模の企業への導入実績

- アナリストのスキル(保有資格、経験年数など)

- 第三者機関からの評価や認定(ISO、SOC2など)

技術力だけでなく、業界理解や対応力も重要な評価ポイントです。

4. 自社の体制との連携方法を確認する

インシデント発生時に、自社のCSIRTや担当者とどのように連携をするかも重要です。

- 情報共有の手段(ポータルサイト、チャット、定例会など)

- 報告・連絡フローが明確か

- 緊急時の連絡体制や対応スピード

連携がスムーズであれば、インシデント対応の精度とスピードが大きく向上します。

よくある質問(FAQ)

SOCサービスの導入検討時によくある質問とその回答をまとめました。

- Q. SOCサービスとSIEMの違いは何ですか?

A. SIEM(Security Information and Event Management)は、ログを収集・分析するための「ツール・プラットフォーム)です。一方、SOCサービスは、SIEMなどのツールを活用しながら、専門家が脅威の分析やインシデントの検知・対応を行う「サービス」です。関連記事:SOCとSIEMの違いを5分で理解|役割分担と連携のポイントを解説

- Q. SOCサービスの費用相場を教えてください。

A. 費用は、以下の要素によって大きく変動します。・監視対象のログの種類と量

・エンドポイント数

・サービス範囲(検知のみか、対応支援まで含むかなど)一般的には、月額数十万円から数百万円以上までと幅広く、一概には言えません。複数のベンダーから見積もりを取得し、比較検討することが重要です。

- Q. 中小企業でもSOCサービスを導入できますか?

A. はい、可能です。予算や人材に制約がある中小企業こそ、SOCサービスの導入によるメリットは大きいと言えます。近年では、中小企業向けの比較的安価なサービスプランも増えており、導入のハードルは下がっています。 - Q. SOCサービスはどれぐらいの期間で導入できますか?

A. 導入までの期間は以下の要素によって異なります。

・要件定義の内容

・監視対象の範囲

・システムの複雑さ一般的には数週間から数ヶ月程度で本格運用が可能です。

まとめ:自社の状況を見極め、最適なSOC運用モデルを選択しよう

SOCは、企業のセキュリティ体制を強化するうえで非常に重要な役割を果たします。しかし、その導入・運用方法は一つではありません。「内製」と「SOCサービス」のどちらが優れているということではなく、自社の事業規模、リスクの特性、予算、そしてセキュリティに対する目標に応じて、最適な運用モデルを選択することが重要です。本記事で紹介した比較ポイントや判断基準を参考に、持続可能で効果的なセキュリティ監視体制の構築を目指してください。自社にとって最も価値のあるSOCの形を見つけることが、サイバーリスクに強い企業づくりへの第一歩です。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード