ランサムウェアとは?事業停止を招く深刻な脅威

ランサムウェアは「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語で、感染したPCやサーバーのデータを暗号化し、その復号と引き換えに高額な身代金を要求するマルウェアです。企業の重要データを人質に取ることで、業務停止や情報漏洩など、深刻なビジネスインパクトをもたらします。

ランサムウェア攻撃の攻撃プロセスとは

ランサムウェア攻撃は、即座にデータを暗号化するとは限りません。多くの場合、攻撃者は周到なプロセスを経て犯行に及びます。

- 侵入:VPNの脆弱性や標的型攻撃メールなど、あらゆる経路からネットワークに侵入します。

- 潜伏・探索:侵入後、すぐには活動せず数週間から数ヶ月潜伏し、内部を偵察します。ここで機密データやバックアップの場所、セキュリティの穴を特定します。

- 暗号化・窃取:企業の重要資産を特定した後、データを外部に盗み出し(窃取)、その後、一斉にデータを暗号化します。

- 脅迫:データを人質に取り、復号のための身代金を要求します。同時に「データを公開する」と脅迫(二重脅迫)します。

このように、ランサムウェアは単なるマルウェアではなく、計画的かつ戦略的に企業を狙う高度な攻撃手法です。

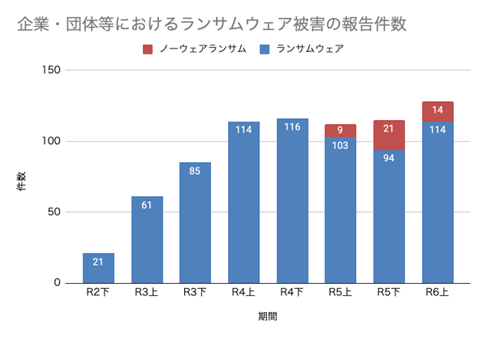

出典:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について(2024年9月19日)」を基に作成

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf

また、昨今の深刻な被害事例からも、ランサムウェアが即座に事業停止に直結する重大な経営課題であることがわかります。

- 事例1:大手食品・飲料メーカー(2025年9月)

被害内容:ロシア系サイバー犯罪集団による二重脅迫型攻撃を受け、受発注・出荷システムが停止。

ビジネス影響:全国数十箇所の工場で生産・出荷がストップ。大量の社内データ(約27GB)が窃取されたと報道されました。

波及効果:自社の操業停止だけでなく、大規模イベントへの製品供給が中止に追い込まれるなど、サプライチェーン全体に深刻な影響が及びました。

- 事例2:大手通販(EC)事業者(2025年10月)

被害内容:ランサムウェア感染により、通販サイトのシステムがダウン。

ビジネス影響:商品の受注処理が全面的に停止。物流システムにも障害が波及し、関連する他社のネット販売も一時停止する事態となりました。

これらの事例は、ランサムウェアが単なるIT障害ではなく、企業の信用・収益・供給網にまで影響を及ぼす「事業継続リスク」であることを示しています。

巧妙化・凶悪化するランサムウェアの最新手口

主流となる「二重脅迫(ダブルエクストーション)」とは?

現在主流となっているのが「二重脅迫」です。これは、データを暗号化する脅迫に加えて、「身代金を支払わなければ、機密データをインターネット上に公開する」と脅す手口です。たとえ企業がバックアップからデータを復旧できたとしても、「情報漏洩」という第二の脅威が残るため、支払いに応じざるを得ない状況に追い込まれます。この手法は、企業の評判・法的責任・顧客信頼を同時に揺るがすため、極めて深刻な影響を及ぼします。

RaaS(Ransomware as a Service)による攻撃の「サービス化」

ランサムウェア攻撃が世界的に急増している背景には、「RaaS」の存在があります。これは、攻撃ツールやインフラをサービス(SaaS)として提供する、悪質なビジネスモデルです。RaaSの登場により、ランサムウェアは「ごく一部の組織的犯罪」から「誰でも実行可能な犯罪」へと変貌し、脅威の裾野が広がっています。

- 特徴: 高度な技術を持たない攻撃者でも、RaaSを利用することで容易に攻撃を実行できます。

- 仕組み: RaaS運営者が攻撃ツールを提供し、攻撃実行者(アフィリエイト)はそれを使って得た身代金の一部を運営者に支払います。

- 影響: この「サービス化」により、ランサムウェア攻撃が世界的に急増し、あらゆる企業にとって感染のリスクが飛躍的に高まっています。

サプライチェーンを狙った攻撃の拡大

自社のセキュリティが強固であっても、セキュリティ対策が脆弱な取引先や関連会社を経由して侵入する「サプライチェーン攻撃」が多用されています。これは、大企業を直接狙うより、セキュリティが手薄な関連会社を攻略する方が容易なためです。このように、企業は被害者であると同時に、自社を踏み台として顧客や取引先に被害を拡大させる「加害者」にもなり得る、二重のリスクを負います。

関連記事:【サプライチェーン攻撃とは】取引先が弱点に?自社だけ守っても防げない脅威と事例・対策を徹底解説

あなたの会社は大丈夫?ランサムウェアの主な感染経路

VPN機器・リモートデスクトップの脆弱性

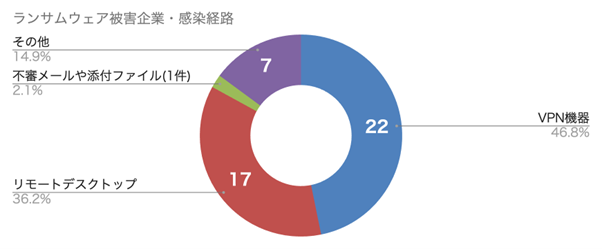

リモートワークの普及に伴い、多くの企業が「VPN機器」や「リモートデスクトップ」を利用しています。これらは業務に不可欠な「正規の入り口」ですが、攻撃者にとっても格好の侵入口となっています。警察庁の発表によると、ランサムウェア被害が確認された企業の感染経路として、「VPN機器:46.8%」「リモートデスクトップ:36.2%」と、全体の約8割を占めています。

出典:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について(2024年9月19日)」を基に作成

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf

標的型攻撃メール(添付ファイル・不正なリンク)

VPNに次いで危険なのが「標的型攻撃メール」です。これは不特定多数に送られるフィッシングメールとは異なり、特定の企業や担当者を狙い、業務連絡、取引先、あるいは経営幹部を装って巧妙に偽装されています。受信者が疑いなく添付ファイル(実行ファイルやマクロ付きOfficeファイル)を開いたり、本文中のリンクをクリックしたりすることでマルウェアに感染し、攻撃の足がかりを与えてしまいます。

ソフトウェアの脆弱性、改ざんされたWebサイト

OSやWebサーバー、業務で使用するアプリケーションソフトウェアの脆弱性を放置していると、そこを突かれて侵入されます。また、ターゲット企業の従業員がよく閲覧するWebサイトを事前に改ざんしておき、アクセスしただけでマルウェアに感染させる「水飲み場攻撃」といった手口も存在します。

クラウドサービスの設定ミスやUSBメモリなどの物理的経路

近年はクラウドサービスの利用が拡大していますが、アクセス権限の設定ミスといった「クラウド設定不備」を突かれるケースも増えています。また、古典的ですが、攻撃者が意図的に感染させたUSBメモリを社内に落としておき、従業員が拾ってPCに接続するのを待つといった物理的な侵入経路も依然として脅威です。

ランサムウェア被害を防ぐ「予防策」と「検知」

ランサムウェア対策は「侵入させない」が基本ですが、昨今のサイバー攻撃の高度化に伴い、100%防ぎ切ることは不可能です。そこで、「侵入されること」を前提とし、いかに早く「検知」して「対応」するか、という多層的なセキュリティ対策が極めて重要になります。この「予防」と「検知」の両輪が不可欠であり、それぞれの目的と具体的な手法を以下の表にまとめます。

対策フェーズ | 目的 | 具体的な対策手法 |

|---|---|---|

予防(侵入防止) | 攻撃の「侵入口」を塞ぎ、感染を未然に防ぐ | - OS・ソフトウェアのパッチ管理 |

検知(侵入後対応) | 侵入を前提とし、内部の「不審な活動」を早期に発見する | - EDR (Endpoint Detection and Response) の導入 |

万が一被害に遭った場合の「対応・復旧」

やってはいけないこと:身代金は支払うべきか?

「身代金を支払えばデータは戻るのではないか」と考えがちですが、支払いは推奨されません。警察庁や政府も一貫して「支払わないこと」を推奨しています。

- 理由1:支払ってもデータが復号される保証はない。

- 理由2:「支払いに応じる企業」として攻撃者リストに載り、さらなる攻撃の標的になる。

- 理由3:支払った金銭が反社会的勢力やテロリストの資金源となる。

身代金を支払うことは、長期的に見て自社のリスクを高めるだけの行為です。また、支払いは法的・倫理的な問題も伴うため、社内での意思決定プロセスを明確にしておくことが重要です。

インシデント対応の手順

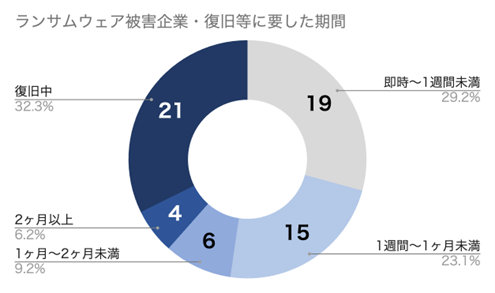

ランサムウェアの感染(またはその兆候)を検知した場合、取るべき手順は明確です。事前にインシデント対応計画(IRP)として文書化し、訓練しておくことで、実際の対応を迅速かつ的確に行えます。

- 隔離:即座に感染端末をネットワークから物理的または論理的に隔離し、被害の拡大(横展開)を防ぎます。

- 調査:専門家(フォレンジックチーム)が、感染経路、被害範囲、盗まれた情報の有無を特定します。

- 封じ込め:攻撃者の侵入経路を塞ぎ、ネットワーク内部に潜むマルウェアを完全に駆除します。

- 復旧:安全が確認されたバックアップからシステムを復旧し、業務を再開します。

社内CSIRTと外部MDRベンダーの連携による迅速な対応

上記のようなインシデント対応を迅速に行うためには、社内に専門チーム「CSIRT(Computer Security Incident Response Team)」を設置することが理想です。しかし、高度な専門知識を持つ人材を24時間体制で維持することは容易ではないため、専門ベンダーに委託する「MDR(Managed Detection and Response)」サービスが有効です。CSIRTとMDRの連携により、インシデント対応のスピードと精度が飛躍的に向上し、事業への影響を最小限に抑えることが可能になります。

まとめ:ランサムウェア対策は「防御」から「レジリエンス」へ

ランサムウェアは、もはや「対岸の火事」ではなく、全ての企業が直面する現実的な経営リスクです。被害事例が示すように、感染すれば事業停止に追い込まれ、その影響は自社に留まりません。完璧な予防を目指すのではなく、侵入されることを前提とした「早期検知」、そして被害から迅速に回復する「対応・復旧体制」の構築、すなわち「サイバーレジリエンス」の強化が求められます。

ゼロトラストを取り入れた内部対策の強化、CSIRT体制の整備、MDRサービスの活用を視野に、自社の事業継続性を守るセキュリティ対策を行いましょう。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード