MITRE ATT&CKとは?基本概念を解説

MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)は、実際に観測された攻撃データに基づき、攻撃者がどのような目的(戦術)で、どのような手段(技術)を用いるのか、その“振る舞い”を体系的に整理したナレッジベースです。

脅威インテリジェンスに基づく実践的なセキュリティフレームワーク

MITRE ATT&CKは、米国の非営利団体であるMITRE社によって開発されたもので、世界中のセキュリティインシデントや脅威情報を収集・分析し、現実に即した形でフレームワーク化されています。机上の空論ではなく、実際の攻撃に基づいた、実践的で信頼性の高い情報源として世界中のセキュリティ専門家に活用されています。

MITRE ATT&CKの3つの構成要素:「戦術」「技術」「手順」で攻撃者の“振る舞い”を可視化

MITRE ATT&CKは、攻撃者の行動を以下の3つの要素で整理します。

- 戦術(Tactics): 攻撃者の高レベルな目的です。「初期アクセス」「実行」など、攻撃の一連のフェーズを表します。

- 技術(Techniques): 戦術(目的)を達成するための具体的な手段です。「フィッシング」「PowerShellの悪用」などがこれにあたります。

- 手順(Procedures): ある攻撃者グループが、特定の技術をどのように実装・利用したかという、さらに具体的な実例です。

この構造により、攻撃者の“振る舞い”を多角的に理解し、防御戦略に活かすことが可能になります。

Cyber Kill Chainとの違いと関係性

Cyber Kill Chain(サイバーキルチェーン)とMITRE ATT&CKは、どちらも攻撃者の行動をモデル化したフレームワークですが、その焦点と関係性が異なります。両者は競合ではなく、相互補完的に活用することで、より精緻な防御設計が可能になります。

関連記事:サイバーキルチェーンとは?|MITRE ATT&CKとの明確な違いを解説

比較項目 | Cyber Kill Chain | MITRE ATT&CK |

|---|---|---|

主な焦点 | 攻撃全体のフェーズ(段階) | 各フェーズで実行される具体的な行動(振る舞い) |

モデルの性質 | フェーズベース (攻撃の大きな流れ・ストーリー) | 行動ベース (各場面での詳細なアクション) |

関係性 | 攻撃の全体像を把握するのに適している | キルチェーンの各フェーズを詳細化し、具体的な対策を検討するのに適している |

ATT&CKの概念とマトリクスの見方

ATT&CKを理解するには、まずその構成要素と関係性を把握し、次にそれらが「マトリクス」という視覚的な表現を通じて全体像をつかむことが重要です。

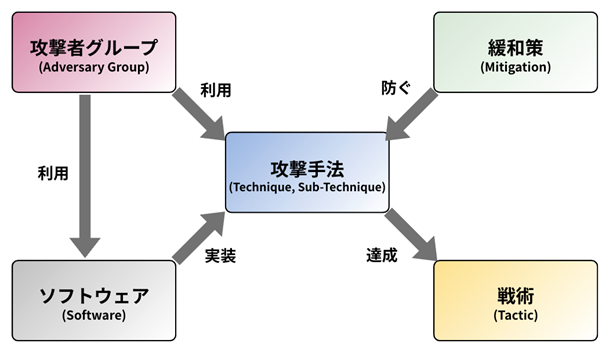

ATT&CKの構成要素と関係性

ATT&CKは、中心となる「攻撃手法」に他の要素が関連付く形で構成されています。この関係性を攻撃者のストーリーと防御者のプロセスに分けて見ていくと、非常に分かりやすくなります。

攻撃者の視点:目的達成までのストーリー

攻撃者は、以下の流れで目的を達成しようとします。

- 主体(誰が): まず攻撃の主体である「攻撃者グループ」がいます。過去の攻撃実績から、好んで使う手口が分析されています。

- 道具(何を使って): 攻撃者は、目的を達成するために特定の「ソフトウェア」(マルウェアや正規ツール)を利用します。

- 手段(何をするか): その道具を実装し、具体的な「攻撃手法(Technique)」を実行します。これは「フィッシング」のような大枠の行動から、「スピアフィッシングメール」といった、より詳細な「サブテクニック」に細分化されます。

- 目的(何のために): これら一連の行動は、最終的に「初期アクセス」や「情報窃取」といった高レベルな「戦術(Tactic)」を達成するために行われます。

防御者の視点:検知から対策までのプロセス

一方、防御者は攻撃者のストーリーを逆引きするように調査・対策を行います。

- 調査(何があったか): 防御の起点は、PCやサーバーから得られるログなどの「データソース」から手がかりを分析し、「どのような攻撃手法が使われたか」を特定します。

- 文脈の把握(誰が・何を使って): 明らかになった攻撃手法から「どの攻撃者グループが関与している可能性が高いか」「どんなソフトウェアが悪用されたか」といった攻撃の全体像(文脈)を把握します。

- 対策(どう防ぐか): 最後に、特定した攻撃手法に対して有効な「緩和策(Mitigation)」や、将来の検知ルールといった対策を講じます。

このように、攻撃者と防御者の視点を両面から整理することで、より実践的なセキュリティ運用が可能になります。

出典:「MITRE ATT&CK:Design and Philosophy」を基に作成

https://attack.mitre.org/docs/ATTACK_Design_and_Philosophy_March_2020.pdf

MITRE ATT&CK Navigatorの活用方法

MITRE社が提供するATT&CK Navigatorは、マトリクスを視覚的に操作・分析できるウェブツールです。

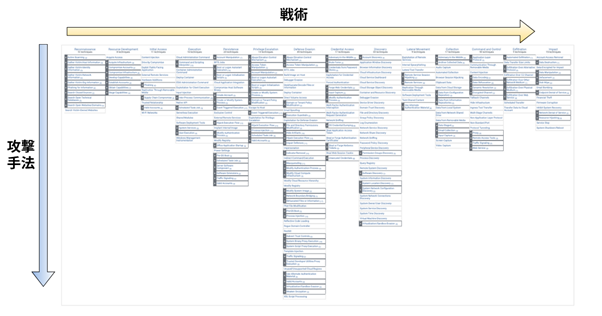

マトリクスの基本:横軸「戦術」と縦軸「攻撃手法」

ATT&CKマトリクスは、横軸に「戦術」、縦軸に「攻撃手法」を配置した表です。左から右へ攻撃の進行段階を追いながら、各段階でどのような攻撃手法が使われるかを一覧できます。

出典:「MITRE ATT&CK:Enterprise Matrix」を基に作成

https://attack.mitre.org/matrices/enterprise/

ヒートマップによるギャップ分析の可視化

Navigator上で、自社のセキュリティ製品が対応できている技術を色付けすることで、防御体制の抜け漏れ(ギャップ)をヒートマップとして可視化できます。これにより、どこに優先的に投資すべきかが一目瞭然になります。

Sigmaルールなどとの連携による検知ルールの設計

Navigatorは、汎用的な検知ルール形式である「Sigmaルール」などと連携できます。自社が警戒すべき技術を選択し、それに対応する検知ルールを効率的に設計・実装する際に役立ちます。

MITRE ATT&CKを活用する5つの具体的なシナリオ

ATT&CKは、日々のセキュリティ運用を高度化するための様々なシナリオで活用できます。

シナリオ1:セキュリティ対策の抜け漏れ分析(ヒートマップ)

自社が導入しているセキュリティ製品(EDR, SIEMなど)や運用体制が、ATT&CKのどの技術をカバーできているかをマッピングします。これにより、防御が手薄な領域を客観的に特定し、対策の優先順位付けに役立てます。

シナリオ2:EDRやSIEMの検知ルールの高度化

「自社が警戒すべき攻撃者グループが多用する技術」や「世間で流行している技術」をATT&CKで特定し、それらを検知するためのルールをEDRやSIEMに実装します。これにより、脅威インテリジェンスに基づいた、より実戦的な検知が可能になります。

シナリオ3:脅威ハンティングの仮説構築

脅威ハンティングを行う際に、「自社の環境には、○○という技術を用いた攻撃が潜んでいるかもしれない」という仮説を立てるための根拠としてATT&CKを活用します。これにより、闇雲に探すのではなく、論理的で効率的な脅威探索が実現します。

関連記事:脅威ハンティングとは?ゼロトラスト時代に注目される理由を解説

シナリオ4:実践的な訓練(レッドチーム/ブルーチーム)の計画

攻撃側(レッドチーム)と防御側(ブルーチーム)に分かれて行う実践的な演習のシナリオ作成にATT&CKを活用します。特定の攻撃者グループのTTPs(戦術・技術・手順)を模倣することで、より現実的な訓練が可能になります。

シナリオ5:MITRE ATT&CK Navigatorを用いた継続的な防御評価

ATT&CK Navigatorを定期的に更新し、自社の防御カバレッジを継続的に評価・可視化するプロセスを確立します。これにより、新たな脅威の出現や環境の変化に対応し、セキュリティレベルを維持・向上させることができます。

ATT&CK活用を加速させるMDRサービスとの連携

ATT&CKは非常に強力なフレームワークですが、そのポテンシャルを最大限に引き出すには高度な専門知識と継続的な運用体制が求められます。

なぜ自社だけでのATT&CK運用は難しいのか?

- 専門人材の不足: ATT&CKを深く理解し、分析やルール作成に活かせる人材は非常に希少です。

- 継続的なルール改善の難しさ: 新たな攻撃手法や脅威インテリジェンスを常時収集し、検知ルールを継続的に更新し続けるには、多大な工数がかかります。

MDRがATT&CKベースの検知・分析をどう実現するか

ATT&CKの活用には高度な専門知識と継続的な運用が必要ですが、MDR(Managed Detection and Response)サービスを活用することで、以下のような支援が得られます。

- 攻撃グループの行動パターンに基づく検知: MDRベンダーの専門アナリストは、ATT&CKを駆使して特定の攻撃者グループが用いる特徴的なTTPsを分析し、それに基づいた検知ロジックを開発・提供します。

- EDR・SIEMとの連携によるリアルタイム対応: MDRサービスは、顧客環境のEDRやSIEMと連携し、ATT&CKベースで検知した脅威に対してリアルタイムで分析・対応を行います。

まとめ:攻撃者視点で自社の防御を評価・改善するために

MITRE ATT&CKは、攻撃者の行動モデルを体系化した実践的なフレームワークです。もはや、自社が導入しているセキュリティ製品の機能一覧だけを頼りにする従来の対策では不十分であり、攻撃者視点での防御評価と改善が不可欠です。ATT&CKという共通言語を用いることで、初めて攻撃者の視点から自社の防御態勢を客観的に評価し、強化すべき点を特定できるのです。

MDRやEDRと連携し、MITRE ATT&CKを活用することで脅威インテリジェンスに基づいたプロアクティブな防御サイクルを構築し、巧妙化するサイバー攻撃に立ち向かうことが可能になります。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード