本記事では、クラウドセキュリティの基本原則である「責任共有モデル」の落とし穴から、クラウド特有の主要なリスク、それらに対抗するための必須技術まで、わかりやすく解説します。

急拡大するクラウド市場と、基本原則「責任共有モデル」の落とし穴

市場拡大の裏に潜む「クラウド=安全」の誤解

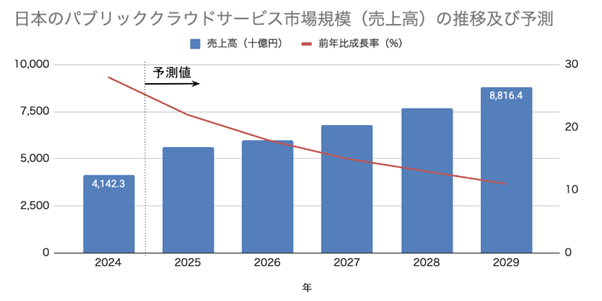

総務省のデータによれば、日本のパブリッククラウドサービス市場は高い成長率を維持しており、企業の基幹システムや重要なデータがクラウド上へ移行しつつあります。急速なクラウド普及の背景には、「大手ベンダーのクラウドはオンプレミスより安全」という期待があります。確かに、ベンダーによる物理的なセキュリティ対策は高水準ですが、自社のデータや設定が自動的に守られるわけではありません。この認識のズレが、多くのセキュリティ事故を招く原因となっています。

出典:総務省「令和7年版 情報通信白書」を基に作

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r07/html/nd218200.html

「責任共有モデル」におけるベンダーとユーザーの境界線

クラウドセキュリティを理解する上で最も重要な概念が、クラウド事業者(ベンダー)と利用者(ユーザー企業)でセキュリティ責任を分担する「責任共有モデル(Shared Responsibility Model)」です。

基本的な考え方は以下の通りです。

- ベンダーの責任範囲(Security "of" the Cloud): クラウドサービスを提供するインフラストラクチャそのものの保護。物理的なデータセンター、ネットワーク、ハードウェア、仮想化基盤などが該当します。

- ユーザーの責任範囲(Security "in" the Cloud): クラウド上に保存するデータや、利用するアプリケーション、OSの設定、アクセス権限の管理など。

つまり、ベンダーは「頑丈な金庫(インフラ)」を提供しますが、「金庫に入れる中身(データ)」や「金庫の鍵の管理(アクセス設定)」は、ユーザー自身が責任を持たなければなりません。

IaaS / PaaS / SaaS で異なる責任範囲

責任の境界線は、利用するクラウドサービスの形態(IaaS、PaaS、SaaS)によって変化します。

IaaS (Infrastructure as a Service):

仮想サーバーやネットワークなどを利用する形態(例:Amazon EC2、Azure VM)。ユーザーの管理範囲が最も広く、OSのセキュリティパッチ適用やミドルウェアの設定なども自社で行う必要があります。

PaaS (Platform as a Service):

アプリケーションの実行環境を利用する形態(例:AWS Lambda、Azure App Service)。OSやミドルウェアの管理はベンダーが行いますが、アプリケーションの脆弱性対策やデータ保護はユーザーの責任です。

SaaS (Software as a Service):

ソフトウェア機能を利用する形態(例:Microsoft 365、Salesforce)。ユーザーの責任範囲は最も狭くなりますが、ID・アクセス管理やデータの取り扱いについては、引き続きユーザーが責任を負います。

オンプレミスとは違う!クラウド特有の3大リスク

クラウド環境は従来のオンプレミス環境とは異なり、インターネット経由でどこからでもアクセス可能です。この特性が以下のような特有のリスクを生み出します。

1. 最大の脅威は設定ミス(Misconfiguration)

クラウド利用において最も頻発し、深刻な被害をもたらすリスクです。単純なヒューマンエラーが、即座に世界中へ波及する可能性があります。

- クラウドストレージの権限設定ミス: アクセス権限を誤って「公開」にしてしまい、機密情報がインターネット上に晒されるケースが後を絶ちません。

- ファイアウォール設定の不備: 管理用ポートが外部に開放されていた事例なども多発しています。

2. アカウント乗っ取りと不正アクセス

IDとパスワードが攻撃者の手に渡ると、正規の利用者になりすまして容易に侵入されてしまいます。

- ID情報流出のリスク: フィッシング攻撃やパスワードリスト攻撃などによるリスクが常に存在します。

- 壊滅的な被害の可能性: 一度管理コンソールへの侵入を許せば、サーバーの削除、データの持ち出し、ランサムウェアの展開などにつながりかねません。

関連記事:【ランサムウェアとは】企業の事業継続を脅かす脅威|最新手口、感染経路、必須対策、復旧までを徹底解説

3. シャドーITと可視性の欠如

クラウドの利用が手軽になったことで、新たな課題も生まれています。

- シャドーITの増加: IT部門の許可なく事業部門や従業員が独自のサービスを利用することで、情報漏洩リスクが高まります。

- 可視性の低下: 特にマルチクラウド環境では、どこに何のデータがあり、誰がアクセスできるのかといった「可視性」の維持が難しくなっています。

クラウドセキュリティを守る主要技術

設定ミスを自動検知する「CSPM」の必要性

CSPM (Cloud Security Posture Management) は、クラウド環境の設定状態を継続的に監視し、セキュリティポリシーやコンプライアンス基準に違反する「設定ミス」を自動的に検知・可視化するツールです。意図しない外部公開設定や、脆弱なセキュリティ設定を早期に発見し、修正を促すことで、ヒューマンエラーによるインシデントを未然に防ぎます。

ゼロトラストの要となる「IAM(ID管理・認証)」

「信頼せず、常に検証する」というゼロトラストセキュリティモデルにおいて、認証基盤となるのがIAM (Identity and Access Management) です。IDとパスワードだけに頼らず、多要素認証(MFA)を必須化することで、アカウント乗っ取りのリスクを大幅に低減できます。また、ユーザーやリソースに対して必要最小限のアクセス権限のみを付与する「最小権限の原則」を徹底管理することが重要です。

仮想サーバー(IaaS)を保護する「EDR」と「CWPP」

IaaS環境で利用する仮想サーバー(クラウドワークロード)は、実質的にオンプレミスのサーバーと同じくOS上で動作するエンドポイントです。そのため、従来のアンチウイルスソフトだけでなく、EDR (Endpoint Detection and Response) を導入し、侵入後の不審な挙動を検知・対処できる体制が必要です。

また、サーバーだけでなくコンテナやサーバーレス環境も含めてワークロード全体を保護するCWPP (Cloud Workload Protection Platform) の導入も進んでいます。

関連記事:今さら聞けない「EDR」とは?基本的な役割と導入後の運用課題をわかりやすく解説

マルチクラウド環境でのセキュリティ統合管理の重要性

AWS、Azure、Google Cloudなど複数のクラウドを併用するマルチクラウド環境では、それぞれの管理画面でセキュリティ状況を確認するのは非効率であり、見落としのリスクも高まります。CSPMやCWPPなどのツールは、マルチクラウド環境を一元的に管理・可視化できるものを選定することが重要です。

複雑化するクラウド監視の課題と、自社に最適なSOC/MDRの選び方

適切なセキュリティツールを導入しても、それらを運用し、日々のアラートに対応できなければ意味がありません。クラウド環境の監視は、オンプレミスよりも複雑化する傾向にあります。

現場の限界:アラート過検知による見逃しとマルチクラウドの死角

CSPMやEDRなどのツールは多くのリスクを検知しますが、その結果として大量のアラートが発生し、セキュリティ担当者が対応しきれなくなる「アラート疲れ」が問題となっています。重要な警告が大量の通知に埋もれて見逃されてしまうリスクがあります。また、異なるクラウドベンダーのログを横断的に分析し、攻撃の全体像を把握するには高度な専門スキルが必要です。

選定の鍵①:オンプレミス思想からの脱却(クラウドネイティブ対応)

監視体制を構築する際は、従来のオンプレミス向け手法ではなく、クラウドの特性に適したアプローチが必要です。

- 動的リソースの自動追尾: API連携によって、動的に変化するクラウドリソースを自動的に追尾できる能力が必要です。

- 新技術領域への対応: コンテナやサーバーレスといった新しい技術領域に対応した、「クラウドネイティブ」な監視能力を持つサービスを選定する必要があります。

選定の鍵②:人材不足を解決し、迅速な封じ込めを実現する「MDR」

高度なセキュリティ人材は慢性的に不足しており、自社で24時間365日の監視体制(自社SOC)を構築するのは容易ではありません。そこで有効なのがMDR(Managed Detection and Response)サービスです。

- 専門家による運用代行: 監視・分析からインシデント発生時の対処までを専門家が代行します。

- 迅速な封じ込めと初動対応: 特に、脅威検知時にネットワーク遮断や端末隔離といった「封じ込め」の初動対応までを迅速に行えるMDRサービスは、被害拡大を防ぐ上で非常に効果的です。

SOCとMDRの違いと導入判断ポイント

項目 | SOC (Security Operation Center) | MDR (Managed Detection and Response) |

|---|---|---|

主な役割 | ログの監視・分析、脅威の検知と通知 | SOCの機能 + 検知後の「対応(Response)」 |

具体的な対処 | 利用者が行うケースが多い | 脅威の封じ込め、駆除支援などを代行 |

導入の判断基準 | 自社にインシデント対応の専門部隊(CSIRT)があり、24時間対応が可能であれば選択肢となる | リソース不足や対応スピードに課題がある場合に推奨 |

まとめ:責任共有モデルを前提とした「攻め」のクラウド活用へ

クラウドはビジネスを加速させる強力な武器ですが、「ベンダー任せ」の受動的な姿勢ではリスクに対処できません。

クラウドセキュリティの基本は、「責任共有モデル」を正しく理解し、自社の責任範囲を明確にすることから始まります。その上で、設定ミスを防ぐCSPMや、侵入を前提としたEDRといった適切な技術を導入し、それらを24時間体制で監視・運用するためのSOC/MDRを組み合わせる。このような能動的なセキュリティ体制を構築することで初めて、クラウドのリスクをコントロールし、安心して「攻め」のDXを推進することが可能になります。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード