ランサムウェアとは?即時対応が求められる脅威

ランサムウェアは、企業のデータを暗号化して利用不能にし、その復号と引き換えに身代金(ランサム)を要求するマルウェアです。この脅威に対処するためには、セキュリティ運用における「インシデント対応」の速度が決定的な意味を持ちます。対応の遅れは、事業停止・法的リスク・ブランド毀損に直結します。

ランサムウェアの定義(暗号化と身代金要求)

ランサムウェアは、企業の重要データを暗号化し、利用不能にするサイバー攻撃です。

- 攻撃の手口:サーバーやPC内のファイルを強力に暗号化し、アクセス不能にします。

- 攻撃者の要求:暗号化されたファイルを元に戻すための「復号鍵」と引き換えに、高額な身代金を要求します。この要求は暗号資産で行われることが多く、追跡が困難です。

二重脅迫(データ窃取と公開脅迫)の脅威

近年、攻撃手法はさらに悪質化しており、「二重脅迫(ダブルエクストーション)」が主流となっています。

- 暗号化(1次脅迫): 機密情報を盗み出した後、データを暗号化して身代金を要求します。

- 公開脅迫(2次脅迫):「身代金を支払わなければ、盗んだデータをウェブ上で公開する」と追加で脅迫します。

これにより、企業は「データが復旧できない」リスクに加え、「重大な情報漏洩」のリスクにも同時に直面することになります。

なぜ「即時対応」が必要なのか(感染拡大=事業停止リスク)

ランサムウェアは、ネットワークに侵入後、瞬く間に他のサーバーやPCへと感染を拡大させます。感染が基幹システムやバックアップサーバーにまで及ぶと、全ての業務が停止(事業停止)に追い込まれます。感染の兆候を発見した際には「端末の隔離」などの初動対応が必要ですが、この初動対応が遅れれば遅れるほど、被害は指数関数的に拡大します。対応の遅れは、そのまま復旧コストの増大、社会的信用の失墜、さらには法的リスクの増大に直結します。

関連記事:【ランサムウェアとは】企業の事業継続を脅かす脅威|最新手口、感染経路、必須対策、復旧までを徹底解説

感染の兆候と症状チェックリスト

ランサムウェア感染は、できるだけ早期の段階で検知することが被害最小化の鍵となります。日常のセキュリティ運用において、「いつもと違う」兆候に気づくことが重要です。

ランサムウェア感染 症状チェックリスト

ランサムウェア感染時に見られる代表的な症状は以下表の通りです。

症状カテゴリ | 具体的な症状の例 | 攻撃フェーズの目安 |

|---|---|---|

ファイル・画面の変化 | 1. 身代金要求画面(ランサムノート)が表示される | 最終段階(暗号化完了) |

2. ファイルが暗号化され、拡張子が変更されている | 最終段階(暗号化実行中/完了) | |

システムの動作不良 | 3. PCやサーバーの動作が極端に遅くなる | 感染初期〜実行中 |

4. ファイルサーバーや基幹システムにアクセスできない | 攻撃活動中〜最終段階 | |

セキュリティ機能の無効化 | 5. セキュリティソフト(アンチウイルス)が無効化されている | 感染初期(攻撃準備) |

権限・通信の異常 | 6. 身に覚えのない管理者アカウントが作成されている | 感染初期(攻撃準備・潜伏) |

7. 外部との不審な通信(C2サーバーとの接続)が発生している | 感染初期〜全段階 |

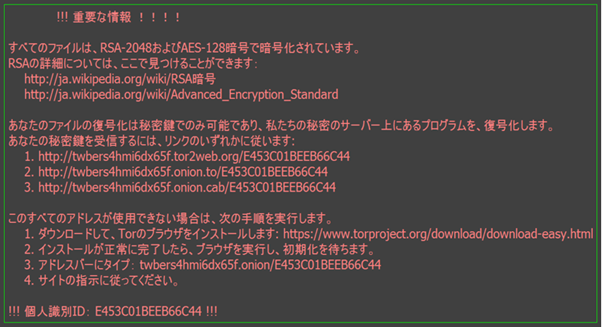

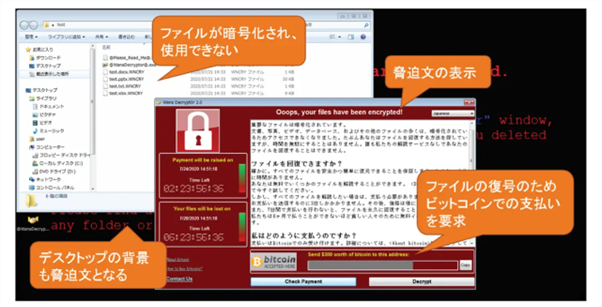

症状1:身代金要求画面(ランサムノート)が表示される

最も分かりやすい兆候です。PCのデスクトップや特定のフォルダ内に、「あなたのファイルは暗号化された」というメッセージや、身代金の支払い方法を指示するテキストファイル(ランサムノート)が表示されます。この時点で、すでに実害が発生しています。

出典:一般社団法人JPCERTコーディネーションセンター「ランサムウエア対策特設サイト」

https://www.jpcert.or.jp/magazine/security/nomore-ransom.html

出典:IPA「事業継続を脅かす新たなランサムウェア攻撃について」

https://www.ipa.go.jp/archive/files/000084974.pdf

症状2:ファイルが暗号化され、拡張子が変更されている(例:.lockbit)

サーバーやPC内のファイル(例:.docx, .xlsx)が、見慣れない拡張子(例:.lockbit, .conti, .encrypted など)に書き換えられ、開けなくなります。これは、暗号化処理が完了または進行中であることを示しています。

症状3:PCやサーバーの動作が極端に遅くなる(暗号化処理の影響)

ランサムウェアがバックグラウンドで大量のファイルを暗号化する処理は、CPUやディスクに高い負荷をかけます。そのため、PCやサーバーの動作が「理由なく極端に遅くなった」場合、感染の初期段階である可能性があります。

症状4:ファイルサーバーや基幹システムにアクセスできない

攻撃者は、重要システムへのアクセスを妨害したり、管理者権限を奪取したりすることがあります。いつもアクセスできていたはずの共有フォルダや業務システムに突然接続できなくなった場合、攻撃者による妨害活動が疑われます。

症状5:セキュリティソフト(アンチウイルス)が無効化されている

近年の高度なサイバー攻撃では、攻撃者は侵入後、まずセキュリティソフト(アンチウイルスやEDR)を無効化しようと試みます。管理者が意図していないタイミングでセキュリティ機能が停止している場合は、極めて危険な兆候です。

症状6:身に覚えのない管理者アカウントが作成されている

攻撃者は、侵入後に自由に活動できるよう、身に覚えのない管理者権限を持つアカウントを作成することがあります(例:「test」や「admin123」など)。Active Directory(AD)などで不審なアカウントが検知された場合は、インシデント対応を直ちに開始すべきです。

症状7:外部との不審な通信(C2サーバーとの接続)が発生している

ランサムウェアは、攻撃者が外部から指令を送るためのサーバー(C2サーバー)と通信します。ファイアウォールやSOCサービスの監視ログにおいて、通常ではあり得ない国やIPアドレスへの不審な通信が検知された場合、内部に脅威が侵入している証拠となります。

【最重要】ランサムウェア感染時に「やってはいけない」3つのこと

ランサムウェア感染の疑いがある場合、パニックになって誤った行動を取ると、被害をさらに拡大させてしまいます。インシデント対応の初期段階で、以下の3つの行動は絶対に避けてください。

やってはいけない行動 | その理由(被害拡大・証拠隠滅のリスク) |

|---|---|

1. 身代金を支払う | - データが復旧できる保証は一切ない。 |

2. バックアップから慌てて復旧する | - バックアップデータ自体が既に感染している可能性がある。 |

3. 感染端末を再起動する | - 再起動がトリガーとなり、暗号化が再開・完了する恐れがある。 |

感染したら実行すべき「初動対応」7ステップ

ランサムウェア感染の疑いを検知したら、即座にインシデント対応プロセスを開始する必要があります。冷静かつ迅速に行動するために、必ず事前に「インシデント対応計画(IRP)」として文書化し、関係者間で共有・訓練しておくことが極めて重要です。

ステップ | 対応項目 | 具体的な行動内容 |

|---|---|---|

Step1 | 隔離 | - ネットワークからの即時切断 |

Step2 | 報告・連絡 | - エスカレーション |

Step3 | 影響範囲の特定 | - 状況把握 |

Step4 | 専門家への連絡 | - 外部支援の要請 |

Step5 | 封じ込め | - 感染拡大の阻止 |

Step6 | 証拠保全 | - フォレンジック準備 |

Step7 | 社内外への公表・通知 | - ステークホルダー対応 |

感染しないために今すぐ見直すべき「予防対策」

ランサムウェアのインシデント対応は重要ですが、それと同時に「感染しないための予防」と「侵入されても早期に検知する体制」を構築することが、企業のセキュリティ運用の根幹となります。予防・検知・復旧の3つの観点から対策を見直しましょう。

予防: 脆弱性管理、多要素認証(MFA)、従業員教育

サイバー攻撃の侵入口を塞ぐための対策です。

- 脆弱性管理: VPN機器やサーバー、OS、ソフトウェアのセキュリティパッチ(修正プログラム)を迅速かつ確実に適用します。

- 多要素認証(MFA): VPNやリモートデスクトップ(RDP)、クラウドサービスなど、外部からのアクセスポイントにはMFAを必須とし、ID/パスワードの漏洩に備えます。

- 従業員教育: 標的型攻撃メール訓練やセキュリティ教育を定期的に実施し、不審なメールやURLへの警戒心を高めます。

検知: EDR/MDR/SOCによる24時間監視体制

予防策をすり抜けて侵入されたサイバー攻撃を早期に発見するための対策です。

- EDR (Endpoint Detection and Response): PCやサーバーの不審な挙動(侵入後の活動)を検知し、対応します。

- SOCサービス / MDRサービス: EDRやネットワーク機器のログを24時間365日、セキュリティの専門家が監視・分析します。

関連記事:今さら聞けない「EDR」とは?基本的な役割と導入後の運用課題をわかりやすく解説

復旧: オフライン/イミュータブルバックアップの重要性

万が一、データが暗号化された場合の「最後の砦」となるのがバックアップです。この際、バックアップの「3-2-1」ルールの遵守が推奨されます。特に重要なのは、そのうち少なくとも1つを、サイバー攻撃者の手が届かない場所、すなわちオフライン(ネットワークから切断)またはイミュータブル(変更・削除不能)な状態で保管することです。安全なデータを確保しておくことが、迅速な事業復旧の鍵となります。

サプライチェーンやクラウドなど新たな攻撃経路への注意

自社だけでなく、セキュリティ対策が手薄な取引先(サプライチェーン)を経由したサイバー攻撃や、クラウド(IaaS/PaaS)の設定不備を突いた侵入など、新たな攻撃経路にも常に注意を払い、セキュリティ運用の監視対象とすることが重要です。

まとめ:感染時の「対応計画」を策定し、訓練することが重要

ランサムウェアによるサイバー攻撃を100%防ぎ切ることは不可能です。現代のセキュリティ運用における現実的な目標は、「感染しないこと」から「感染しても被害を最小化し、迅速に事業を復旧させること」へとシフトしています。

万が一の事態に備え、インシデント対応のステップを「インシデント対応計画(IRP)」として具体的に策定し、文書化することが推奨されます。そして、「感染した」というシナリオに基づき、関連部門を巻き込んだ定期的な訓練を実施することが、有事の対応力を高める唯一の方法です。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード