本コラムでは、OTシステムにどのようなセキュリティリスクがあるのか詳しく解説します。その上で、OTセキュリティ対策を何から始めたらいいかわからないとお悩みの方向けに、今すぐ実施できるOTセキュリティ簡易診断について紹介します。

OTシステムのセキュリティリスクは情報システム(IT)よりも広範囲で深刻

1-1. どのようなセキュリティリスクがあるのか

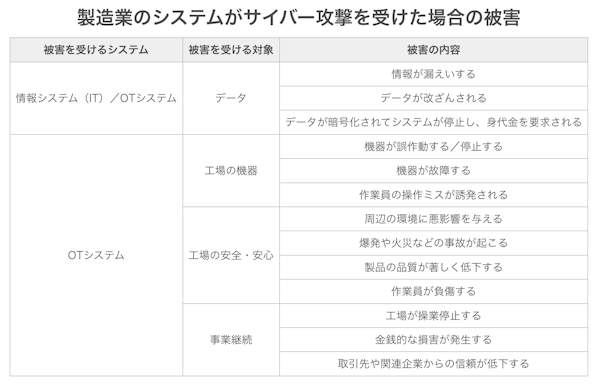

情報システム(IT)がサイバー攻撃を受けた場合のセキュリティリスクとしては、データの漏えいや改ざん、ランサムウェアによるデータの暗号化とそれに伴うシステム停止、身代金要求などが挙げられます。OTシステムへのサイバー攻撃の影響も、情報システム(IT)とそれほど変わらないと思っている方が多いのではないでしょうか。実はOTシステムの場合、物理的・環境的な被害も発生します。

OTシステムがサイバー攻撃を受けると、機器の誤作動や停止、それによる故障、作業員の操作ミス誘発などが起こり、重大な事故や製品の著しい品質低下、周辺環境への悪影響が引き起こされるリスクがあります。その結果、工場の操業停止や取引先・関連企業からの信頼低下につながり、最終的には企業活動の根本が揺るがされかねないのです。

実際に、OTシステムがサイバー攻撃を受けて安心・安全が脅かされた事例が国内外で報告されています。その一部を紹介します。

・安全計装システム(SIS)がマルウェアに感染

SIS環境に攻撃者が侵入。SISコントローラーに対して不正な操作が行われたことでフェールセーフ機能が作動し、運転が停止しました。SISコントローラーが正常に動作しないと、もし工場で緊急事態が発生した場合に物理的な被害が起こるリスクがありました。(※1)

・上下水道施設を対象にしたサイバー攻撃

アメリカでは2019年から2021年にかけて、上下水道を管理するシステムへのサイバー攻撃が多数発生。システムの復旧まで手動で操作せざるを得なかった事例もありました。上下水道システムを正常に運用できなければ、周辺地域への安心・安全な飲料水の提供や、廃水の適切な処理が行えなくなるリスクがあります。(※2)

こうした重大なリスクを回避するためには、OTセキュリティ対策に早急に取り組む必要があります。

(※1)「制御システム関連のサイバーインシデント事例3~2017年 安全計装システムを標的とするマルウェア」(独立行政法人情報処理推進機構)https://www.ipa.go.jp/security/controlsystem/ug65p900000197wa-att/000076757.pdf, (参照2023-12-12)

(※2)「参考資料1 主なインシデント事例」(経済産業省 産業サイバーセキュリティ研究会)https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/pdf/009_s01_00.pdf, (参照2023-12-12)

1-2. どのようなセキュリティ対策が必要なのか

OTセキュリティを強化するための対策は、技術面での防御が注目されがちですが、それだけでは十分ではありません。OTシステムにおいては、サイバー攻撃を予防することはもちろん、サイバー攻撃を受けた場合に被害を長引かせないことも重要です。そのため、組織面(ピープル)、運用面(プロセス)、技術面(テクノロジー)の3要素についてバランスよく対策を行う必要があります。これらの3要素のことを、「PPT(People, Process, Technology)」と呼びます。

組織面(ピープル)や運用面(プロセス)からの対策には、以下のようなものがあります。

<組織的対策>

「体制」や「人」に関連する対策として、平常時および障害発生時における役割分担を明確にし、セキュリティ教育や訓練を行います。

- 平常時の管理体制を構築する(OTセキュリティ管理責任者・管理担当者・各部門のOTセキュリティ管理者を決める)

- 従業員に対して、定期的にセキュリティ教育を実施する

- 障害発生時の管理体制を構築する(社内エスカレーションフロー・意思決定者・復旧対応者・関連企業への連絡体制などを決める)

- 障害発生を想定した訓練を実施する

<運用的対策>

平常時および障害発生時における運用方針を決めます。

- OTセキュリティに関するポリシーを定め、周知する

- ポリシーに沿って、細かいルール・ガイドラインを作成する

- ルール・ガイドラインを順守するための運用手順を構築する

- ルール・ガイドラインが順守されているか定期的に確認する

- 障害発生時にどのような手順で対応し、復旧するかを決める

また、PPTに加えて、サプライチェーン(関連企業やサプライヤ)のセキュリティに関する対策も必要です。攻撃者は、セキュリティ対策に不備がある企業を狙ってサイバー攻撃を仕掛けるためです。サプライチェーンのシステムへの侵入が発端となり、被害が発生したケースもあります。

皆さまの企業では、こうした対策についてはどこまで進んでいるでしょうか。

OTセキュリティ対策は、自社工場の弱点を知ることから

NTTセキュリティ・ジャパンはこれまで、多数の企業に伴走してOTセキュリティ対策のコンサルティングを実施してきました。ほとんどの企業は、最初にご依頼をいただいた段階ではOTセキュリティ対策が不十分で、特に組織面(ピープル)や運用面(プロセス)の対策が進んでいませんでした。

そこでNTTセキュリティ・ジャパンは、これからOTセキュリティ対策に本格的に取り組む企業に、第一歩として「現状把握と評価」から始めることをご提案しています。

OTシステムの現状把握と評価は、人間にとっての健康診断のようなものです。人間の場合は健康診断をして、どこがどのように悪いのか把握してから治療を始めます。それと同様に、OTシステムのどこに脆弱性があるのか、どのようなセキュリティリスクがあるのかを把握することで、弱点に対して適切なOTセキュリティ対策を行い、セキュリティレベルを向上させることができます。

では、OTセキュリティの現状把握と評価を行うには、どうしたらよいのでしょうか。NTTセキュリティ・ジャパンでは、Web上ですぐに受けられる「OTセキュリティ簡易診断」をご用意しています。

約15分で現状を把握できる「OTセキュリティ簡易診断」

OTセキュリティ簡易診断の質問は、経済産業省が策定した「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン(工場セキュリティガイドライン)」に準拠。約30項目で、「組織」、「運用」、「技術」、「工場サプライチェーン管理」の観点を網羅しています。およそ15分で全ての項目に回答できます。

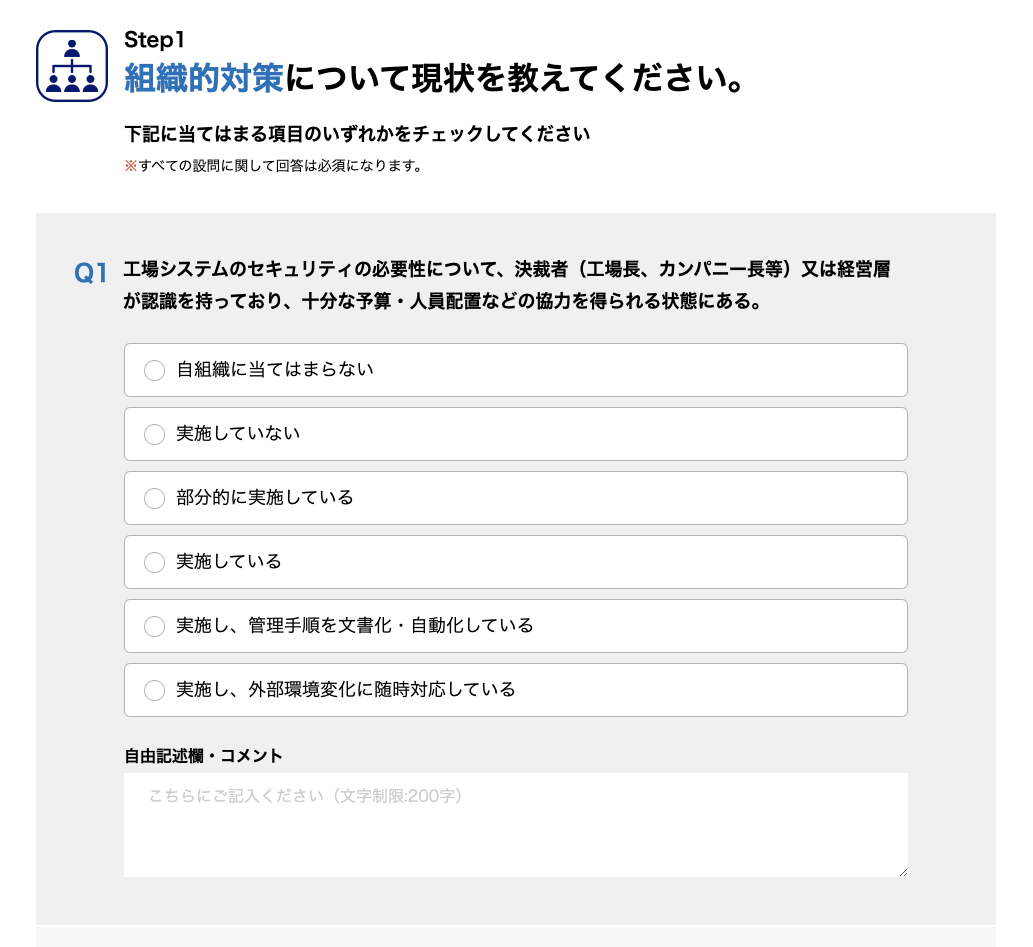

ここからは、質問の中から一部を抜粋して紹介します。

<組織的対策について>

Q. 工場システムのセキュリティの必要性について、決裁者(工場長、カンパニー長等)又は経営層が認識を持っており、十分な予算・人員配置などの協力を得られる状態にある。

<運用的対策について>

Q. 工場システムにおけるセキュリティの異常発生時の責任者の対応が明確化されている。

<技術的対策について>

Q. インストールできる端末にはアンチウィルスソフト又はアプリケーションホワイトリスト(許可リスト)を導入し、インストール不可能な端末では何らかの代替策(USB型のアンチウィルスなど)を導入している。

<工場サプライチェーン管理について>

Q. 工場システムのセキュリティ事故発生時に対応ができるよう、制御システムベンダ・構築事業者と連絡・連携体制を構築している。

回答は、以下の中から選択する形式です。ご自分の所属する企業がどの回答に当てはまるか、この機会に考えてみてください。

- 自組織に当てはまらない

- 実施していない

- 部分的に実施している

- 実施している

- 実施し、管理手順を文書化・自動化している

- 実施し、外部環境変化に随時対応している

OTセキュリティ簡易診断でわかること

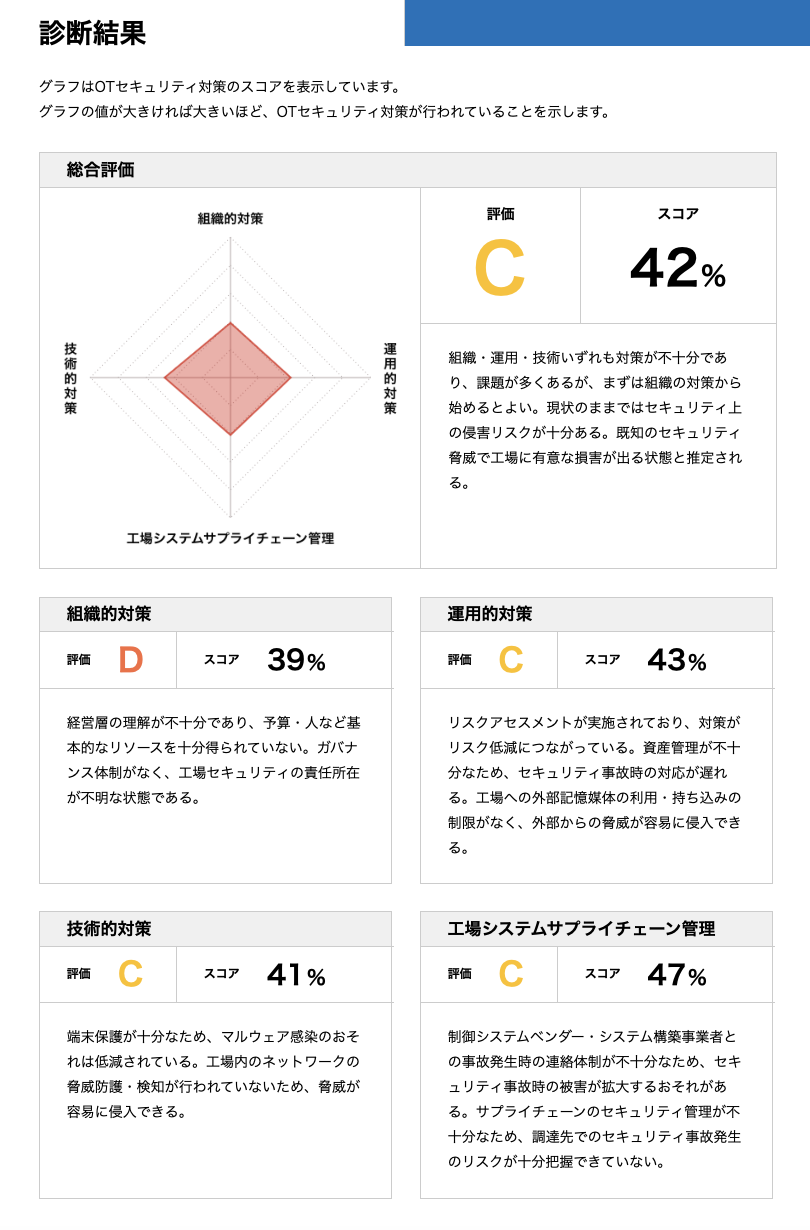

診断結果は「組織」、「運用」、「技術」、「工場サプライチェーン管理」の4つのカテゴリごとに、A〜Dの4段階で現状のセキュリティ対策のレベルを表示します。どこに弱点があるのか、すぐに理解できます。

例えば上記の診断結果では「運用」、「技術」、「工場システムサプライチェーン管理」はいずれもC判定だったものの、「組織」がD判定となっています。まずは組織的対策から始めるべきであることがわかります。

OTセキュリティ対策に取り組む際には、現在の診断結果をスタートラインとして、全カテゴリでB判定となることを目指してください。全カテゴリでB判定ならば、工場に求められる最低限のOTセキュリティ対策を達成していると判断できます。B判定をクリアしたら、次はどこを重点的に強化するかを検討して、さらに高度な対策を立てていくとよいでしょう。

まとめ

本コラムでは、OTシステムにおけるセキュリティリスクが、情報システム(IT)よりもさらに深刻であることをお伝えしました。リスクを回避するため、OTセキュリティ対策に取り組みたいとお考えなら、本コラムで紹介した「OTセキュリティ簡易診断」で現状を把握してはいかがでしょうか。経済産業省の「工場セキュリティガイドライン」に基づく診断により、OTセキュリティ対策において何を優先すべきか、予算と人員をどのくらい確保すべきかを判断しやすくなります。

診断結果はWebで簡単に共有できるので、工場のセキュリティに関わる多数の部門で共通認識を持つための根拠となります。また、経営層や社内外に対して説明責任を果たすための客観的な資料としても使えます。

NTTセキュリティ・ジャパンは診断結果を元に、全カテゴリでB判定となるための具体的な対策について支援します。幅広い業種のお客様をサポートしてきた経験に基づき、ご要望に沿って最適なソリューションをご提案します。例えば「OTセキュリティアセスメント」では、専門のコンサルタントが情報を収集して、OTセキュリティ対策の改善案を作成します。ぜひ、ご相談ください。