ランサムウェア対策が「経営課題」である理由

ランサムウェアの脅威が深刻化しており、特に二重脅迫型は事業停止や高額な復旧コストを招きます。取引先や顧客への影響も甚大で、ブランド毀損や法的リスクを伴うため、もはやIT担当者だけの問題ではなく、企業の存続に関わる「経営課題」として、ランサムウェア対策に取り組む必要があります。

ランサムウェア攻撃による深刻なビジネスインパクト

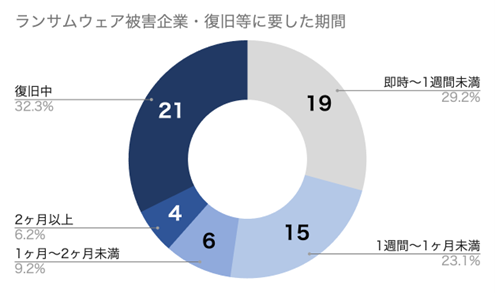

ランサムウェアに感染すると、基幹システムや共有ファイルが暗号化され、業務プロセスが完全に停止する可能性があります。警察庁の発表によると、被害の復旧に「1ヶ月以上」を要した企業が半数近くに上っており、その間の機会損失は甚大です。

関連記事:【ゼロトラストとは?】MDRで実現する次世代セキュリティ

出典:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について(2024年9月19日)」を基に作成

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf

なぜ従来の防御策(アンチウイルス等)だけでは防ぎきれないのか

従来型のアンチウイルスソフトは、既知のウイルスのシグネチャ(特徴)に基づいて検知します。しかし、昨今のランサムウェアは、攻撃者が「使い捨て」の亜種を短時間で大量に生成するため、シグネチャが追いつきません。また、OSの正規機能を悪用する「ファイルレス攻撃」や「ゼロデイ攻撃」も増加しており、従来の手法では検知が極めて困難です。

ランサムウェア被害の平均復旧コスト

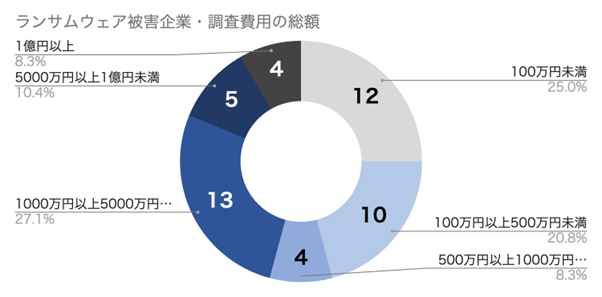

国内外で製造業の工場停止や病院の診療停止など、ランサムウェアによる事業停止事例が後を絶ちません。警察庁の発表によると、被害と調査費用の総額は「1000万円以上5000万円未満」が27.1%と最多です。さらに「5000万円以上」のコストが発生した企業も合計18.7%に上り、大半の企業が高額な復旧コスト(調査、復旧、機会損失)に直面している実態がわかります。

出典:警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について(2024年9月19日)」を基に作成

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf

ランサムウェア対策の3つのフェーズ(予防・検知・対応)

ランサムウェア対策は、大きく以下の3つのフェーズに分類できます。これらは独立しているのではなく、相互に連携して機能することで、初めて強固なセキュリティ体制が実現します。この3フェーズを同時並行で強化することが、攻撃を防ぎ、被害を最小化する方法です。

フェーズ | 目的 | 主な対策手法 |

|---|---|---|

【フェーズ1】予防 | 攻撃の侵入口を塞ぎ、感染リスクを最小化する | - 脆弱性管理 |

【フェーズ2】検知 | 侵入した脅威を早期に発見し、実害発生前に察知する | - エンドポイント監視 |

【フェーズ3】対応・復旧 | インシデント発生時、被害を最小限に抑え、迅速に事業を復旧させる | - インシデント対応体制 |

【フェーズ1】攻撃の侵入口を塞ぐ「予防対策」

脆弱性管理の徹底

攻撃の主要な侵入経路の一つが、VPN機器、OS、ソフトウェアに残された脆弱性です。セキュリティパッチが公開されたら速やかに適用する運用体制(脆弱性管理)が不可欠です。特に、インターネットに直接公開されているVPN機器などの脆弱性は、ランサムウェア攻撃の格好の標的となるため、最優先で対応する必要があります。

認証の強化

リモートデスクトップ(RDP)やVPNなど、外部からのアクセス経路に対する認証強化は急務です。ID・パスワードだけの認証は容易に突破されてしまいます。

- MFAの導入: スマートフォンアプリなどを利用した多要素認証(MFA)を必須とし、不正アクセスを困難にします。

- 特権ID管理: 強力な権限を持つ管理者アカウント(特権ID)のパスワードを複雑化し、利用を厳格に監視・制限します。

メール・Webセキュリティ

ランサムウェアの多くは、依然として従業員を狙った経路から侵入します。

- メール経由: 標的型攻撃メールの添付ファイルや、本文中の不正なURL

- Web経由: 改ざんされたWebサイトの閲覧(ドライブバイダウンロード)

最新の脅威インテリジェンスを活用したメールセキュリティやWebフィルタリングソリューションを導入し、不正な通信やファイルが従業員の端末に到達する前に、入口(ゲートウェイ)でブロックすることが効果的です。

従業員教育

どれだけ高度なシステムを導入しても、従業員が不正なファイルを開いてしまえば、ランサムウェアの侵入を許してしまいます。

- 定期的な訓練: 標的型攻撃メール訓練を定期的に実施し、不審なメールへの対応手順(開封しない、報告する)を周知徹底します。

- 意識改革: 「自分は大丈夫」という意識を改め、組織全体のセキュリティリテラシーを底上げすることが、人為的ミスによるリスクを低減させます。

サプライチェーンリスクへの対応

自社のセキュリティを強固にしても、取引先や業務委託先など、セキュリティが手薄なサプライチェーンの弱点を踏み台にされて攻撃されるケースが増加しています。自社のランサムウェア対策だけでなく、取引先に対してもセキュリティ評価を実施し、サプライチェーン全体でのリスク管理を行う視点が不可欠です。

【フェーズ2】侵入を即座に察知する「検知対策」

エンドポイントの監視 (EDR)

EDR (Endpoint Detection and Response)は、PCやサーバーにおける攻撃の「兆候」を検知するソリューションです。既知のウイルスの検知(予防)が主体のアンチウイルスと異なり、EDRは侵入後の不審な挙動(例: ファイルの連続暗号化、不正な通信)を検知・記録します。これにより、実害が出る前の段階で異常を察知する「最後の砦」の役割を果たします。

関連記事:今さら聞けない「EDR」とは?基本的な役割と導入後の運用課題をわかりやすく解説

ログの統合監視 (SIEM)

SIEM (Security Information and Event Management)は、組織内の様々な機器からログを収集・統合し、相関分析を行う仕組みです。

- 収集対象: ファイアウォール、Active Directory、EDRなど。

- 目的: 単一の機器では見逃してしまうような、組織全体にまたがる攻撃の兆候を検知します。

- 課題: 膨大なログを分析・運用するには高度な専門知識が必要です。

専門家による24時間監視 (SOC/MDR)

EDRやSIEMは強力なツールですが、日々膨大なアラート(警告)を発生させます。これらのアラートを分析し、真の脅威かどうかを判断するには高度な専門知識が必要です。

- SOC (Security Operation Center): 専門家が24時間365日体制でアラートを監視・分析するチームまたは機能です。

- MDR (Managed Detection and Response): SOC機能を含め、脅威の検知から分析、対処(例: 端末隔離)までをパッケージで提供する外部委託サービスです。

自社での24時間監視が困難な場合、MDRサービスの活用は、ランサムウェア対策において現実的かつ効果的な選択肢となります。

UEBA(ユーザー行動分析)による内部不正の検知も有効

UEBA (User and Entity Behavior Analytics)は、AIがユーザーや機器の「平時の行動」を学習し、それと異なる「異常な行動」(例: 深夜のサーバーアクセス、大量のデータダウンロード)を検知する技術です。ランサムウェア攻撃における内部活動の検知はもちろん、従業員による内部不正の情報持ち出し検知にも有効なアプローチです。

【フェーズ3】被害を最小化する「対応・復旧対策」

インシデント対応体制の確立 (CSIRT/IRP)

インシデント発生時に「誰が、何を、いつ、どのように」行うかを定めたインシデント対応計画(IRP)の策定が必須です。

- CSIRT: この計画を実行する専門チーム(Computer Security Incident Response Team)を設置(または外部委託)します。

- 明確化すべき項目: 報告ルート、隔離手順、経営層へのエスカレーション、外部専門家への連絡先など。

- 訓練: 策定した計画は、定期的な訓練を通じて見直しと改善を繰り返すことが重要です。

迅速な「隔離」と「封じ込め」

ランサムウェアの感染を検知した場合、最も優先すべきは「被害の拡大防止」です。感染が疑われる端末をネットワークから即座に隔離(遮断)します(例: LANケーブルを抜く、EDR機能で遠隔隔離)。この隔離によって、攻撃者が他の機器へ横展開(感染拡大)するのを食い止める「封じ込め」が可能になります。初動対応の成否が被害範囲を決定づけます。

事業継続のためのバックアップ戦略

暗号化されたデータを復旧させるための最後の希望がバックアップです。

- 3-2-1ルール: 「データは3つ持ち、2種類の異なる媒体に保存し、1つはオフラインの遠隔地に保管する」というバックアップの原則です。

- オフラインバックアップ: ネットワークから物理的に切り離されたバックアップが極めて重要です。ネットワークに接続されたままのバックアップは、ランサムウェアによって一緒に暗号化されてしまうためです。

- 復旧テスト: 定期的にバックアップからの復旧テストを行い、いざという時に確実にデータを戻せることを確認しておく必要があります。

やってはいけないこと

攻撃者から身代金を要求されても、絶対に支払ってはいけません。

- 保証がない: 身代金を支払ってもデータが復旧する保証は一切ありません。

- 再攻撃のリスク: むしろ「支払いに応じる企業」としてリスト化され、さらなる攻撃の標的になるリスクを高めます。

- 犯罪への加担: 支払った金銭は、次の犯罪の資金源となります。警察庁も、身代金を支払わないよう強く推奨しています。

復旧後のフォレンジック調査と再発防止策の実施

事業を再開してもインシデント対応は終わりではありません。専門家によるフォレンジック調査で「いつ、どこから、どのように」侵入されたかという根本原因と、被害範囲を正確に特定します。この結果に基づき、侵入経路の閉鎖やセキュリティポリシーの見直しといった具体的な再発防止策を講じなければ、再び同じ攻撃を受けるリスクが残ってしまいます。

自社に最適なランサムウェア対策ソリューションの選び方

セキュリティ人材(リソース)に応じた選択肢

高度なセキュリティ製品(SIEMやEDR)は、運用できる専門人材が不可欠です。自社に24時間体制のSOC構築が難しい場合、専門家による監視・分析・対処(MDRサービス)の外部委託が、現実的かつ効果的なランサムウェア対策となります。これにより、セキュリティ担当者はアラート対応から解放され、より戦略的な業務に集中できます。

優先順位付けの考え方(リスクアセスメント)

全ての資産を完璧に守ることは不可能です。まずリスクアセスメントを実施し、重要資産(顧客情報、基幹システム等)が侵害された際のビジネスインパクトを評価します。特定された高リスク領域から優先的に「予防」「検知」「対応」の施策に投資を配分することが、賢明な戦略と言えます。

クラウド環境・オンプレミス環境それぞれに適した対策の違い

対策はシステムの稼働環境によって、自社が負うべき責任範囲が異なります。オンプレミスがすべて自社責任であるのに対し、クラウドは事業者と責任を分担しますが、利用者固有の新たなリスクが発生します。

環境タイプ | セキュリティの責任範囲 | 主な侵入経路・注意点 | 必要な対策例 |

|---|---|---|---|

オンプレミス環境 | - 物理層(サーバー、NW機器)からデータ、アプリケーションまで全て自社責任 | - VPN機器やサーバーOSの脆弱性 | - 従来の多層防御(FW, WAF, EDR) |

クラウド環境 | - 責任共有モデル | - クラウドサービスの設定ミス | - CSPM(クラウド態勢管理) |

製品選定時のチェックポイント

ソリューション選定時は、機能だけでなく運用面も考慮する必要があります。これらを比較検討し、自社の体制に合った製品・サービスを選ぶことが重要です。

- 対応フェーズ: 製品が「予防」「検知」「対応」のどのフェーズをカバーしているか。

- 運用負荷: 自社で運用可能か。アラート分析にどれだけのリソースが必要か。

- サポート体制: インシデント発生時にどのようなサポート(24時間日本語対応、専門家による分析支援など)を受けられるか。

まとめ:単一ソリューションに頼らない多層防御体制の構築を

ランサムウェアは、もはや「ITの問題」ではなく、企業の存続を脅かす「経営課題」です。「侵入は防ぎきれない」という前提に立ち、「予防(防御)」「検知」「対応・復旧」という3つのフェーズで、多層防御体制を構築することが重要です。自社のリソースやリスクを正しく評価し、必要に応じてMDRサービスなど外部の専門家の力も借りながら、継続的にランサムウェア対策を進化させることが、事業継続性を確保する重要な道となります。

【ホワイトペーパー】

人材不足・複雑化する脅威にどう立ち向かう?

MDRアウトソーシングで乗り越えるセキュリティ運用の壁

ダウンロード