しかし近年、工場に求められる安全対策が変わりつつあります。そのため、多くの企業で、一部の重要な安全対策が見落とされ、手つかずになっています。このまま放置すれば、深刻な事故にも発展しかねません。「見落とされている安全対策」とは、いったいどのようなものでしょうか?

本コラムでは、工場の安全対策を強化したい方、より万全な安全対策を知りたい方に向けて、これからの時代に不可欠な工場の安全対策を解説します。

工場の安全対策は十分ですか?

工場で行うべき安全対策にはさまざまなものがありますが、まずは、従来の基本的な対策として「5S」「KYT」「ヒヤリハット活動」を紹介しましょう。

1-1. 従来の安全対策1「5S」

工場の安全対策として、一般的なものの1つが「5S」です。5Sとは、整理(Seiri)・整頓(Seiton)・清掃(Seisou)・清潔(Seiketsu)・しつけ(Shitsuke)の5つを指します。

5Sの徹底によって、「作業に必要なものだけが、使いやすい場所に置かれ、掃除や点検が行き届いている」という理想的な作業環境を維持できます。

1-2. 従来の安全対策2「KYT(危険予知トレーニング)」

「KYT」は、「危険予知トレーニング」の略語で、作業や職場に潜在する危険要因を発見し、安全対策を先取りするためのトレーニング手法です。標準的な手法として知られる「4R(ラウンド)法」では、ある作業状況に潜む危険について、以下の4段階で検討します。

4R法

- 第1R(現状把握):考えられる危険を挙げる

- 第2R(本質追究):危険の重要度を分類する

- 第3R(対策樹立):具体的な対策を検討する

- 第4R(目標設定):行動目標を設定する

KYTを重ねることで、安全意識が向上します。

1-3. 従来の安全対策3「ヒヤリハット活動」

「ヒヤリハット」とは、危ないことが起きてヒヤリとした、あるいはハッとしたものの、事故には至らなかった出来事のことです。労働災害の経験則である「ハインリッヒの法則」、別名「1:29:300の法則」では、「1件の重大事故の背後には、29件の軽微な事故と、300件の無傷害の事故がある」と指摘されています。

ヒヤリハット活動は、この300件の無傷害事故、すなわち「ヒヤリハット」に注目し、積極的に共有したり、再発防止策を検討したりすることで、重大事故を未然に防ぐ活動です。

こうした安全対策は、すでに実施している企業も多いでしょう。しかし昨今、工場の安全対策には新たな課題が発生し、従来の対策だけでは不十分になっています。その背景にあるのが、工場のDX化です。データ分析やAI活用を目的として、これまで工場内で独立していたOTシステム(工場の制御システム)が、情報システム(IT)と連携されるようになっています。その結果、OTシステムと外部ネットワークとの接点が生まれ、サイバー攻撃のリスクがかつてなく増大しているのです。

工場の安全を脅かす国内外のサイバー攻撃

しかし、「サイバー攻撃のリスク」と言われても、まだ身近な問題とは思えない方も多いのではないでしょうか。そこで、工場の生産活動に影響を与えるサイバー攻撃について、国内外の現状を紹介します。

2-1. 狙われる国内製造業:ランサムウェア猛威、企業7割が「復旧に1週間以上」

まず、国内ではどのような現状があるのでしょうか。サイバー攻撃の一種であり、ここ数年で被害が急増しているランサムウェアについて、最新状況を説明します。

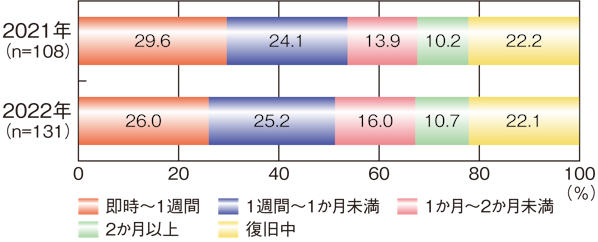

独立行政法人情報処理推進機構(IPA)の「情報セキュリティ白書2023(※1)」によると、2022年に国内で発生したランサムウェアの被害では、「製造業」が32.6%と最も多くを占めています。感染後、復旧までに1週間以上かかった企業・団体等は7割以上にのぼります。

また、被害を報告した企業・団体のうち、12.9%(18件)がすべての業務の停止に追い込まれています。サイバー攻撃は事業継続を困難にし、サプライチェーンにも多大な影響を及ぼすのです。

サイバー攻撃を受けるのは情報システム(IT)だけではありません。OTシステムが被害を受ける事例も多数発生しています。海外の事例から、2つを紹介します。

(※1)「情報セキュリティ白書2023」(独立行政法人情報処理推進機構)https://www.ipa.go.jp/publish/wp-security/2023.html, (参照2023-12-15)

2-2. 海外の事例1:台湾の半導体製造工場が生産停止

2018年8月、台湾の半導体製造企業がランサムウェアの被害を受け、工場が生産を停止しました。3日間の生産停止による損害額は最大190億円にも達したと見られます。

この事例の原因は、ランサムウェアに感染した機器を工場内に持ち込み、ウイルスチェックを行わないまま、OTシステムのネットワークに接続したことでした。ネットワーク上にある他の機器が連鎖的にランサムウェアに感染し、OTシステムの機能が停止する事態となったのです。

(※2)「制御システム関連のサイバーインシデント事例6~2018年 半導体製造企業のランサムウェアによる操業停止」(独立行政法人情報処理推進機構)https://www.ipa.go.jp/security/controlsystem/ug65p900000197wa-att/000085317.pdf, (参照2023-12-15)

2-3. 海外の事例2:アメリカ水道局で飲料水の汚染未遂

2021年2月、アメリカの水道局の水処理システムにおいて、飲料水の汚染未遂が発生しました。何者かがSCADA(監視制御システム)を操作し、水道水に投入する薬剤の量を、通常の100倍以上に変更したのです。幸い、現場操作員が気づいてすぐに設定値を戻したため、人的被害には至りませんでした。

当初、このインシデントは、遠隔操作ソフトウェアを利用した、悪意ある第三者によるサイバー攻撃だと考えられました。攻撃者はまず事務用PCに侵入し、ネットワーク探索によって制御系の操作端末を発見。数時間後に実際の攻撃を行ったと報道されたのです。その後、FBI(連邦捜査局)から、サイバー攻撃の証拠は見つからなかったというコメントが出され、水道局員による誤操作の可能性も指摘されています。しかし、攻撃者が証拠を隠滅するためにログをすべて削除した可能性もあり、真相は不明です。

(※3)「制御システム関連のサイバーインシデント事例8~2021年 水道局への不正侵入と飲料水汚染未遂」(独立行政法人情報処理推進機構)https://www.ipa.go.jp/security/controlsystem/ug65p900000197wa-att/CyberIncident8_20231110.pdf,(参照2023-12-15)

2-4. 国内の実態:なぜ被害事例の公開情報が少ないのか

このように、サイバー攻撃は工場の生産活動に大きな影響を与えています。しかし国内では、OTシステムのサイバー攻撃について、公開されている被害事例がまだ多くありません。そのため、「危険なのは海外の話で、国内の工場は大丈夫だろう」「同業他社の工場がサイバー攻撃を受けた話はまだ聞いたことがない」と考える方もいるかもしれません。

本当に、国内は安全なのでしょうか?事例が公表されないからといって、サイバー攻撃が少ないとは言えません。復旧を急ぐために、サイバー攻撃が見過ごされている可能性があります。

工場では、生産ラインの機械や設備は自社で管理する一方、OTシステムの管理は外部ベンダーに委託していることが多くあります。何らかのトラブルが起きた場合、自社管理の機械については故障原因を分析しますが、OTシステムは各ベンダーに任せるしかなく、復旧が最優先になることが一般的です。

迅速な再稼働のために、代替システムへの交換やシステムの再インストールが実施され、ログ解析などの原因追及が行われない例は珍しくありません。障害原因が特定されないまま、「コンピューターシステムに起因する動作不良」と結論づけられ、サイバー攻撃やマルウェア感染を見逃していることは少なくないはずです。

工場の安全対策として、OTシステムへのサイバー攻撃への備えは不可欠になりつつあります。また、サイバー攻撃の脅威は、悪意ある第三者ばかりでなく、内部関係者の故意や過失も想定しなくてはなりません。インシデント発生時に検証できるように、ログを蓄積し、消去や改ざんを防ぐ機能を備えておくことも、安全対策の一環として重要です。

OTシステムの安全対策として何をするべきか

ここまで、工場がサイバー攻撃の被害に遭っている現状を紹介しました。しかし、今まで工場の安全対策に取り組んできた方も、サイバー攻撃への備えとなると「何をどう進めればよいのかわからない」と困惑することもあるのではないでしょうか。本項では、OTシステムのセキュリティ対策として何をするべきかをわかりやすく解説します。

3-1. OTシステムのセキュリティ対策の進め方

サイバー攻撃に備えるためには、OTシステムのセキュリティ対策を強化することが必要です。OTシステムのセキュリティ対策は、どのように進めればよいのでしょうか。効果的な方法として、次の3ステップが挙げられます。

OTシステムのセキュリティ対策の3ステップ

- STEP1「現状把握と評価」

- STEP2「脅威の侵入や拡散の防止」

- STEP3「工場・プラント内の監視」

3-2. 従来の安全対策との類似点

最初に行うのは、STEP1「現状把握と評価」です。このステップでは、OTシステムの現状を調査し、以下のような点を検討します。

「現状把握と評価」の観点の例

- OTシステム内の、どこにどのような機器・端末があるのか

- それぞれの機器に、どのような脆弱性があるのか

- 脆弱性によって、どのような現象が発生しうるのか

従来の安全対策と似ている点がありませんか?

例えば、「どこにどのような機器・端末があるか」を把握するのは、5Sの「整理」や「整頓」に通じます。

また、「それぞれの機器に、どのような脆弱性があるか」や「脆弱性によって、どのような現象が発生しうるのか」を検討するのは、潜在する危険要因を考えるKYTの「第1R(現状把握)」や「第2R(本質追究)」に通じます。

従来の安全対策と同様に、段階を追って取り組むことで、OTシステムのセキュリティ対策を効果的に進めていくことができるのです。

OTシステムの現状把握と評価は、工場の稼働を止めずに実施する方法があります。そうした方法を活用して、なるべく早くOTシステムのセキュリティ対策に着手することが、今、工場の安全対策として求められています。

まとめ

本コラムの前半では、工場で従来行われてきた安全対策と、工場へのサイバー攻撃リスクの高まる現状を説明しました。後半では、「工場のサイバー攻撃対策は、何をどう進めればよいかわからない」という苦手意識をお持ちの方に、OTセキュリティ対策の進め方や従来の安全対策との共通点を解説しました。

NTTセキュリティ・ジャパンは、OTシステムの現状把握と評価のソリューションを提供しています。低コスト・短期間で始められる資産台帳作成支援サービスもあれば、専門家による高度なサービスもあり、お客様に合った最適なサービスをご提案可能です。

OTシステムの現状把握と評価についてもっと知りたい方は「イチからわかるOTセキュリティ対策 第2回」をご覧ください。