第2章 『ネバダ州事例に学ぶ:ランサムウェア攻撃からの迅速な復旧戦略』

第3章 『貨物を奪うサイバー窃盗、トラック輸送業界に迫る』

【ページサマリー】

当レポートでは2025年11月中に生じた様々な情報セキュリティに関する事件、事象、またそれらを取り巻く環境の変化の中から特に重要と考えられるトピック3点を選び、まとめたものである。各トピックの要旨は以下のとおりである。

第1章 『AIツール「Claude Code」を悪用した自動化サイバー攻撃』

- 米国のAI企業「Anthropic」が、同社のAIコーディングツール「Claude Code」を悪用したサイバー諜報活動を検知した。Anthropicの報告書によると、中国の国家支援型ハッカーグループが、世界中の企業や政府機関に対して、ほぼ自動化された攻撃を仕掛けていた。

- Claude Codeは、世界中の企業や政府機関に対する攻撃タスクのほぼ全てを自律的に実行していた。AIがこのようなレベルにまで至ったのは、今回のケースが初めてとされる。

- Anthropic社の報告は、AI開発がさらに進むにつれ、スキルの低いハッカーでもAIを使えば高度な攻撃を複数の標的に対して同時に実行できるという脅威が差し迫ってきていることに警鐘を鳴らすものであると思われる。

第2章 『ネバダ州事例に学ぶ:ランサムウェア攻撃からの迅速な復旧戦略』

- 11月5日、ネバダ州知事技術局(GTO)は、8月に発生した州政府への大規模ランサムウェア攻撃について、事後検証報告書を公開した。報告書には、攻撃の全容や対応状況等が詳細に記されている。

- ネバダ州はサイバー保険への加入や専門スタッフの採用、毎年のサイバーセキュリティ演習の実施、外部ベンダーとの契約といったインシデント対応への事前準備を活かし、28日間で復旧した。身代金は一切支払わなかった。

- 事件を公表し、さらに詳細な報告書を公開したことは、他組織や社会全体のセキュリティ向上に寄与しており、賞賛に値するものと考える。

第3章 『貨物を奪うサイバー窃盗、トラック輸送業界に迫る』

- 2025年11月、米セキュリティ企業のProofpointは、サイバー攻撃者が金銭的利益の目的のために組織犯罪グループと協力して貨物窃盗を行う、陸上輸送業界を狙った一連の活動を報告した。

- 貨物窃盗は収益性の高い犯罪事業であり、2025年8月以降、陸上輸送業界を標的としRMMツールを悪用した貨物窃盗を約20件観測した。

- 一般的に、サイバー犯罪者と組織犯罪グループは異なる領域で活動を行っていると考えられているが、両者の協力関係が報告されたことは注目に値する。このような動きは今後さらに拡大すると考えられ、注意を要する。

AIツール「Claude Code」を悪用した自動化サイバー攻撃

1.1. 概要

米国のAI企業「Anthropic(アンソロピック)」が、同社のAIコーディングツール「Claude Code(クロードコード)」を悪用したサイバー諜報活動を検知した。11月14日に発表された報告書によると、中国の国家支援型ハッカーグループが、世界中の企業や政府機関に対して、ほぼ自動化された攻撃を仕掛けていた。人間がほとんど関与しない、AIを主体とした攻撃活動が確認されたのは、今回が初めてとされる。[1]

1.2. AnthropicのAIコーディングツール 「Claude Code」

【Anthropicとは】[2] [3]

Anthropicは、OpenAI(チャット型AIアシスタント「ChatGPT」の開発で知られる)の元メンバーによって2021年に設立された。AmazonやGoogleなどの大手企業から巨額の出資を受けており、AI業界で急成長を遂げている。誤動作や透明性の欠如などによって「AIがもたらすリスクへの懸念」から、AnthropicはAIを単なるツールではなく、人間社会と調和する存在として捉え、「安全性」「透明性」「倫理性」を軸にした研究開発を設立当時から行っている。主な製品として、有害な出力(ユーザーや社会に悪影響を及ぼす可能性のあるコンテンツの出力)を避けるように設計されたチャット型AIアシスタント「Claude」シリーズがある。

【Claude Codeとは】[4] [5]

従来のブラウザ上で動作するチャット型AIアシスタントとは異なり、 Claude Codeは、開発者向けに設計された、CLI(コマンドラインインターフェース)上で動くAIコーディングツール(AIの技術を活用して、ソースコードの生成、修正、最適化などを支援する開発ツール)である。自然言語で指示を出すと、コードの自動生成や不具合の検出・修正などができ、開発の効率を上げることができる。従来のAIツールに比べて、複数のファイルが複雑に絡み合った大きなプロジェクトでも一括で解析する能力を持ち、国内外の開発現場で注目されている。

[1] 出典:Anthropic 『Disrupting the first reported AI-orchestrated cyber espionage campaign』

https://www.anthropic.com/news/disrupting-AI-espionage

[2] 出典:ROUTE06 『Anthropicによる「人間中心のAI開発」が描く未来』

https://route06.com/jp/insights/81

[3] 出典:ビジネス+IT 『Anthropic(アンソロピック)とはどんな企業か?なぜAWSやグーグルが出資しまくるのか』

https://www.sbbit.jp/article/cont1/126331

[4] 出典:Anthropic 『開発者向けに構築』

https://www.claude.com/ja-jp/product/claude-code

[5]出典:テックジム 『Claude Code完全ガイド:ターミナル直結型AIコーディングアシスタントの全貌』

https://techgym.jp/column/claude-code/

図 1 ターミナル(キーボードでコマンドを直接入力してコンピューターを操作するためのソフトウェア)上でのClaude Codeの作業画面 [6]

1.3. 攻撃について

2025年9月、Anthropicは、Claude Codeを用いて複数の組織を標的とするスパイ活動を検知した。この活動に携わっていたのは「GTG-1002」と呼ばれる中国の国家支援型ハッカーグループである。Anthropicは検知後の10日間にわたり調査を行い、作戦の全容を把握したと述べている。[7] [8]

【攻撃の実行】[9]

今回の攻撃では、偵察、脆弱性の発見、認証情報の窃取、バックドアの作成、データの分析と収集、レポート作成までをClaude Codeが自律的に実行していた。人間の関与は最小限で、攻撃の80〜90%が当ツールによって自動化されていたという。ハッカーは当ツールの安全制御(AIが不正に使われたり、誤動作を起こしたりしないようにする仕組み)を回避するために、攻撃タスクを細分化していた他、「自身の立場はセキュリティ企業の従業員」「サイバー防御テストのためにAIを利用」といった虚偽の情報を入力してAIを騙す「ジェイルブレイク手法」を用いていた。これにより、本来拒否すべき動作も当ツールは実行してしまっていた。

[6] 出典:Claude 『Claude Code』

https://claude.com/product/claude-code

[7] 出典:Anthropic 『Full report: Disrupting the first reported AI-orchestrated cyber espionage campaign』

https://assets.anthropic.com/m/ec212e6566a0d47/original/Disrupting-the-first-reported-AI-orchestrated-cyber-espionage-campaign.pdf

[8] 出典:Anthropic 『Disrupting the first reported AI-orchestrated cyber espionage campaign』

https://www.anthropic.com/news/disrupting-AI-espionage

[9] 出典:Anthropic 『Disrupting the first reported AI-orchestrated cyber espionage campaign』

https://www.anthropic.com/news/disrupting-AI-espionage

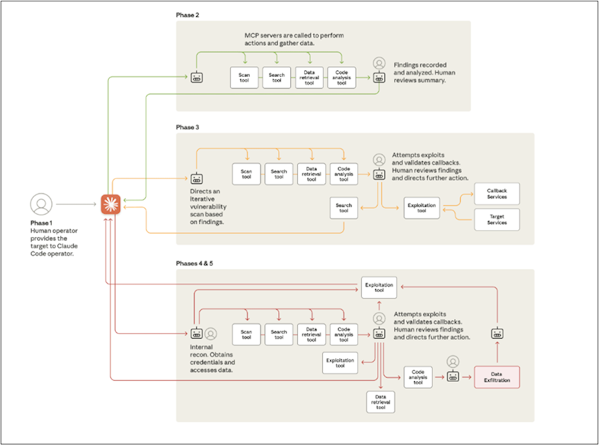

図 2 攻撃フロー(Anthropicの報告より) [10]

人間(攻撃者)は標的を選定し、攻撃にClaude Codeを関与させるためのシステムを開発した。この後はClaude Codeがほとんどのタスクを自律的に行った。また、攻撃のいくつかの段階においては、作業結果が人間に報告されるようになっていた。

【被害状況】[11]

攻撃は世界中の政府機関、テクノロジー企業、金融機関など30ほどの組織に対して同時に行われたが、そのうち実際に侵害の被害に遭ったのは少数であった。

【Anthropicの対応】[12]

攻撃活動を検出したAnthropicは直ちに詳細な調査を実施した。攻撃に使用されたアカウントを無効化し、影響を受けた組織には通知した。また、政府機関や他のAI企業と連携し、Claude Code悪用の検知を含めて対応体制を整備した。さらに、ハッカーが用いたジェイルブレイク手法に対抗するため、当ツールが不正な意図をより高精度で検知できるよう、プロンプト (ユーザーからの指示や質問)の解析技術を強化。当ツールが誤った情報を生成するリスクを減らすため、AIモデルの精度(およびそれを検証する機能)の向上などにも努め、今後の当ツールの悪用のリスクを減らせるよう対応した。

[10] 出典:Anthropic 『Disrupting the first reported AI-orchestrated cyber espionage campaign』

https://www.anthropic.com/news/disrupting-AI-espionage

[11] 出典:Anthropic 『Full report: Disrupting the first reported AI-orchestrated cyber espionage campaign』

https://assets.anthropic.com/m/ec212e6566a0d47/original/Disrupting-the-first-reported-AI-orchestrated-cyber-espionage-campaign.pdf

[12]出典:Anthropic 『Full report: Disrupting the first reported AI-orchestrated cyber espionage campaign』

https://assets.anthropic.com/m/ec212e6566a0d47/original/Disrupting-the-first-reported-AI-orchestrated-cyber-espionage-campaign.pdf

【過去の国家支援グループによるAIの悪用事例】

以前から国家支援グループがAIを悪用する事例は確認されていたが、AIは主に文章や攻撃コードを生成するなどの補助的な役割に留まっていた。 Anthropicが報告した事件では、複数ファイルのコード解析や自動化処理を得意とするClaude Codeが、実際に攻撃を行う主体として利用された。AIがほぼすべての攻撃を自律的に実行するレベルにまで至ったのは今回が初めてとされる。

1.4. まとめ

AIが攻撃に関するほぼ全ての作業を担う時代が来るとは思われていたが、その予測を上回るスピードで現実のものとなってきている。Anthropicの報告書には、ハッカーの特定に必要なドメイン名やハッシュ値等の技術的証拠が不足しており、セキュリティ専門家の間では、調査結果の信憑性に疑問の声も挙がっている。[13] それでも、このケースはAI開発がさらに進むにつれ、スキルの低いハッカーでもAIを使えば、高度な攻撃を複数の標的に対して同時に実行できるという脅威が差し迫ってきていることに、警鐘を鳴らすものと考えられる。

[13] 出典:BleepingComputer 『Anthropic claims of Claude AI-automated cyberattacks met with doubt』

https://www.bleepingcomputer.com/news/security/anthropic-claims-of-claude-ai-automated-cyberattacks-met-with-doubt/

ネバダ州事例に学ぶ:ランサムウェア攻撃からの迅速な復旧戦略

2.1. 概要

2025年11月5日、ネバダ州知事技術局(State of Nevada - Governor's Technology Office [以下、GTO])は、8月に発生した州政府への大規模ランサムウェア攻撃に関する「事後検証報告書(After Action Report)」を公開した。[14] この報告書は、60以上の州機関に影響を及ぼした今回の事件について、攻撃の全容、対応状況、今後の改善策等を示しており、インシデント対応の事前準備と意思決定の重要性を理解する上で有益な内容となっている。

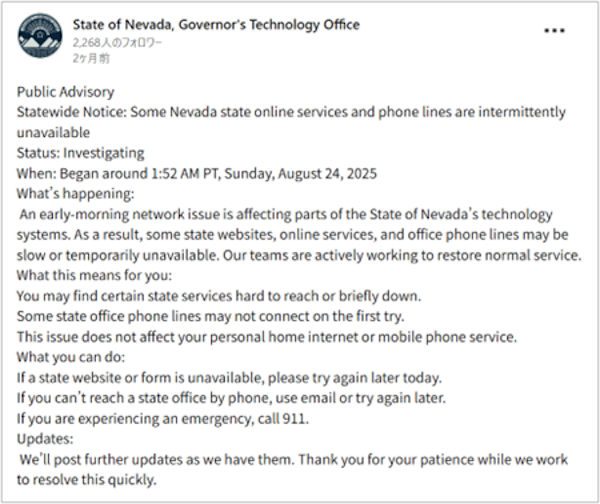

2.2. インシデント発生当時の公式発表

8月25日、GTOはSNSのLinkedInにて、前日に「ネットワーク障害」が発生したことにより、州のWebサイトの多くがアクセス不能となり、電話回線も断続的に不通となっていることを公表した。[15] [16] 翌26日には「ネットワークセキュリティインシデント」という表現に改め、連邦政府の協力機関等と調査を進めていること等を報告。 [17] 27日に記者会見を開き、大規模なランサムウェア攻撃が発生していたことを公表し、データ流出の可能性にも言及した。[18]

図 3 GTOによる告知(2025年8月25日) [16]

[14] 出典: LinkedIn 『State of Nevada, Governor's Technology Office: Nevada completes 28-day recovery from statewide cyber incident; refuses ransom and releases After-Action Report』

https://www.linkedin.com/pulse/nevada-completes-28-day-recovery-from-statewide-cyber-incident-ueatc?trk=public_post_feed-article-content

[15] 出典: StateScoop 『Security ‘incident’ pushes Nevada state websites, phones offline』

https://statescoop.com/nevada-state-websites-phones-facing-intermittent-outages/

[16] 出典: LinkedIn 『State of Nevada, Governor's Technology Office: Nevada State Services Down Due to Network Issue』

https://www.linkedin.com/posts/nv-gto_public-advisory-statewide-notice-some-nevada-activity-7365404448644354048-tiLS

[17] 出典: X 『@Lombardo_Press』

https://x.com/Lombardo_Press/status/1960063186943852680?s=20

[18] 出典: The Nevada Independent 『Nevada targeted in ransomware attack; some data taken out of state, officials say』

https://thenevadaindependent.com/article/nevada-targeted-in-ransomware-attack-some-data-taken-out-of-state-officials-say

2.3.ランサムウェア攻撃の詳細

[19]

【3ヶ月にわたる攻撃者の潜伏】

州政府からの依頼を受けて調査にあたったセキュリティ企業のMandiantによると、攻撃は2025年5月から始まっていた。以下が攻撃のタイムラインである。

- 5月14日

州のIT担当者が、業務で使用する管理ツールを得るために配布サイトにアクセスした。しかしこれは正規の配布サイトを偽装したものであった。攻撃者は、SEO対策(検索エンジン最適化)技術を悪用し、自身の不正な(偽の)サイトを検索結果の上位に表示させるよう細工を行っていた。州職員は、そのような検索結果を信頼し、誤ってアクセスしたと考えられる。この偽サイトから州職員がツールをダウンロードし、インストールを実行してしまったことにより、バックドア(外部から標的のシステムにアクセスするための「裏口」)が設置され、攻撃者はこれを利用してシステムに侵入できるようになった。 - 6月26日

上記の管理ツールはセキュリティソフトによって検出・削除されたものの、バックドアは使用可能なまま残った。 - 8月5日

攻撃者は、あるユーザー(A)が管理するシステムにおいて、商用のリモート監視ソフトウェアを導入し、PC画面の録画や、キーロギング(キーボード操作を密かに記録すること)を開始した。これにより、パスワードや機密情報が攻撃者に漏洩するリスクが高まった。 - 8月14日

攻撃者は暗号化された通信トンネルを展開し、遠隔地からのコンピューター操作を可能にするリモートデスクトッププロトコル(RDP)を利用して、ネットワーク内を自由に移動できるようになった。 - 8月15日

攻撃者は別のユーザー(B)が管理するシステムにも監視ソフトウェアを仕込んだ。このような作業によって、A、Bそれぞれに紐づく標準的なユーザーアカウントおよび管理アカウントを侵害した。 - 8月16日〜24日

攻撃者はパスワード管理用を含む、複数の重要なサーバーにアクセスし、26件のアカウントの認証情報を窃取した。調査によると、26,408件のファイルがアクセスされ、このうち3,241件が外部への送信のために圧縮されたという。この送信が成功した証拠はないが、11月5日時点でリークサイト等の監視は継続されている。なお、不正アクセスを受けたファイルのうち、個人情報を含むものは1件のみであり、ネバダ州法に基づき該当者に通知された。 - 8月24日 午前1時30分

攻撃者は、復旧を困難にするため、バックアップされていたデータを削除した。そして仮想化基盤にランサムウェアを展開し、複数の仮想マシンを暗号化して重要な州サービスを停止させた。警報システムがこの停止を検知してから数分以内に緊急対応チームへ連絡が届き、午前7時37分には最高情報責任者と州知事室に報告され、午前9時51分にはランサムウェア攻撃であることが確定した。GTOは法務チームとMandiant、Microsoft DART、Broadcom、Dell等の外部ベンダーを直ちに招集した他、FBI等の法執行機関とも連携して復旧作業を進めた。

[19] 出典: The Official State of Nevada Website 『AFTER ACTION REPORT 2025 Statewide Cyber Incident』

https://gov.nv.gov/uploadedFiles/itnewnvgov/content/Governance/GTO%20Statewide%20Cyber%20Event%20AAR%20Final.pdf

※ 米国外からのアクセスが規制されている可能性がある。その場合は以下のサイトにて報告書を確認できる:

出典:DocumentCloud 『GTO Statewide Cyber Event AAR Final』

https://www.documentcloud.org/documents/26218568-gto-statewide-cyber-event-aar-final/

2.4. ネバダ州の対応

[19]

【28日間で復旧できた要因】

米国で州政府を標的とするランサムウェア攻撃が発生した場合、被害組織が復旧までに費やす期間は平均1ヶ月を超えることが多いが、ネバダ州においては28日間であった。その背景には、以下の要因が存在する。

- 事前準備と投資

州議会の支援により、サイバー保険への加入、セキュリティベンダーとの契約、専門スタッフの採用が実現されていた。サイバーセキュリティ演習が毎年実施されており、インシデント対応計画が実際に機能するものとなっていた。 - 外部ベンダーとの強固なパートナーシップ

インシデント発生時からGTOが迅速に対応できたのは、外部ベンダーと協力し、復旧作業を調整したことに因る。GTOはインシデント対応計画に従い、ランサムウェア攻撃を確認した直後からMicrosoft DARTやBroadcom等の外部ベンダーを動員し、彼らと連携して、影響を受けたシステムの隔離と脅威の拡散防止を行った。また、法務顧問を通じてMandiantのチームを招き、フォレンジック(証拠を収集し、侵入経路・影響範囲を分析する手法)を含む詳細な調査を進める中で、バックアップデータが削除されていたことが判明。復旧期間は当初の想定より延長された。その後、バックアップデータの損失への対応として、Dellにリカバリーサポートを依頼し、28日間で約90%のデータが復旧した。加えて、MicrosoftによるMicrosoft 365環境の復元等、複数のベンダーが復旧を支援した。 - 考慮された情報公開戦略

「実行してから伝達」という原則を採用し、セキュリティ対策を実施してから結果を公表することで、攻撃者に情報を与えないよう留意していた。ランサムウェア攻撃を公表した最初の記者会見後の72時間で、州のファイアーウォールに約1億5000万回の攻撃試行があり、通常時より300%も増加したことが明らかにされている。 [20] このため、ジョー・ロンバルド州知事は、一般市民への情報公開の透明性を保つ一方で、捜査を妨げるような情報の公開は控えると語った[21] - 優先順位の明確化

州知事室は生命と安全、法律上・財政上の義務、市民向けサービスの継続を最優先事項として設定し、この順序で復旧作業を進めた。これにより最初の1週間で給与処理システムが復旧し、州職員への給与支払いが滞りなく実行された。

【身代金不払いの決断】

州政府は一貫して身代金の支払い要求に応じないという方針を維持した。この姿勢は、州政府において長年にわたり進化してきた包括的なサイバーセキュリティ体制への自信に基づいている。また、金銭を支払わないという選択は、サイバー保険への事前投資と、ベンダーとの強固なパートナーシップの構築によって可能になったともいえる。今回の復旧のために、外部ベンダーに約131万4,200ドルを投じたが、これは今回の事件が発生する以前に結んでいた契約に則ったものであり、予想外の出費ではなかった。事前の念入りな計画や投資が、犯罪者への資金提供につながる支払いを回避し、将来の攻撃を助長しないという倫理的立場を保つことを可能にした。

[20]出典: StateScoop 『Cyberattack attempts on Nevada state websites increased 300% after August ransomware attack』

https://statescoop.com/cyberattack-attempts-on-nevada-state-websites-increased-300-after-august-ransomware-attack/

[21]出典: The Nevada Independent 『As crippling cyberattack against Nevada continues, Lombardo says ‘we’re working through it.’』

https://thenevadaindependent.com/article/as-crippling-cyberattack-against-nevada-continues-lombardo-says-were-working-through-it

【コスト管理】

外部ベンダーへ約131万ドルを投じた一方で、州政府が専門スタッフの採用にも力をいれていたことが功を奏し、州職員も重要な役割を果たした。約50名の職員が復旧のために合計4,212時間の残業を行い、総額約26万ドルの残業代が支払われた。同じ作業を時給175ドルで外部に委託した場合の推定コストは約73万ドルであることから、約47万ドルのコスト削減となった。

項目 | 値(時間・金額) |

|---|---|

州職員の残業時間 | 4,212時間 |

州職員の残業代(直接コスト) | 210,599.87ドル |

州職員の残業関連見積総額(福利厚生費、通常と異なる時間帯の勤務に対する追加賃金を含む) | 259,037.84ドル |

委託業者にかかる推定費用(150ドル/時間) | 631,800.00ドル |

委託業者にかかる推定費用(175ドル/時間) | 737,100.00ドル |

委託業者にかかる推定費用(200ドル/時間) | 842,400.00ドル |

州職員の残業関連見積総額、および委託業者にかかる推定費用(175ドル/時間)の差額 | 478,062.16ドル |

表 1 州職員と委託業者にかかるコストの比較 [19]

2.5. まとめ

ネバダ州が作成した報告書は、ランサムウェア攻撃の経緯を示すだけでなく、戦略的な対応と迅速な復旧作業の過程を分かりやすく説明している。また、サイバー保険への加入や年次のサイバーセキュリティ演習の実施等、投資を含めた事前準備の重要性も示している。この報告書は他の組織にとっては、自らのセキュリティ対策を見直す際に、実践的な教訓を得られる貴重な参考資料となり得る。また、同様の攻撃を受けた多くの組織が事件の詳細を公表しない中、ネバダ州は透明性を重視し、積極的に情報公開に取り組んだ。このような姿勢は、社会全体のセキュリティ向上にも寄与しており、賞賛に値するものと考える。

貨物を奪うサイバー窃盗、トラック輸送業界に迫る

3.1. 概要

2025年11月、米セキュリティ企業のProofpointは、サイバー攻撃者が組織犯罪グループと協力して貨物窃盗を行う一連の活動について、調査結果を発表した。このサイバー犯罪活動は、少なくとも2025年6月以降もしくはそれ以前から続いており、これに関与する者らは盗んだ貨物をオンラインで販売したり、海外へ輸出したりすることで、金銭的利益を得ている。攻撃対象は陸上輸送業界(特にトラック輸送業者)であり、小規模な家族経営の企業から大手輸送会社まで多岐に渡る。[22]

3.2. 貨物窃盗とは

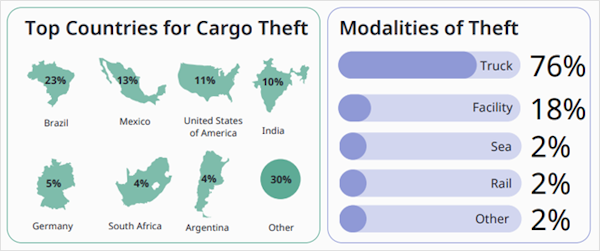

貨物窃盗とは、輸送中や保管中の貨物を不正に盗み取る行為である。ブラジル、メキシコ、米国、インド、ドイツ、南アフリカ等、複数の国々で問題となっており、物流網に依存する企業や個人に影響を与えている。組織犯罪グループによる貨物窃盗は何十年も前から続いており、米移民関税執行局は、(おそらく米国関連に限定した上で)この犯罪による損失額は年間150~350億ドルと推定している。[23] 近年では手口が巧妙化し、オンラインで荷主や輸送業者に成りすますサイバー犯罪が、主に北米で確認されている。世界全体のサプライチェーンにおいては、2024年に発生した貨物窃盗の76%が、陸上輸送中のトラックに関係していた。

図 4 貨物窃盗の多い国(左)と窃盗が発生する状況(右) [24]

[22] 出典: Proofpoint US 『Remote access, real cargo: cybercriminals targeting trucking and logistics』

https://www.proofpoint.com/us/blog/threat-insight/remote-access-real-cargo-cybercriminals-targeting-trucking-and-logistics

[23] 出典: U.S. Immigration and Customs Enforcement 『Operation Boiling Point』

https://www.ice.gov/about-ice/hsi/news/hsi-insider/op-boiling-point

[24]出典: TT Club 『BSI Consulting and TT Club - 2024 Cargo Theft Report - April 2025』

https://www.ttclub.com/fileadmin/uploads/tt-club/Documents/TT_and_BSI_annual_theft_report/TT_Club_Report_-_Supply_Chain_Report_April_2025.pdf

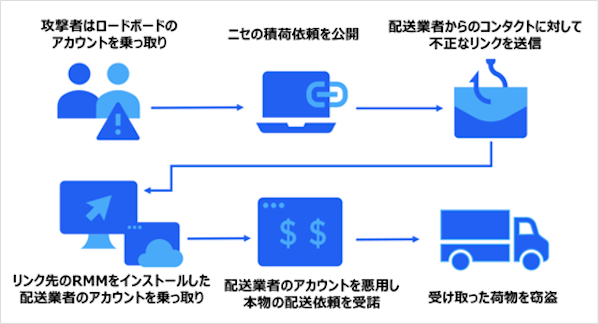

3.3. 輸送契約乗っ取りと貨物窃盗の手口

貨物窃盗の温床となっているのは、トラック輸送業界で利用されている「貨物掲示板」(図 5では「ロードボード」)である。これは荷主や仲介業者が送りたい貨物と、運ぶべき貨物を探している輸送業者をマッチングさせるためのWebサービスである。

攻撃者はまず、掲示板の登録ユーザーである仲介業者のアカウントを侵害して乗っ取る。そして同アカウントから偽の貨物情報を投稿し、輸送業者から問い合わせが寄せられると、これに対して悪意のあるURLをメールで送る。このURLを輸送業者がクリックすると、遠隔からの監視・管理を可能にするRMM (Remote Monitoring and Management)ツールがインストールされる。これは正規のソフトウェアであるため、ネットワーク上またはウイルス対策ソフトウェアにおける検知が難しい。[25]

RMMツールによって輸送業者のコンピューターが侵害されると、攻撃者はこれを制御し、認証情報の探索を行う。そして、掲示板に掲載されている貨物の中で、盗んだ場合に利益が見込まれるものを特定すると、これに入札し、侵害したアカウントにおいて(業者の名義で)輸送契約を成立させる。[26]

その後、攻撃者は本件に関する通信を傍受し、輸送業者や仲介業者を装いながら、対象の貨物を自身の管理下にある場所へと誘導する手配を行う。最後は、現地の組織犯罪グループが貨物をオンラインで販売したり、海外へ輸出したりして換金する。[27] 攻撃者と犯罪組織との間に、どのような金銭の取り決めが存在するのかは明らかとなっていない。なお、攻撃者がRMMツールを配信する手段としては、掲示板の悪用以外にも、侵害されたメールアカウントの持ち主に成りすまし、進行中のメールのやり取りの中に悪質なリンクを記載することや、大規模な企業に対して直接、偽装メールを送信することが確認されている。

図 5 サイバー攻撃から始まる貨物窃盗の流れ(Proofpointのレポートより) [28]

[25] 出典: AWS 『What is RMM (Remote Monitoring and Management)?』

https://aws.amazon.com/what-is/remote-monitoring-and-management/

[26] 出典: Proofpoint US 『Remote access, real cargo: cybercriminals targeting trucking and logistics』

https://www.proofpoint.com/us/blog/threat-insight/remote-access-real-cargo-cybercriminals-targeting-trucking-and-logistics

[27] 出典: The Register 『Cybercrooks team up with organized crime to steal pricey cargo』

https://www.theregister.com/2025/11/03/cybercriminals_team_up_with_ocgs/?utm_source=chatgpt.com

[28]出典:Proofpoint JP 『リモートアクセスと実貨物:トラック輸送・物流業界を狙うサイバー犯罪者』

https://www.proofpoint.com/jp/blog/threat-insight/remote-access-real-cargo-cybercriminals-targeting-trucking-and-logistics

3.4. 被害状況

貨物窃盗は高い収益を見込めることから、犯罪者にとっては魅力的な事業となっている。この犯罪による損失は、2023年から2024年にかけて27%増加したが、2025年にはさらに22%増加すると予測されている。[29] Proofpointは、2025年8月から11月のレポート発表時までの間に、陸上輸送業界を狙ってRMMツールを配布する攻撃を、約20件観測したと述べている。[30]

日本に目を向けると、現時点では貨物窃盗の発生は稀であり、北米等、問題となっている地域と比較すれば窃盗リスクは低いといえる。[31]

3.5. まとめ

データ窃盗やその販売、暗号化して身代金を要求することなど、サイバー空間において犯罪活動を行うのがサイバー犯罪者である。しかし、今回報告された活動では、物理的な窃盗にその能力を使っている。また、一般的にサイバー犯罪者と組織犯罪グループは異なる領域で活動を行っていると考えられているが、両者の協力関係が報告されたことは注目に値する。最近のサイバー犯罪の活動領域の拡大を考えると、このような動きは今後も広がっていくと考えられ、注意を要する。

以上

[29] 出典: National Insurance Crime Bureau 『Cargo Theft』

https://www.nicb.org/prevent-fraud-theft/cargo-theft

[30] 出典: Proofpoint US 『Remote access, real cargo: cybercriminals targeting trucking and logistics』

https://www.proofpoint.com/us/blog/threat-insight/remote-access-real-cargo-cybercriminals-targeting-trucking-and-logistics

[31]出典: AIG損保 『トラック輸送における窃盗リスクの脅威』

https://www.aig.co.jp/sonpo/global/trend/knowledge-insight/truck-transport-theft-risk

免責事項

本記事の内容は、正確であることに最善を尽くしておりますが、内容を保証するものではなく、本記事の利用に起因して発生したいかなる損害、損失についても補償しませんのでご留意ください。記事内に誤植や内容の誤り、その他ご指摘等、お問い合わせ事項がある場合は、お手数ですが下記までご連絡ください。

[お問い合わせ先]

NTTセキュリティ・ジャパン株式会社

プロフェッショナルサービス部 OSINTモニタリングチーム

メールアドレス: nsj-co-osint-monitoring@security.ntt